Гутманн 35 циклов что это

Является ли метод Гутмана хорошим способом удаления данных?

Метод Гутмана был разработан Питером Гутманом в 1996 году и является одним из нескольких программных методов санации данных, используемых в некоторых программах уничтожения файлов и уничтожения данных для перезаписи существующей информации на жестком диске или другом устройстве хранения.

В отличие от использования простой функции удаления, жесткий диск, использующий метод санации данных Gutmann, не позволит всем программным методам восстановления файлов найти информацию на диске, а также, вероятно, помешает большинству аппаратных методов восстановления извлекать информацию.

Как работает метод Гутмана?

Метод санации данных Gutmann часто реализуется следующим образом:

Метод Гутмана использует случайный символ для первых 4 и последних 4 проходов, но затем использует сложную схему перезаписи от прохода 5 до прохода 31.

Здесь есть длинное объяснение оригинального метода Гутмана, которое включает в себя таблицу шаблонов, используемых в каждом проходе.

Gutmann лучше других методов стирания?

Обычной операции удаления в обычной операционной системе просто недостаточно для безопасного удаления файлов, поскольку она просто помечает это файловое пространство как пустое, чтобы другой файл мог занять его место. Ни одна программа восстановления файлов не будет иметь проблемы с воскрешением файла.

Поэтому существует множество методов очистки данных, которые вы можете использовать вместо этого, например DoD 5220.22-M, Безопасное стирание или Случайные данные, но каждый из них так или иначе отличается от метода Гутмана. Метод Гутмана отличается от этих других методов тем, что он выполняет 35 передач данных вместо одного или нескольких. Таким образом, очевидный вопрос заключается в том, следует ли использовать метод Гутмана над альтернативами.

Важно понимать, что метод Гутмана был разработан в конце 1900-х годов. Используемые в то время жесткие диски использовали методы кодирования, отличные от тех, которые мы используем сегодня, поэтому большинство проходов, выполняемых методом Гутмана, совершенно бесполезны для современных жестких дисков. Не зная точно, как каждый жесткий диск хранит данные, лучший способ стереть их – использовать случайные шаблоны.

Каждый жесткий диск использует только один метод кодирования для хранения данных, поэтому здесь говорится о том, что хотя метод Гутмана вполне может применяться ко многим различным типам жестких дисков, которые используют разные методы кодирования, запись случайных данных – это все, что действительно необходимо быть сделано

Вывод: метод Гутманна может сделать это, как и другие методы очистки данных.

Программное обеспечение, которое использует метод Гутмана

Существуют программы, которые стирают весь жесткий диск, а также программы, которые стирают только определенные файлы и папки, которые могут использовать метод Гутмана.

DBAN, CBL Data Shredder и Disk Wipe – это несколько примеров бесплатного программного обеспечения, которое поддерживает метод Gutmann для перезаписи всех файлов на всем диске. Некоторые из этих программ запускаются с диска, в то время как другие используются из операционной системы, поэтому вы должны выбрать правильный тип программы, если вам нужно удалить основной жесткий диск (например, диск C), а не съемный.

Вот несколько примеров программ уничтожения файлов, которые могут использовать метод Gutmann для удаления определенных файлов вместо целых устройств хранения: Eraser, Securely File Shredder, Secure Eraser и WipeFile.

Большинство программ уничтожения данных поддерживают несколько методов санации данных в дополнение к методу Гутмана, что означает, что вы можете использовать вышеупомянутые программы и для других методов стирания.

Есть также некоторые программы, которые могут стереть свободное место на жестком диске, используя метод Гутмана. Это просто означает, что к областям жесткого диска, где нет данных, может быть применено 35 проходов, чтобы программы восстановления файлов не могли «восстановить» информацию. CCleaner – один из примеров.

Как работает стирание 7-или 35-pass? Зачем использовать эти методы?

8 ответов

метод Гутмана алгоритм безопасное стирание содержимого жесткие диски компьютера, такие как файлы. Изобретено Питером Гутманом и Колином Отвес, он делает это, написав серию из 35 моделей по области стертый. Выбор моделей предполагается, что пользователь не знает механизм кодирования, используемый приводом, и включает в себя модели специально для трех разных типов приводов. Пользователь, который знает, какой тип кодировки диска можно выбрать только те картины предназначенные для их водить. Привод с другим механизм кодирования потребуется различные рисунки. Большинство закономерности в методе Гутмана предназначен для старых кодированных MFM/RLL диски. Относительно современных дисков нет дольше использовать старую кодировку методы, делая много из шаблоны, заданные Гутман излишний.[1]

один стандартный способ восстановления данных, которые был перезаписан на жестком диске захватить аналоговый сигнал который прочитано головкой привода до декодируется. Этот аналоговый сигнал будьте близки к идеальному цифровому сигналу, но разница в том, что важный. Вычисляя идеал цифровой сигнал и затем вычитание его от реального аналогового сигнала можно игнорировать, что в прошлом информация написанная, усиливает оставшийся сигнал и посмотреть, что написано раньше.

один проход с нулями не полностью стирает магнитные артефакты с диска. Все еще возможно восстановить данные с диска. Стирание 7-pass с использованием случайных данных сделает довольно полную работу, чтобы предотвратить восстановление данных на диске.

Википедия имеет ряд различных статей, относящихся к этой теме.

Как упоминалось ранее, магнитные артефакты присутствуют из предыдущих данных на блюде.

в недавнем выпуске MaximumPC они поставили это на тест. Они взяли диск, прогнали его через проход всех нулей и наняли фирму по восстановлению данных, чтобы попытаться восстановить то, что они могли. Ответ: ни один бит не был восстановлен. Их анализ состоял в том, что если вы не ожидаете, что АНБ попытается, нулевого прохода, вероятно, достаточно.

лично я бы запустил чередующийся шаблон или два поперек он.

одного случайного прохода достаточно для правдоподобного отрицания, так как потерянные данные должны быть в основном «реконструированы» с погрешностью, которая растет с длиной данных, пытающихся быть восстановленными, а также являются ли данные смежными (в большинстве случаев это не так).

для безумного параноика три прохода-это хорошо. 0xAA (10101010), 0x55 (01010101), а затем случайный. первые два будут серыми остаточными битами, последний случайный проход уничтожит любой » остаточный остаток» биты.

никогда не делайте проходы с нулями. при магнитной микроскопии данные все еще есть, их просто «выцвели».

никогда не доверяйте «уничтожению одного файла», особенно на твердотельных носителях, таких как флэш-накопители. если вам нужно «измельчить» файл, ну, «удалить» его и заполнить диск случайными файлами данных, пока он не закончится. тогда в следующий раз подумайте дважды о жилье достойных данных на том же носителе, что и «низкий зазор».

метод Гутмана основан на Tin-foil Hat спекуляция, она делает различные вещи, чтобы получить побуждения к размагничиванию себя, что восхитительно в художественном смысле, но прагматически его перебор. ни одна частная организация на сегодняшний день не успешно восстановила данные даже из одного случайного прохода. а что касается большого брата, если Министерство обороны считает, что это пошло тогда вы знаете, что его нет, военно-промышленный комплекс получает большие бабки, чтобы попробовать и делать то, что Гутман утверждает, что они могут сделать, и поверь мне если бы у них была технология для этого это уже просочилось бы в частный сектор, так как они все в постели друг с другом. однако, если вы хотите использовать gutmann, несмотря на это, ознакомьтесь с пакетом безопасного удаления для linux.

7 проход и 35 проход займет вечность, чтобы закончить. HIPAA требует только DOD 3-pass overwrite, и я не уверен, почему у DOD даже есть перезапись 7 pass, поскольку кажется, что они просто лоскуток диски в любом случае утилизации машины. Теоретически, вы могли бы восстановить данные с внешних краев каждого следа (используя электронный микроскоп скеннирования или микроскопический магнитный зонд), но на практике вам понадобятся ресурсы диска drive maker или одно из трех букв правительства организации для этого.

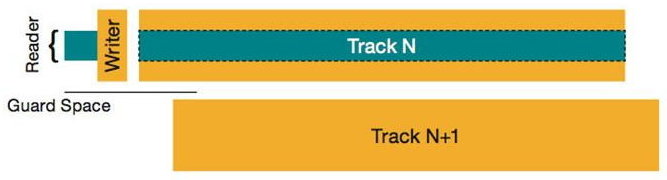

причина выполнения многопроходных записей заключается в том, чтобы воспользоваться небольшими ошибками в позиционировании для перезаписи краев дорожки, что делает восстановление гораздо менее вероятным.

большинство компаний по восстановлению дисков не могут восстановить диск, данные которого были перезаписаны хотя бы раз. Обычно они используют тот факт, что Windows не обнуляет блоки данных, а просто изменяет каталог, чтобы отметить свободное место. Они просто ‘undelete’ файл и сделать его снова видимым.

Если вы мне не верите, позвоните им и спросите, могут ли они восстановить диск что было ДД объед над. они обычно говорят вам «нет», и если они согласятся попробовать, это будет серьезно$$$, чтобы вернуть его.

DoD 3 pass с последующей нулевой перезаписью должен быть более чем достаточным для большинства (т. е. non-TOP SECRET) люди.

DBAN (и его коммерчески поддерживаемый decendent, EBAN) делают все это чисто. Я бы и это все.

Заметаем следы. Как уничтожить данные быстро и безвозвратно

Содержание статьи

Скажу банальность: в разных типах устройств способы хранения информации сильно различаются. Более того, отличаются и способы удаления записанных данных. У пользователей «обычных дисков» — с вращающимися магнитными пластинами и без шифрования — именно удаление (перезапись) данных с других типов носителей часто вызывает удивление и непонимание. Поэтому начнем с магнитных дисков.

Как уничтожить информацию на жестком диске

В этом разделе под термином «жесткий диск» мы будем понимать классическое устройство с вращающимися пластинами и движущимися электромагнитными головками чтения-записи. Информация, записанная на пластину, так и остается на ней вплоть до момента, когда данные будут перезаписаны.

Традиционный способ удаления данных с магнитных дисков — форматирование. К сожалению, при использовании Windows даже полное форматирование диска может привести к разным — и временами неожиданным — результатам.

Начиная с Windows Vista разработчики Microsoft изменили логику работы команды полного форматирования. Теперь форматирование диска действительно перезаписывает данные нулями, и параметр /p становится избыточным.

Собственно, для обычного пользователя, не страдающего паранойей, на том все и заканчивается. Пользователи же, более обычного озабоченные безопасностью удаленных данных, могут вспомнить о существовавших пару десятилетий назад методах (кстати, очень дорогих), которыми на специальном оборудовании можно попробовать восстановить данные, анализируя остаточную намагниченность дорожек. Теоретическая идея метода в том, чтобы обнаружить следы информации, которая была ранее записана на дорожке, анализируя слабую остаточную намагниченность (вариация метода — анализ краевой намагниченности, когда считывать пытаются данные из промежутков между дорожками). Метод прекрасно работал для накопителей размером со шкаф и электромагнитами, которые могли сорвать с военного кокарду. Заметно худшие результаты метод показывал на дисках с объемом в десятки мегабайт и совсем плохо работал с накопителями, объем которых приближался к гигабайту (нет, это не ошибка, здесь речь именно о мегабайтах и гигабайтах).

Для современных накопителей с высокой плотностью записи, объем которых измеряется в терабайтах, подтвержденных случаев успешного применения данного метода нет, а для дисков, использующих «черепичную» запись SMR, подход невозможен в принципе.

Впрочем, чтобы исключить даже теоретическую возможность его использования, достаточно перезаписать диск не нулями, а некоторой последовательностью данных — иногда не один раз.

Алгоритмы гарантированного уничтожения информации

Во многих организациях используются специальные процедуры для утилизации устройств хранения информации, подразумевающие их санацию (безвозвратное уничтожение информации). Для уничтожения действительно секретной информации применяют деструктивные методы, но для данных, не представляющих особой ценности, допустимо использовать и программные алгоритмы. Таких алгоритмов существует великое множество.

Начнем, пожалуй, с широко известного, но неверно интерпретируемого американского стандарта DoD 5220.22-M. Большинство бесплатных и коммерческих приложений, которые поддерживают этот стандарт, ссылаются на старую (действовавшую до 2006 года) его ревизию. Действительно, с 1995-го по 2006-й «военный» стандарт уничтожения информации разрешал использовать метод перезаписи данных. Стандарт подразумевал трехкратную перезапись диска. Первым проходом выполнялась запись любого символа, затем — его XOR-комплимента и, наконец, в последнем проходе — случайной последовательности. Например, так:

В настоящее время военными этот алгоритм не используется; для санации носители физически уничтожают или полностью размагничивают, что называется, «в горниле ядерного взрыва». Однако для уничтожения несекретной информации этот алгоритм до сих пор применяется в различных государственных учреждениях США.

Канадская полиция уничтожает несекретную информацию при помощи утилиты DSX собственной разработки. Утилита перезаписывает данные нулями, затем — единицами, после чего записывает на диск последовательность данных, в которой закодирована информация о версии утилиты, дате и времени уничтожения данных. Секретная информация все так же уничтожается вместе с носителем.

Похожим образом предлагает уничтожать информацию известный специалист в области криптографии Брюс Шнайер. Предложенный им алгоритм отличается от канадской разработки лишь тем, что третьим проходом записывается не предопределенная последовательность данных, а псевдослучайная. В момент публикации этот алгоритм, использующий генератор случайных чисел для перезаписи, подвергался критике как более медленный в сравнении с алгоритмами, которые записывали предопределенную последовательность данных. На сегодняшний (а также вчерашний и позавчерашний) день трудно себе представить процессор, который способна хоть как-нибудь нагрузить такая простая задача, но на момент публикации алгоритма в 1993 году в ходу были процессоры класса i486, работавшие на частотах порядка 20–66 МГц…

В Германии для уничтожения несекретных данных принят несколько другой подход. Стандарт BSI Verschlusssachen-IT-Richtlinien (VSITR) позволяет использовать от двух до шести проходов (в зависимости от классификации информации), записывающих поочередно псевдослучайную последовательность и ее XOR-комплимент. Последним проходом записывается последовательность 01010101.

Наконец, в качестве технического курьеза приведем алгоритм Питера Гутмана, предложившего перезапись в 35 проходов. Опубликованный в 1996 году алгоритм был основан на теоретическом предположении уровня остаточного магнетизма в 5% и уже на момент публикации выглядел всего лишь теоретическим изыском. Тем не менее и этот алгоритм поддерживается многими приложениями для уничтожения информации. Фактически же его использование избыточно и совершенно бессмысленно; даже трехкратная перезапись информации по любому из описанных выше алгоритмов даст точно такой же результат.

Какой алгоритм использовать? Для современных (не старше 10–15 лет) жестких дисков однократной перезаписи псевдослучайной последовательностью более чем достаточно для надежного уничтожения информации. Все, что делается сверх этого, способно лишь успокоить внутреннюю паранойю, но никак не уменьшить вероятность успешного восстановления информации.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Олег Афонин

Эксперт по мобильной криминалистике компании «Элкомсофт»

Заметаем следы. Или как безвозвратно удалить файл на жестком диске

Опубликовано:

1 августа 2018 в 08:13

В статье не будет рассматриваться удаление файлов, размещенных на SSD (или других немагнитных носителях), так как в них используются другие принципы записи и хранения информации. Также не рассматривается физическое уничтожение носителя файла. Для простоты не учитывается, что у уничтожаемого файла могли быть копии, а также во время хранения файла была выполнена дефрагментация данных на носителе.

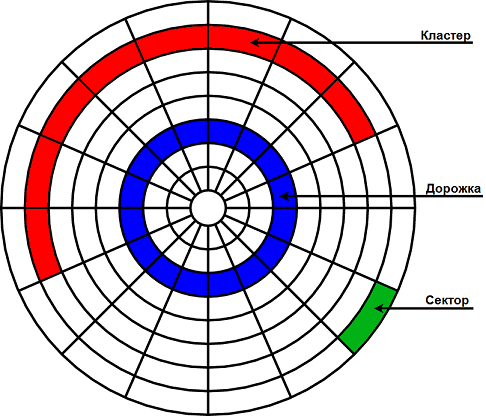

Немного теории о жестком диске

В упрощенном виде жесткий диск можно представить как круг, который поделен радиальными дорожками. Каждая дорожка, свою очередь, делится на сектора. Сектора могут объединяться в кластеры. Минимальная адресуемая единица — сектор, его размер обычно составляет 512 байт.

Файл на жестком диске хранится «по частям». Т.е. если размер файла больше, чем размер сектора, то тело файла распределяется по свободным секторам диска. А информация о размещении файла на диске записывается в специальный раздел диска — таблицу размещения файлов.

При удалении файла тело файла остается на диске (в большинстве файловых систем). В таблице размещения файлов соответствующий файл помечается как удаленный, а занятые им сектора становятся «свободными» для записи. Но само тело файла в этих секторах остается. Если эти сектора ничем не занять, то удаленный файл вполне можно восстановить. Этот принцип лежит в основе работы множества утилит восстановления удаленных файлов.

Еще немного теории

Но даже если тело удаленного файла перезаписать, например, «нулями». То по-прежнему существует возможность восстановления информации из-за эффекта остаточной намагниченности.

Для уменьшения или исключения вероятности восстановления информации были разработаны алгоритмы безвозвратного удаления информации. Суть всех алгоритмов схожа — нужно перезаписать участки, на которых находился файл, некоторой информацией несколько раз.

Алгоритмы безвозвратного удаления файлов

Для гарантированного уничтожения лучше всего подойдет механическое уничтожение носителя (например перемалывание в мельнице) или физическое уничтожение информации (например размагничивание в сильном магнитном поле), но такие способы могут быть дороги, ведь придется уничтожить рабочий носитель, который сам по себе стоит недешево.

Также может возникнуть ситуация, когда требуется безвозвратно удалить только часть информации, находящейся на диске. И тогда физический или механический способы не подойдут. Тогда на помощь придут программные способы безвозвратного удаления. Алгоритмов удаления существует очень много, в статье рассмотрены наиболее известные.

Американский стандарт DoD (Department of Defence) 5220.22-M

В редакции «ЕСЕ» используется уже семь проходов, где чередуются проходы, использующиеся в редакции «Е».

Российский стандарт ГОСТ P50739-95

ГОСТ Р 50739-95 определяет, что стирание производится путем записи в нее маскирующей информации, но количество циклов и содержание маскирующей информации не регламентируется. Однако многие считают, что ГОСТ использует два прохода: на первом файл затирается последовательностью из нулевых бит, а на втором — случайной последовательностью.

Британский стандарт HMG IS5

Есть две версии алгоритма. Первая просто перезаписывает файл последовательностью нулей. Вторая, трехпроходовая версия, аналогична одной из редакций американского стандарта DoD – сначала файл перезаписывается нулями, потом единицами и в завершение — случайной последовательностью.

Немецкий стандарт VSItR

Семипроходовый алгоритм. Сначала выполняются два прохода с перезаписыванием файла нулевыми и единичными последовательностями. Затем эти два прохода повторяются еще два раза. И седьмой проход из случайной последовательности.

Метод Брюса Шнайера

Снова семипроходовый алгоритм.

Достаточно надежный алгоритм, хотя, сам Шнайдер как-то заявил:

«Последние исследования с помощью туннельных микроскопов показали, что даже этого может быть недостаточно».

Метод Гутманна

Алгоритм состоит из 35 проходов. Считается самым параноидальным надежным. И одновременно самым медленным.

В первые четыре прохода записываются случайно выбранные символы в каждый байт каждого сектора, с 5 по 31 проход происходит запись определенной последовательности символов из специальной таблицы, в последние 4 прохода снова записываются случайно выбранные символы.

Таблица для перезаписи данных в проходах с 5 по 31 была рассчитана разработчиками алгоритма Питером Гутманом и Коллином Пламбом. Данные в таблице являются «универсальными» для дисков, в которых применяются методы аналого-цифрового преобразования последних лет. Сам Гутманн про использование своего метода говорит:

«На самом деле, нет смысла проводить полную 35-проходную перезапись для каждого диска, поскольку она нацелена на сочетание сценариев с участием всех трех типов кодирования технологии, которая охватывает все более чем 30-летние MFM методы. Если вы используете диск, который использует технологии кодирования Х, вам не нужно выполнять все 35 проходов, нужно выполнить только определенные».

Другими словами, если точно известно, какой метод кодирования используется в конкретном устройстве хранения, то нужно использовать лишь определенные проходы, подходящие для этого метода. Но часто используются все 35 проходов.

Пример

В качестве бонуса библиотека, которая поддерживает удаление файлов по описанным выше алгоритмам, а ниже — пример isbl-кода, с подключением библиотеки и удалением файла:

Метод Гутмана

Метод Гутмана – алгоритм безопасного удаления данных (например, файлов) с жесткого диска компьютера. Метод разработан Питером Гутманом и Коллином Пламбом. Метод состоит из 35 проходов, ориентированных на уничтожение записей, закодированных методами MFM и различными модификациями RLL.

Выбор проходов предполагает, что пользователь не знает механизм кодирования, используемый диском, и потому включает в себя проходы, разработанные специально для трех различных типов приводов. Если пользователь знает, какой тип кодировки использует привод, он может выбрать только те проходы, которые предназначены для его диска. Для диска с различными механизмами кодирования требуются различные проходы.

Большинство проходов были разработаны для дисков, закодированных по схемам MFM и RLL. В относительно современных дисках эти старые методы кодирования не используются, что делает многие проходы метода Гутмана лишними. [1] Кроме того, примерно с 2001 года в конструкции жестких дисков ATA IDE и SATA включена поддержка стандарта «Secure Erase», что устраняет необходимость применения метода Гутмана при очистке всего диска. [2]

Метод впервые был представлен в работе «Безопасное удаление данных с магнитных и твердотельных накопителей» в июле 1996 года.

Содержание

Технические основы

Один из стандартных методов восстановления данных, перезаписываемых на жесткий диск, состоит в захвате и обработке аналогового сигнала, получаемого из привода головок чтения/записи, прежде, чем этот сигнал будет оцифрован. Этот аналоговый сигнал близок к цифровому, но различия раскрывают важную информацию. Рассчитав цифровой сигнал, а затем вычтя его из фактического аналогового, можно усилить сигнал, оставшийся после вычитания, и использовать его, чтобы определить, что ранее было написано на диске

Эта процедура может быть повторена, чтобы увидеть ранее записанные данные:

Даже при неоднократной перезаписи диска со случайными данными теоретически возможно восстановить предыдущий сигнал. Диэлектрическая проницаемость среды изменяется с частотой магнитного поля. Это означает, что низкая частота поля проникает глубже в магнитный материал на диске, чем высокая частота оного. Так низкочастотный сигнал теоретически может быть определен даже после того, как перезапись производилась сотни раз на высокой частоте сигнала.

Используемые проходы предназначены для применения переменного магнитного поля различных частот и различных фаз на поверхности диска, приближая тем самым размагничивание материала под поверхностью диска.. [3]

Описание метода

Состав перезаписываемой сессии следующий: в первые 4 прохода записываются случайно выбранные символы в каждый байт каждого сектора, с 5 по 31 проход происходит запись определенной последовательности символов (см. строки из таблицы ниже), в последние 4 прохода снова записываются случайно выбранные символы. [4]

Каждый проход с 5 по 31 был разработан с учетом конкретной схемы магнитного кодирования, то есть как целевой проход. На диске записываются все дорожки, хотя таблица показывает только битовые проходы для дорожек, которые специально ориентированы на каждой схеме кодирования. Конечный результат должен скрывать любые данные на диске, так что только самые передовые технологи физического сканирования (например, с помощью магнитного силового микроскопа) привода, вероятно, будут способны восстановить любые данные. [4]

Серия проходов выглядит следующим образом:

| Проход | Запись | Шаблон | |||

|---|---|---|---|---|---|

| В Двоичной нотации | В Шестнадцатеричной нотации | (1,7) RLL | (2,7) RLL | MFM | |

| 1 | (Случайно) | (Случайно) | |||

| 2 | (Случайно) | (Случайно) | |||

| 3 | (Случайно) | (Случайно) | |||

| 4 | (Случайно) | (Случайно) | |||

| 5 | 01010101 01010101 01010101 | 55 55 55 | 100. | 000 1000. | |

| 6 | 10101010 10101010 10101010 | AA AA AA | 00 100. | 0 1000. | |

| 7 | 10010010 01001001 00100100 | 92 49 24 | 00 100000. | 0 100. | |

| 8 | 01001001 00100100 10010010 | 49 24 92 | 0000 100000. | 100 100. | |

| 9 | 00100100 10010010 01001001 | 24 92 49 | 100000. | 00 100. | |

| 10 | 00000000 00000000 00000000 | 00 00 00 | 101000. | 1000. | |

| 11 | 00010001 00010001 00010001 | 11 11 11 | 0 100000. | ||

| 12 | 00100010 00100010 00100010 | 22 22 22 | 00000 100000. | ||

| 13 | 00110011 00110011 00110011 | 33 33 33 | 10. | 1000000. | |

| 14 | 01000100 01000100 01000100 | 44 44 44 | 000 100000. | ||

| 15 | 01010101 01010101 01010101 | 55 55 55 | 100. | 000 1000. | |

| 16 | 01100110 01100110 01100110 | 66 66 66 | 0000 100000. | 000000 10000000. | |

| 17 | 01110111 01110111 01110111 | 77 77 77 | 100010. | ||

| 18 | 10001000 10001000 10001000 | 88 88 88 | 00 100000. | ||

| 19 | 10011001 10011001 10011001 | 99 99 99 | 0 100000. | 00 10000000. | |

| 20 | 10101010 10101010 10101010 | AA AA AA | 00 100. | 0 1000. | |

| 21 | 10111011 10111011 10111011 | BB BB BB | 00 101000. | ||

| 22 | 11001100 11001100 11001100 | CC CC CC | 0 10. | 0000 10000000. | |

| 23 | 11011101 11011101 11011101 | DD DD DD | 0 101000. | ||

| 24 | 11101110 11101110 11101110 | EE EE EE | 0 100010. | ||

| 25 | 11111111 11111111 11111111 | FF FF FF | 0 100. | 000 100000. | |

| 26 | 10010010 01001001 00100100 | 92 49 24 | 00 100000. | 0 100. | |

| 27 | 01001001 00100100 10010010 | 49 24 92 | 0000 100000. | 100 100. | |

| 28 | 00100100 10010010 01001001 | 24 92 49 | 100000. | 00 100. | |

| 29 | 01101101 10110110 11011011 | 6D B6 DB | 0 100. | ||

| 30 | 10110110 11011011 01101101 | B6 DB 6D | 100. | ||

| 31 | 11011011 01101101 10110110 | DB 6D B6 | 00 100. | ||

| 32 | (Случайно) | (Случайно) | |||

| 33 | (Случайно) | (Случайно) | |||

| 34 | (Случайно) | (Случайно) | |||

| 35 | (Случайно) | (Случайно) | |||

Жирным шрифтом выделены закодированные биты, которые должны быть представлены в идеальной модели, но из-за кодирования дополнительных бит, фактически находятся в начале.

Критика

Функция удаления в большинстве операционных систем просто удаляет указатель на файл без немедленного удаления его содержимого. В этот момент файл легко идентифицируется многими приложениями восстановления. Однако, как только пространство записывается другими данными, нет никакого известного способа восстановить удаленную информацию. Это невозможно осуществить с помощью только программного обеспечения, потому как устройство хранения возвращает текущее содержимое через его обычный интерфейс. Гутман утверждает, что спецслужбы имеют сложные инструменты, в том числе и магнитные силовые микроскопы, которые, вместе с анализом изображений, позволяют обнаружить предыдущие значения битов на пораженных областях средств информации (например, жесткий диск).

Национальное бюро экономических исследований отвечает на утверждения Гутмана тем, что спецслужбы, вероятно, будут в состоянии прочитать перезаписи данных. [5] Не существует еще опубликованных данных относительно способности спецслужб восстанавливать файлы, сектора которых были перезаписаны, хотя опубликованные правительством процедуры безопасности рассматривают перезаписанный диск как уязвимый. [6]

Компании, специализирующиеся на восстановлении поврежденных носителей информации (например, носители, поврежденные огнем или иным образом) не могут восстановить полностью поврежденные файлы. Ни одна частная компания по восстановлению информации не берется утверждать, что способна восстановить полностью перезаписанные данные.

Гутман сам ответил на некоторые из этих критических замечаний: [4]