Что значит переключиться на локальную учетную запись

Как вернуться на локальный аккаунт из учетной записи Microsoft

Хотя Windows 10 позволяет вам выбрать учетную запись Microsoft или традиционную локальную учетную запись с помощью встроенного интерфейса (OOBE) или приложения «Параметры», этот набор функций был разработан для того, чтобы привлечь пользователей к выбору варианта учетной записи Microsoft.

Причиной такого подхода является то, что использование учетной записи Microsoft позволяет получить дополнительные преимущества, включая возможность синхронизации настроек, паролей, тем и файлов на разных устройствах. Вы можете управлять различными аспектами вашего компьютера, такими как обновление личной информации, сброс пароля учетной записи и поиск устройства в случае его утери или кражи.

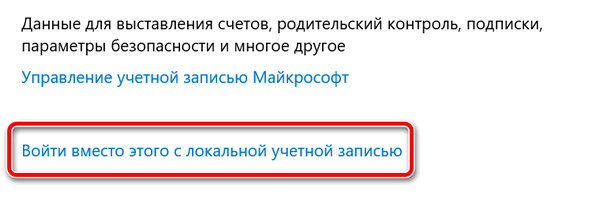

Однако это не тот тип учетной записи, который все хотят использовать. Если вы по ошибке подключили учетную запись Microsoft к Windows 10 или просто не хотите её использовать, в приложении «Параметры» есть возможность переключиться на локальную учетную запись без необходимости начинать с нуля.

В этом руководстве по Windows 10 мы расскажем, как переключиться на локальную учетную запись из учетной записи Microsoft с помощью приложения «Параметры».

Как перейти на локальную учетную запись

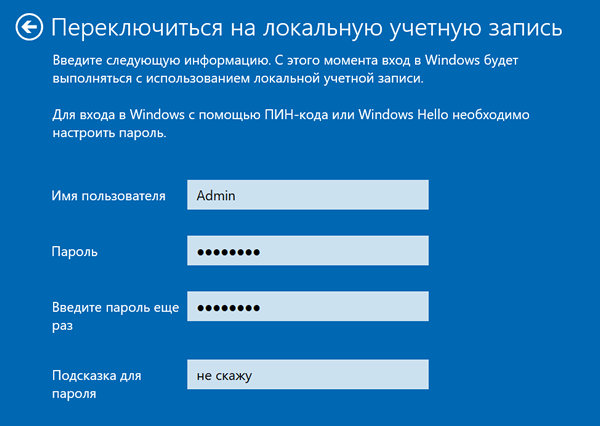

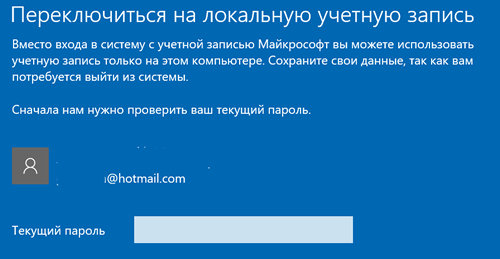

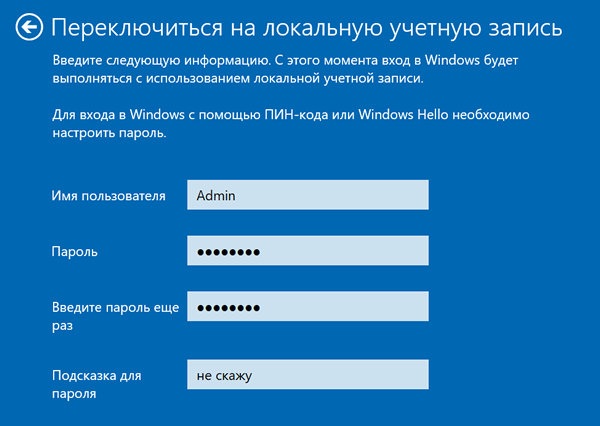

Чтобы переключиться на локальную учетную запись из учетной записи Microsoft в Windows 10, выполните следующие действия.

Совет. Если у вас уже был настроен PIN-код, вы все равно можете использовать его для входа без необходимости ввода сложного пароля.

После выполнения этих действий ваша учетная запись Windows 10 будет отключена от учетной записи Microsoft и переключится на традиционный стиль локальной учетной записи. Используя этот метод, учетные данные вашей учетной записи Microsoft будут по-прежнему доступны на устройстве, чтобы автоматически подключать вас к различным службам.

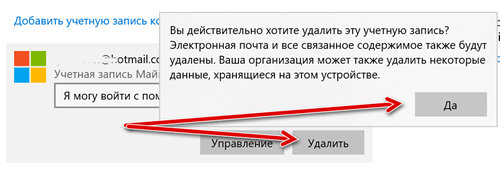

Как удалить данные учетной записи Microsoft

Если вы переходите на локальную учетную запись и не хотите сохранять данные своей учетной записи Microsoft на своем компьютере, выполните следующие действия.

После выполнения этих действий перезагрузите компьютер, чтобы полностью удалить данные учетной записи Microsoft с вашего устройства.

Чем отличаются локальный аккаунт и учетная запись Microsoft

Начиная с Windows 8 и во всех последующих операционных системах Microsoft позволяет использовать учетную запись пользователя Microsoft или локальную учетную запись в качестве аккаунта пользователя компьютера. Выбор должен быть сделан в конце фазы установки операционной системы.

Давайте попробуем понять, в чём разница между локальной учетной записью и учетной записью Microsoft.

Что такое локальная учетная запись Windows

Локальная учетная запись используется для входа в Windows. Это учетная запись установлена на вашем компьютере, и состоит из имени пользователя и пароля доступа (→ как создать безопасный пароль).

Информация локальной учетной записи связана с отдельным компьютером или устройством. Если мы используем разные компьютеры, необходимо создать учетную запись на каждом компьютере.

Что такое учетная запись Microsoft

Учетная запись Microsoft может использоваться вместо локальной учетной записи для входа в Windows. Это позволяет получить доступ к различным сервисам и приложениям, используя единое имя пользователя и пароль.

Информация, относящаяся к учетной записи Microsoft, не связана с компьютером или устройством, она хранится на серверах Microsoft. Если мы используем разные компьютеры, нет необходимости создавать учетную запись на каждом компьютере.

В 2012 году учетная запись Microsoft заменила все учетные записи Windows Live ID.

В чём различия

Основное различие между локальной учетной записью и учетной записью Microsoft заключается в том, что учетная запись Microsoft не связана с одним компьютером.

Ваша учетная запись Microsoft даёт вам доступ к личным файлам, документам, фотографиям и контактам с любого устройства. Она также использует адрес электронной почты в качестве имени пользователя. Таким образом, вы можете использовать его не только для входа в Windows, но и для доступа ко всем службам Microsoft, которым требуется адрес электронной почты.

Когда мы используем Windows с учетной записью Microsoft, доступ к OneDrive, Outlook, Skype, Microsoft Store, почтовым приложениям или календарю будет осуществляться автоматически. Все выбранные настройки будут сохранены в случае переустановки операционной системы или если мы войдём в систему с той же учетной записью Microsoft на другом компьютере. В таком случае, запуская Windows, мы окажемся с тем же рабочим столом и той же используемой темой, теми же настройками, такими как параметры мыши и принтера, параметры уведомлений.

Как узнать, какая учетная запись используется

После объяснения, в чем разница между локальной учетной записью и учетной записью Microsoft, давайте посмотрим, как узнать, какую учетную запись мы используем.

Если в окне Ваши данные вы видите Войти под учетной записью Microsoft. Это означает, что вы используете локальную учетную запись.

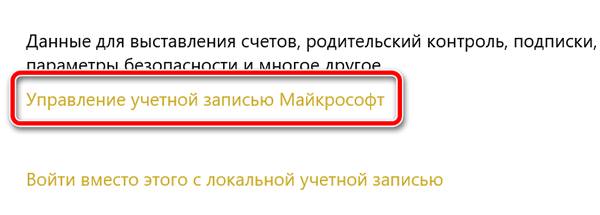

Переход от локальной учетной записи к учетной записи Майкрософт

Если вы используете устройство Windows 11, возможно, вы использовали для этого свою учетную запись Майкрософт. После выполнения указанных ниже действий вы сможете увидеть, какая учетная запись в данный момент используется. Для синхронизации параметров и покупок в Microsoft Store для всех ваших устройств необходимо войти в систему с учетной записью Майкрософт.

Выберите Начните> Параметры> Учетные записи> Ваши данные.

Выберите Вход с помощью учетной записи Майкрософт. Эта ссылка отображается, только если вы используете локальную учетную запись. Обратите внимание, что если вы видите параметр Войти вместо этого с локальной учетной записью, вы уже используете свою учетную запись Майкрософт.

Follow the prompts to switch to your Microsoft account.

Если вы используете устройство с Windows 10, возможно, вы выполнили вход без использования учетной записи Майкрософт. После выполнения указанных ниже действий вы сможете увидеть, какая учетная запись в данный момент используется. Для синхронизации параметров и покупок в Microsoft Store для всех ваших устройств необходимо войти в систему с учетной записью Майкрософт.

Выберите кнопку Начните, а затем Параметры > учетные записи > Ваши сведения (в некоторых версиях она может быть в & учетных записей электронной почты).

Выберите Вход с помощью учетной записи Майкрософт. Эта ссылка отображается, только если вы используете локальную учетную запись. Обратите внимание, что если вы видите параметр Войти вместо этого с локальной учетной записью, вы уже используете свою учетную запись Майкрософт.

Follow the prompts to switch to your Microsoft account.

Создание учетной записи локального пользователя или администратора в Windows

Вы можете создать локализованную учетную запись пользователя (автономную учетную запись) для всех пользователей, которые часто используют ваш компьютер. Однако в большинстве случаев рекомендуется создать для всех пользователей компьютера учетные записи Майкрософт. С помощью учетной записи Майкрософт вы можете получить доступ к приложениям, файлам и службам Майкрософт на всех своих устройствах.

При необходимости учетная запись локального пользователя может иметь разрешения администратора; однако лучше по возможности просто создать учетную запись локального пользователя.

Внимание: Пользователь с учетной записью администратора может получить доступ ко всем данным в системе, а любые вредоносные программы, с которыми они сталкиваются, могут использовать разрешения администратора для потенциального заражения или повреждения любых файлов в системе. Предоставляйте этот уровень доступа только при абсолютной необходимости и только людям, которым вы доверяете.

При создании учетной записи помните, что выбор пароля и его сохранение являются очень важными шагами. Поскольку мы не знаем вашего пароля, если вы забудете или потеряете его, нам не удастся его восстановить для вас.

Создание учетной записи локального пользователя

Выберите Пуск > Параметры > Учетные записи и щелкните Семья и другие пользователи. (В некоторых версиях Windows вы увидите пункт Другие пользователи.)

Рядом с пунктом Добавить другого пользователя выберите Добавить учетную запись.

Выберите пункт У меня нет учетных данных этого пользователя и на следующей странице нажмите Добавить пользователя без учетной записи Майкрософт.

Введите имя пользователя, пароль, подсказку о пароле или выберите секретные вопросы, а затем нажмите Далее.

Изменение учетной записи локального пользователя на учетную запись администратора

Выберите Пуск > Параметры > Учетные записи.

В разделе Семья и другие пользователи щелкните имя владельца учетной записи (под ним должно быть указано «Локальная учетная запись») и выберите Изменить тип учетной записи.

Примечание: Если вы выбрали учетную запись, в которой указан адрес электронной почты или не помечено «Локализованная учетная запись», вы даете разрешения администратора для учетной записи Майкрософт, а не локальной учетной записи.

В разделе Тип учетной записи выберите Администратор, и нажмите OK.

Войдите в систему с новой учетной записью администратора.

Если вы используете Windows 10 версии 1803 или более поздней, можно добавить секретные вопросы, как описано в шаге 4 раздела Создание учетной записи локального пользователя. С помощью ответов на секретные вопросы можно сбросить пароль к вашей локальной учетной записи Windows 10. Все еще не знаете, какая версия вам нужна? Проверьте, какая версия у вас сейчас.

Создание учетной записи локального пользователя

Выберите Пуск > Параметры > Учетные записи и щелкните Семья и другие пользователи.(В некоторых версиях Windows вы увидите пункт Другие пользователи.)

Выберите Добавить пользователя для этого компьютера.

Выберите пункт У меня нет учетных данных этого пользователя и на следующей странице нажмите Добавить пользователя без учетной записи Майкрософт.

Введите имя пользователя, пароль, подсказку о пароле или выберите секретные вопросы, а затем нажмите Далее.

Изменение учетной записи локального пользователя на учетную запись администратора

В разделе Семья и другие пользователи щелкните имя владельца учетной записи и нажмите Изменить тип учетной записи.

Примечание: Если вы выбрали учетную запись, в которой указан адрес электронной почты или не помечено «Локализованная учетная запись», вы даете разрешения администратора для учетной записи Майкрософт, а не локальной учетной записи.

В разделе Тип учетной записи выберите Администратор, и нажмите OK.

Войдите в систему с новой учетной записью администратора.

Локальные учетные записи

Относится к:

Эта справочная тема для ИТ-специалистов описывает локальные учетные записи пользователей по умолчанию для серверов, в том числе управление этими встроенными учетных записями на сервере-члене или автономных серверах.

О локальных учетных записях пользователей

Локальные учетные записи пользователей хранятся локально на сервере. Этим учетным записям могут быть назначены права и разрешения на определенном сервере, но только на этом сервере. Локальные учетные записи пользователей — это принципы безопасности, которые используются для обеспечения и управления доступом к ресурсам на автономных или серверных членах служб или пользователей.

В этом разделе описывается следующее:

Сведения о главных задачах безопасности см. в см. в руб.

Учетные записи локальных пользователей по умолчанию

Локальные учетные записи по умолчанию — это встроенные учетные записи, которые создаются автоматически при установке Windows.

После Windows установлено, локальные учетные записи пользователей по умолчанию не могут быть удалены или удалены. Кроме того, локальные учетные записи пользователей по умолчанию не предоставляют доступ к сетевым ресурсам.

Локальные учетные записи по умолчанию используются для управления доступом к ресурсам локального сервера на основе прав и разрешений, которые назначены учетной записи. Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». Папка «Пользователи» расположена в локальной папке «Пользователи и группы» в локальной консоли управления компьютерами Microsoft Management Console (MMC). Управление компьютером — это набор административных средств, которые можно использовать для управления одним локальным или удаленным компьютером. Дополнительные сведения см. в разделе How to manage local accounts later in this topic.

Локальные учетные записи пользователей по умолчанию описаны в следующих разделах.

Учетная запись администратора

Учетная запись администратора полностью контролирует файлы, каталоги, службы и другие ресурсы на локальном компьютере. Учетная запись администратора может создавать других локальных пользователей, назначать права пользователей и назначать разрешения. Учетная запись администратора может контролировать локальные ресурсы в любое время, просто изменяя права и разрешения пользователей.

Учетная запись администратора по умолчанию не может быть удалена или заблокирована, но ее можно переименовать или отключить.

В Windows 10 и Windows Server 2016 Windows настройка отключает встроенную учетную запись администратора и создает другую локализованную учетную запись, которая входит в группу Администраторы. Члены групп Администраторы могут запускать приложения с повышенными разрешениями без использования параметра Run as Administrator. Быстрая переключение пользователей является более безопасной, чем использование Runas или высоты для разных пользователей.

Членство в группе учетных записей

По умолчанию учетная запись администратора устанавливается в качестве члена группы администраторов на сервере. Ограничение числа пользователей в группе Администраторов является наиболее оптимальным, поскольку члены группы Администраторы на локальном сервере имеют разрешения на полный контроль на этом компьютере.

Учетная запись администратора не может быть удалена или удалена из группы администраторов, но ее можно переименовать.

Вопросы безопасности

Так как известно, что учетная запись администратора существует во многих версиях операционной системы Windows, лучше отключить учетную запись администратора, если это возможно, чтобы злоумышленникам было сложнее получить доступ к серверу или клиенту.

Можно переименовать учетную запись Администратора. Однако переименованная учетная запись администратора продолжает использовать тот же автоматически назначенный идентификатор безопасности (SID), который может быть обнаружен вредоносными пользователями. Дополнительные сведения о том, как переименовать или отключить учетную запись пользователя, см. в записи Отключение или активация учетной записи локального пользователя и переименование учетной записи локального пользователя.

В качестве наилучшей практики безопасности используйте локализованную (не администратор) учетную запись для регистрации, а затем используйте Run в качестве администратора для выполнения задач, которые требуют более высокого уровня прав, чем стандартная учетная запись пользователя. Не используйте учетную запись администратора для регистрации на компьютере, если это не является полностью необходимым. Дополнительные сведения см. в программе Run a program with administrative credentials.

Для сравнения, Windows клиентской операционной системе пользователь с локальной учетной записью пользователя, которая имеет права администратора, считается системным администратором клиентского компьютера. Первая локализованная учетная запись пользователя, созданная во время установки, помещается в локализованную группу администраторов. Однако, когда несколько пользователей работают в качестве локальных администраторов, ИТ-сотрудники не могут контролировать этих пользователей или их клиентские компьютеры.

В этом случае групповая политика может использоваться для обеспечения безопасных параметров, которые могут автоматически контролировать использование локальной группы администраторов на каждом сервере или клиентских компьютерах. Дополнительные сведения о групповой политике см. в обзоре групповой политики.

Пустые пароли не допускаются в версиях, указанных в списке Applies To в начале этой темы.

Даже если учетная запись администратора отключена, ее можно использовать для получения доступа к компьютеру с помощью безопасного режима. В консоли восстановления или в безопасном режиме учетная запись администратора автоматически включена. При возобновлении обычных операций он отключается.

Гостевая учетная запись

Учетная запись Гостевой по умолчанию отключена при установке. Учетная запись Гостевой позволяет случайным или разовым пользователям, у которых нет учетной записи на компьютере, временно войти на локальный сервер или клиентский компьютер с ограниченными правами пользователя. По умолчанию у гостевой учетной записи есть пустой пароль. Поскольку учетная запись Гостевой может предоставлять анонимный доступ, это риск безопасности. По этой причине следует оставить учетную запись Гостевой учетной записи отключенной, если ее использование не является полностью необходимым.

Членство в группе учетных записей

По умолчанию гостевая учетная запись является единственным членом группы гостей по умолчанию (SID S-1-5-32-546), которая позволяет пользователю войти на сервер. Иногда администратор, в который входит группа администраторов, может настроить пользователя с учетной записью «Гость» на одном или нескольких компьютерах.

Вопросы безопасности

При включив учетную запись «Гость», выдайте только ограниченные права и разрешения. По соображениям безопасности учетная запись Гостевой не должна использоваться по сети и быть доступной для других компьютеров.

Кроме того, гостевой пользователь учетной записи «Гость» не должен просматривать журналы событий. После включения учетной записи «Гость» необходимо часто отслеживать учетную запись «Гость», чтобы убедиться, что другие пользователи не могут использовать службы и другие ресурсы, например ресурсы, которые были непреднамеренно доступны предыдущему пользователю.

Учетная запись HelpAssistant (установленная с сеансом удаленной помощи)

Учетная запись HelpAssistant — это локализованная учетная запись по умолчанию, включенная при запуске сеанса удаленной помощи. Эта учетная запись автоматически отключена, если не ожидается никаких запросов на удаленную помощь.

HelpAssistant — это основная учетная запись, используемая для создания сеанса удаленной помощи. Сеанс удаленной помощи используется для подключения к другому компьютеру, Windows операционной системе, и он инициировался по приглашению. Для получения удаленной помощи пользователь отправляет приглашение с компьютера по электронной почте или в файле лицу, который может оказать помощь. После того, как приглашение пользователя на сеанс удаленной помощи будет принято, автоматически создается учетная запись HelpAssistant по умолчанию, чтобы предоставить человеку, который предоставляет помощь, ограниченный доступ к компьютеру. Учетная запись HelpAssistant управляется службой диспетчера сеансов помощи удаленным рабочим столам.

Вопросы безопасности

К siD-данным, которые относятся к учетной записи HelpAssistant по умолчанию, относятся:

Для операционной Windows Server удаленная помощь является необязательным компонентом, который не устанавливается по умолчанию. Необходимо установить удаленную помощь, прежде чем она может быть использована.

Сведения о атрибутах учетной записи HelpAssistant см. в следующей таблице.

Атрибуты учетной записи HelpAssistant

Гости

DefaultAccount

DefaultAccount, также известная как учетная запись системы по умолчанию (DSMA), — встроенная учетная запись, представленная в Windows 10 версии 1607 и Windows Server 2016. DSMA — это хорошо известный тип учетной записи пользователя. Это нейтральная учетная запись пользователя, которая может быть использована для запуска процессов, которые являются либо несколькими пользователями известно или пользователь агностик. DSMA отключена по умолчанию на настольных skUs (полные windows SKUs) и WS 2016 с настольным компьютером.

DSMA является членом известной группы system Managed Accounts Group, которая имеет хорошо известный SID S-1-5-32-581.

Псевдоним DSMA можно получить доступ к ресурсам во время автономной постановки еще до создания самой учетной записи. Учетная запись и группа создаются во время первой загрузки компьютера в диспетчере учетных записей безопасности (SAM).

Использование Windows DefaultAccount

С точки зрения разрешений defaultAccount — это стандартная учетная запись пользователя. DefaultAccount необходим для запуска приложений с несколькими манифестами пользователей (приложения MUMA). Приложения MUMA запускают все время и реагируют на вход и вход пользователей с устройств. В отличие Windows desktop, где приложения работают в контексте пользователя и прекращаются, когда пользователь прекращает работу, приложения MUMA запускаются с помощью DSMA.

Приложения MUMA функциональны в общих сеансах skUs, таких как Xbox. Например, оболочка Xbox — это приложение MUMA. Сегодня Xbox автоматически включит учетную запись в качестве гостевой учетной записи и все приложения будут работать в этом контексте. Все приложения хорошо осведомлены о пользователях и реагируют на события, запускаемые менеджером пользователя. Приложения работают в качестве учетной записи «Гость».

Кроме того, Телефон в качестве учетной записи «DefApps», которая схожа со стандартной учетной записью пользователя в Windows, но с несколькими дополнительными привилегиями. В качестве этой учетной записи работают брокеры, некоторые службы и приложения.

В модели сходящихся пользователей приложения и брокеры, осведомленные о нескольких пользователях, должны будут работать в контексте, отличаемом от контекста пользователей. Для этого система создает DSMA.

Как создается defaultAccount на контроллерах домена

Если домен создан с помощью контроллеров домена, Windows Server 2016, defaultAccount будет существовать на всех контроллерах домена в домене. Если домен был создан с контроллерами домена, которые управляют более ранней версией Windows Server, defaultAccount будет создан после того, как роль PDC Emulator будет передана контроллеру домена, который выполняет Windows Server 2016. После этого defaultAccount будет реплицироваться ко всем другим контроллерам домена в домене.

Рекомендации для управления учетной записью по умолчанию (DSMA)

Корпорация Майкрософт не рекомендует изменять конфигурацию по умолчанию, в которой учетная запись отключена. Угрозы безопасности при найме учетной записи в состоянии отключения не существует. Изменение конфигурации по умолчанию может помешать будущим сценариям, которые зависят от этой учетной записи.

Учетные записи локальной системы по умолчанию

SYSTEM

Учетная запись SYSTEM используется операционной системой и службами, работающими Windows. В операционной системе Windows множество служб и процессов, которые нуждаются в возможности для внутрисистемной регистрации, например во время Windows установки. Учетная запись SYSTEM была разработана для этой цели, Windows управляет правами пользователей учетной записи SYSTEM. Это внутренняя учетная запись, которая не показывается в диспетчере пользователей и не может быть добавлена в группы.

С другой стороны, учетная запись SYSTEM действительно появляется в томе файловой системы NTFS в файлоуправлении в части Permissions меню Security. По умолчанию учетная запись SYSTEM предоставляет разрешения на полный контроль для всех файлов в томе NTFS. Здесь учетная запись SYSTEM имеет те же функциональные права и разрешения, что и учетная запись администратора.

Предоставление разрешений на групповые файлы администраторов учетных записей не дает неявно разрешения учетной записи SYSTEM. Разрешения учетной записи SYSTEM можно удалить из файла, но мы не рекомендуем удалять их.

NETWORK SERVICE

Учетная запись NETWORK SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службами (SCM). Служба, которая работает в контексте учетной записи NETWORK SERVICE, представляет учетные данные компьютера удаленным серверам. Дополнительные сведения см. в записи NetworkService.

ЛОКАЛИЗОВАННАЯ СЛУЖБА

Учетная запись LOCAL SERVICE — это предопределяемая локализованная учетная запись, используемая диспетчером управления службой. Он имеет минимальные привилегии на локальном компьютере и представляет анонимные учетные данные в сети. Дополнительные сведения см. в записи LocalService.

Управление учетной записью локальных пользователей

Локальные учетные записи пользователей по умолчанию и локальные учетные записи пользователей, которые вы создаете, находятся в папке «Пользователи». Папка Пользователи расположена в локальных пользователях и группах. Дополнительные сведения о создании и управлении учетной записью локальных пользователей см. в рублях Управление локальными пользователями.

Вы можете использовать локальные пользователи и группы для назначения прав и разрешений на локальном сервере и только на этом сервере, чтобы ограничить возможности локальных пользователей и групп выполнять определенные действия. Право разрешает пользователю выполнять определенные действия на сервере, такие как архивирование файлов и папок или закрытие сервера. Разрешение доступа — это правило, связанное с объектом, как правило, файлом, папкой или принтером. Он регулирует, какие пользователи могут иметь доступ к объекту на сервере и каким образом.

Вы не можете использовать локальные пользователи и группы в контроллере домена. Однако для удаленных компьютеров, которые не являются контроллерами домена в сети, можно использовать локальные пользователи и группы на контроллере домена.

Пользователи и компьютеры Active Directory используются для управления пользователями и группами в Active Directory.

Вы также можете управлять локальными пользователями, NET.EXE пользовательскими группами и управлять локальными группами с помощью NET.EXE LOCALGROUP или с помощью различных cmdlets PowerShell и других технологий скриптов.

Ограничение и защита локальных учетных записей с помощью административных прав

Администратор может использовать ряд подходов, чтобы предотвратить использование злоумышленниками украденных учетных данных, таких как украденный пароль или hash паролей, для использования локальной учетной записи на одном компьютере для проверки подлинности на другом компьютере с административными правами; это также называется «lateral movement».

Самый простой подход заключается в входе на компьютер со стандартной учетной записью пользователя вместо использования учетной записи администратора для выполнения задач, например для просмотра Интернета, отправки электронной почты или использования текстовых процессоров. Если вы хотите выполнить административную задачу, например установить новую программу или изменить параметр, влияющий на других пользователей, вам не нужно переключаться на учетную запись администратора. Вы можете использовать управление учетной записью пользователя (UAC) для запроса разрешения или пароля администратора перед выполнением задачи, как описано в следующем разделе.

Другие подходы, которые можно использовать для ограничения и защиты учетных записей пользователей с помощью административных прав:

Соблюдение локальных ограничений учетной записи для удаленного доступа.

Запретить логотип сети для всех учетных записей администратора.

Создание уникальных паролей для локальных учетных записей с административными правами.

Каждый из этих подходов описан в следующих разделах.

Эти подходы не применяются, если отключены все административные локальные учетные записи.

Соблюдение локальных ограничений учетной записи для удаленного доступа

Управление учетной записью пользователей (UAC) — это функция безопасности в Windows, которая используется в Windows Server 2008 и Windows Vista, а также операционных системах, к которым относится список Applies To. UAC позволяет управлять компьютером, информируя о том, когда программа вносит изменения, которые требуют разрешения администратора. UAC работает путем настройки уровня разрешений учетной записи пользователя. По умолчанию UAC должен уведомлять вас, когда приложения пытаются внести изменения на компьютер, но вы можете изменить, как часто UAC уведомляет вас.

UAC позволяет рассматривать учетную запись с административными правами как стандартную учетную запись пользователя без администратора, пока не будут запрашиваться и утверждены полные права, также называемые высотой. Например, UAC позволяет администратору вводить учетные данные во время сеанса пользователей, не имеющих администратора, для выполнения случайных административных задач без необходимости переключать пользователей, выходить или использовать run в качестве команды.

Кроме того, UAC может потребовать от администраторов специально утверждать приложения, которые внося изменения в систему до получения разрешения на запуск этих приложений, даже в сеансе пользователя администратора.

Например, функция UAC по умолчанию отображается при висении локальной учетной записи с удаленного компьютера с помощью логотипа Network (например, с помощью NET.EXE USE). В этом случае ему выдан стандартный маркер пользователя без административных прав, но без возможности запрашивать или получать высоту. Следовательно, локальные учетные записи, входив с помощью логотипа Сети, не могут получить доступ к административным акциям, таким как C$, ИЛИ ADMIN$, или выполнять любое удаленное администрирование.

Дополнительные сведения об UAC см. в см. в twitter.ru.

В следующей таблице показаны параметры групповой политики и реестра, которые используются для применения локальных ограничений учетной записи для удаленного доступа.

| Нет. | Параметр | Подробное описание |

|---|---|---|

| Расположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности | |

| 1 | Имя политики | Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором |

| Параметр политики | Enabled | |

| 2 | Расположение политики | Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности |

| Имя политики | Контроль учетных записей пользователей: все администраторы работают в режиме одобрения администратором | |

| Параметр политики | Enabled | |

| 3 | Раздел реестра | HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System |

| Имя значения реестра | LocalAccountTokenFilterPolicy | |

| Тип значения реестра | DWORD | |

| Данные о значении реестра | 0 |

Вы также можете применить по умолчанию для LocalAccountTokenFilterPolicy с помощью настраиваемой ADMX в шаблонах безопасности.

Выполнение локальных ограничений учетной записи для удаленного доступа

Запустите консоль управления групповой политикой (GPMC).

В дереве консоли расширь forest \Domains\ Domain, ** **** ** а затем объекты групповой политики, где лес — это имя леса, а домен — это имя домена, в котором необходимо установить объект групповой политики (GPO).

В дереве консоли правой кнопкой мыши объекты групповой политикии > New.

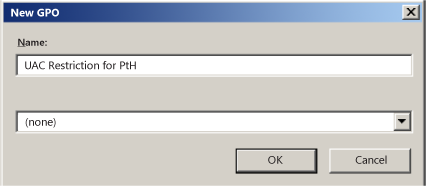

В диалоговом окне New GPO и > ОК, где gpo_name является именем нового GPO. Имя GPO указывает на то, что GPO используется для ограничения прав местного администратора, которые не будут перенаправлены на другой компьютер.

В области сведений правой кнопкой и > изменить.

Убедитесь, что UAC включен и что ограничения UAC применяются к учетной записи администратора по умолчанию, делая следующее:

Перейдите к конфигурации компьютера\Windows Параметры\Security Параметры\Local Policies\\and > Security Options.

Дважды щелкните управление учетной записью пользователя: запустите всех администраторов в режиме утверждения администратора > включен > ОК.

Дважды щелкните управление учетной записью пользователя: режим утверждения администратора для встроенной учетной записи администратора > **** > Включено ОК.

Убедитесь, что локальные ограничения учетной записи применяются к сетевым интерфейсам, делая следующее:

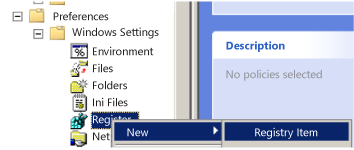

Перейдите к конфигурации компьютера\Предпочтения и Windows Параметры и > реестру.

Правой кнопкоймыши Реестр и > новый > элемент реестра.

В диалоговом окне New Registry Properties на вкладке General измените параметр в поле Действия на Замену.

Убедитесь, что поле Hive задает HKEY_LOCAL_MACHINE.

Щелкните (. ), просмотрите следующее расположение для выбора пути ключа **** > **** для: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

В области имя значения введите LocalAccountTokenFilterPolicy.

В поле Тип значения из выпадаемого списка выберите REG_DWORD для изменения значения.

В поле Значение данных убедитесь, что значение за установлено до 0.

Проверьте эту конфигурацию и > ОК.

Привяжете GPO к первому организационному подразделению Workstations( OU), выполнив следующее:

Перейдите по \Domains\ \OU.

Щелкните правой кнопкой мыши OU рабочих станций и > щелкните ссылку на существующий GPO.

Выберите только что созданный GPO и > ОК.

Проверьте функциональные возможности корпоративных приложений на рабочих станциях в этом первом OU и уладить все проблемы, вызванные новой политикой.

Создайте ссылки на все другие OUs, содержащие рабочие станции.

Создайте ссылки на все другие OUs, содержащие серверы.

Отказ от логотипа сети для всех учетных записей локального администратора

Отказ локальным учетным записям в возможности выполнять сетевые логонсы может помочь предотвратить повторное повторное распространение локального пароля учетной записи во время вредоносной атаки. Эта процедура помогает предотвратить дальнейшее перемещение, гарантируя, что учетные данные локальных учетных записей, украденных из скомпрометированной операционной системы, не могут использоваться для компрометации дополнительных компьютеров, которые используют те же учетные данные.

Чтобы выполнить эту процедуру, сначала необходимо определить имя локальной учетной записи администратора по умолчанию, которая не может быть по умолчанию имя пользователя «Администратор», и любые другие учетные записи, которые являются членами локальной группы администраторов.

В следующей таблице показаны параметры групповой политики, используемые для отказа в логотипе сети для всех локальных учетных записей администратора.

| Нет. | Параметр | Подробное описание |

|---|---|---|

| Расположение политики | Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\User Rights Assignment | |

| 1 | Имя политики | Отказ в доступе к компьютеру из сети |

| Параметр политики | Локализованная учетная запись и член группы Администраторы | |

| 2 | Расположение политики | Конфигурация компьютера\Windows Параметры\Security Параметры\Local Policies\User Rights Assignment |

| Имя политики | Запретить вход в систему через службу удаленных рабочих столов | |

| Параметр политики | Локализованная учетная запись и член группы Администраторы |

Отказ от логотипа сети для всех учетных записей локального администратора

Запустите консоль управления групповой политикой (GPMC).

В дереве консоли расширь forest \Domains\ **** ** ** а затем объекты групповой политики, где лес — это имя леса, а домен — это имя домена, в котором необходимо установить объект групповой политики (GPO).

В дереве консоли правой кнопкой мыши объекты групповой политикии > New.

В диалоговом окне New GPO > **** gpo_name является именем нового GPO, указывает на то, что он используется для ограничения использования локальных административных учетных записей от интерактивной регистрации на компьютер.

В области сведений правой кнопкой и > изменить.

Настройте права пользователей на отказ от сетевых логотипов для административных локальных учетных записей следующим образом:

Перейдите к конфигурации компьютера\Windows Параметры\security Параметры\\и > назначению прав пользователей.

Дважды щелкните Запретить доступ к этому компьютеру из сети.

Щелкните Добавить пользователя или группу, введите локализованную учетную запись и членагруппы администраторов и > ОК.

Настройте права пользователей на отказ от логотипов удаленного рабочего стола (Remote Interactive) для административных локальных учетных записей следующим образом:

Перейдите к конфигурации компьютера\Политики\Windows Параметры и локальные политики, а затем нажмите кнопку Назначение прав пользователей.

Дважды нажмите кнопку Запретить вход через удаленные службы настольных компьютеров.

Щелкните Добавить пользователя или группу, введите локализованную учетную запись и членагруппы администраторов и > ОК.

Увязка GPO с первым OU рабочих станций следующим образом:

Перейдите по \Domains\ \OU.

Щелкните правой кнопкой мыши OU рабочих станций и > щелкните ссылку на существующий GPO.

Выберите только что созданный GPO и > ОК.

Проверьте функциональные возможности корпоративных приложений на рабочих станциях в этом первом OU и уладить все проблемы, вызванные новой политикой.

Создайте ссылки на все другие OUs, содержащие рабочие станции.

Создайте ссылки на все другие OUs, содержащие серверы.

Возможно, вам придется создать отдельное GPO, если имя пользователя учетной записи администратора по умолчанию отличается на рабочих станциях и серверах.

Создание уникальных паролей для локальных учетных записей с административными правами

Пароли должны быть уникальными для каждой учетной записи. Хотя это обычно верно для отдельных учетных записей пользователей, многие предприятия имеют одинаковые пароли для общих локальных учетных записей, таких как учетная запись администратора по умолчанию. Это также происходит, когда одинаковые пароли используются для локальных учетных записей во время развертывания операционной системы.

Пароли, которые синхронно остаются неизменными или изменяются синхронно, чтобы сохранить их идентичными, добавляют значительный риск для организаций. Рандомизация паролей смягчает атаки «pass-the-hash» с помощью различных паролей для локальных учетных записей, что затрудняет возможность вредоносных пользователей использовать хеши паролей этих учетных записей для компрометации других компьютеров.

Пароли можно рандомизировать по:

Приобретение и реализация корпоративного средства для выполнения этой задачи. Эти средства обычно называются «привилегированным управление паролями».

Настройка решения локального пароля администратора (LAPS) для выполнения этой задачи.

Создание и реализация настраиваемой скрипта или решения для рандомизации локальных паролей учетных записей.

См. также

Следующие ресурсы предоставляют дополнительные сведения о технологиях, связанных с локальными учетной записью.