Что значит обмен ключами шифрования в телеграмме

Как осуществляется шифрование Телеграмм и в чем его отличие от других мессенджеров

Несмотря на то что мессенджер Павла Дурова вышел на рынок позднее своих главных конкурентов WhatsApp и Viber, он довольно быстро приобрел репутацию одного из самых безопасных сервисов. Шифрование Телеграмм с помощью собственной разработки – протокола MTProto – позволило создать хорошо защищенный от взлома продукт, благодаря чему он стал популярен во всем мире.

Рейтинг безопасности

Безопасность виртуального общения определяется рейтингом Фонда электронных рубежей (EFF). В постоянно обновляемой таблице каждому сервису выставляется оценка от 1 до 7 в зависимости от уровня защиты информации от потенциального взлома.

Секретные чаты Телеграмм, шифрование которых осуществляется по принципу end-to-end (E2E), имеют в данном рейтинге максимальный бал – 7, а стандартная переписка, используемая по умолчанию, – 4. Поскольку при обычном общении ключи сохраняются на серверах компании, считается, что потенциально они могут стать доступны третьи лицам.

До недавнего времени рейтинг WhatsApp и Viber в таблице EFF был не очень высоким и равнялся всего двум баллам. Конкуренция с Telegram заставила данные компании пересмотреть свою политику безопасности. В связи с этим, был введен принцип оконечного шифрования, который с 2106 года стал использоваться по умолчанию, и позволил получить 6 баллов от EFF. Его суть заключается в хранении ключей, необходимых для расшифровки сообщений, только на устройстве пользователя. Таким образом, чтобы получить доступ к информации, необходимо обладать физическим доступом к смартфону.

Возникает вопрос: если сервис Павла Дурова позиционирует себя как самый безопасный мессенджер, почему не использовать секретные чаты по умолчанию, что позволит безоговорочно возглавить рейтинг? Дело в том что E2E-шифрование имеет определенный недостаток – секретная переписка привязывается к конкретному устройству, поэтому и ее история хранится только на одном устройстве. Политика компании заключается в предоставлении пользователям права выбора, ведь стандартный режим позволяет заходить в аккаунт с любого устройства.

Шифрование Телеграмм на основе MTProto

Протокол MTProto использует два слоя шифрования – сервер-сервер и клиент-сервер. Он работает на основе следующих алгоритмов:

Реален ли взлом

Даже если принять в качестве аксиомы, что MTProto действительно имеет лучшие параметры защиты среди современных мессенджеров, злоумышленники все же имеют возможность взломать аккаунт пользователя. При этом сам протокол здесь абсолютно не причем.

Уязвимость заключается в способе авторизации пользователя. Для данной процедуры используется реальный номер телефона, на который отправляется СМС-код для подтверждения входа в аккаунт. В основе подобного метода передачи данных лежит технология SS7 (Signaling System #7), которая разрабатывалась 40 лет назад и обладает слабыми параметрами безопасности по современным меркам. Теоретически злоумышленники могут перехватить СМС с кодом и взломать аккаунт. А поскольку в обычном режиме Telegram хранит все сообщения на своих серверах, хакеры могут получить доступ ко всей переписке конкретного пользователя.

Проблему решает общение в секретных чатах. В этом случае прочитать переписку можно только посредством реальной кражи телефона, так как сообщения не хранятся на сервере, а передаются исключительно между двумя устройствами.

Советы по безопасности и защите личных данных в приложении Telegram

Недавно мессенджер Facebook WhatsApp обновил свою политику конфиденциальности, что заставило многих недовольных пользователей переключиться на конкурирующие приложения, такие как Telegram. Во многом благодаря этому решению Telegram получил 25 миллионов новых пользователей всего за несколько дней, а количество его пользователей превысило 500 миллионов.

Пришло время взглянуть на настройки безопасности и конфиденциальности в Telegram.

Полное шифрование в приложении Telegram

Самое важное, что нужно знать о Telegram, – это то, что облачные чаты – это то, что Telegram называет своими стандартными чатами – не имеют сквозного шифрования.

Как и WhatsApp, Telegram имеет доступ к метаданным (кому вы пишете, с кем общаетесь, как часто и т.д.), а также к содержимому стандартных чатов, которые не имеют полного шифрования.

В соответствии с политикой конфиденциальности приложения Telegram на момент написания этого поста эти данные не используются в рекламных целях; однако, по опыту мы знаем, что такая политика может поменяться.

Как включить сквозное шифрование в чатах Telegram

Telegram не предлагает полного шифрования по умолчанию – вам придётся включить его самостоятельно. Разговоры с включенным сквозным шифрованием называются зашифрованными чатами.

В зашифрованных чатах текстовые сообщения, фотографии, видео и все другие файлы отправляются с использованием полного шифрования. Это означает, что ключ дешифрования есть только у двух человек: у вас и у человека на другой стороне, поэтому Telegram не может получить доступ к этим данным.

Более того, содержимое зашифрованных чатов не хранится на серверах Telegram. Поскольку такие разговоры сохраняются только на устройствах участников, к ним нельзя получить доступ с другого устройства – они исчезают, когда вы выходите из Telegram или удаляете приложение.

Зашифрованные чаты доступны в приложении Telegram для iOS, Android и macOS; версии для браузера и Windows их не поддерживают, поэтому они не обеспечивают безопасное хранение чатов на устройстве.

Как запустить зашифрованный чат в приложении Telegram

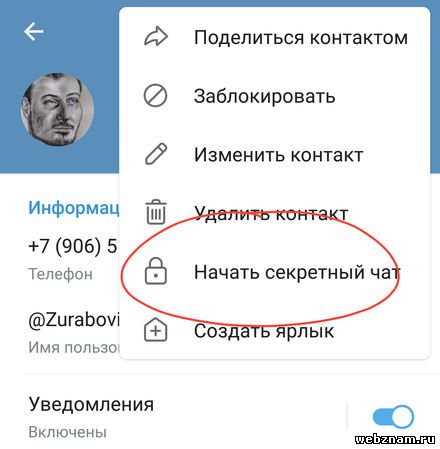

Опцию зашифрованного чата нелегко найти в последней версии приложения Telegram.

Чтобы начать зашифрованный разговор, откройте профиль человека, с которым вы хотите общаться, коснитесь или щелкните кнопку с тремя точками (иногда она называется Ещё), а затем выберите Начать секретный чат.

Откроется чат, в котором сообщения будут полностью зашифрованы (после открытия окна чата будет отображаться соответствующее уведомление). Вы также можете установить время, по истечении которого сообщения будут удалены, нажав или щелкнув значок часов в поле ввода сообщения.

Конечно, автоматическое удаление сообщения не защищает собеседника от создания снимков экрана, но в этом случае вы получите уведомление. Если другой человек не использует приложение macOS, вы не узнаете об этом.

Ещё один полезный совет: Telegram позволяет вести несколько зашифрованных чатов с одним и тем же человеком. Однако, вы не можете включить шифрование в групповых чатах – в отличие от обмена сообщениями WhatsApp, который по умолчанию применяет сквозное шифрование ко всем разговорам.

Как узнать, полностью ли зашифрован разговор

Поскольку чаты в приложении Telegram могут быть облачными или зашифрованными, полезно знать, какой способ мы используем. Если вы обмениваетесь конфиденциальной информацией во время разговора, она должна быть зашифрована.

Однако, секретные чаты выглядят почти так же, как обычные чаты. Чтобы проверить, какой вариант вы используете, найдите значок замка рядом с именем или номером телефона собеседника. Если замок найден, – чат зашифрован. В противном случае сквозное шифрование отключено, поэтому рассмотрите возможность создания нового зашифрованного чата.

Вы также можете коснуться или щелкнуть значок вызывающего абонента, и если шифрование включено, ключ шифрования появится в нижней части открытого окна.

Как настроить безопасность и конфиденциальность Telegram

Теперь проверим, как настроить параметры безопасности и конфиденциальности в этом приложении. Нажмите кнопку Настройки в меню и выберите Конфиденциальность.

Настройки безопасности в приложении Telegram

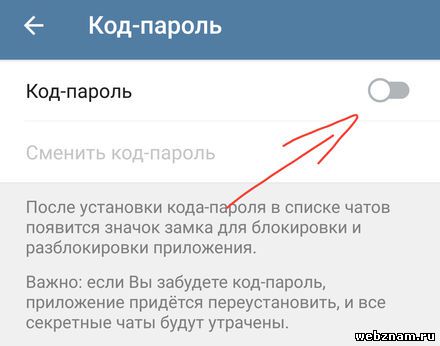

Во-первых, убедитесь, что никто не сможет прочитать ваши чаты, если вы случайно оставите устройство разблокированным. Для этого выберите Код-пароль в разделе «Безопасность», переместите ползунок в положение включения, создайте PIN-код, введите его и подтвердите.

Затем выберите Автоблокировка и выберите время – предпочтительно 1 или 5 минут. Если ваше устройство поддерживает отпечатки пальцев или распознавание лиц, вы можете включить эту опцию здесь.

На следующем шаге вы должны включить двухфакторную аутентификацию, чтобы защитить свою учетную запись от взлома. Обычно для входа в систему используется одноразовый код, отправленный в текстовом сообщении, но Telegram позволяет установить дополнительный пароль.

Для этого на вкладке Конфиденциальность выберите вариант «Двухэтапная аутентификация» и установите надежную комбинацию. Помните, что вы редко будете вводить этот пароль, поэтому его легко забыть; храните его в надежном месте, например, в диспетчере паролей.

Что произойдет, если вы забудете дополнительный пароль? Вам нужно будет сбросить свой аккаунт. Для этого нужно отправить запрос на полное удаление учетной записи и подождать семь дней. По истечении этого времени учетная запись будет удалена (включая связанные с ней контакты, облачные чаты и подписки на каналы), и вы сможете создать новую, полностью пустую учетную запись с тем же номером телефона.

Настройки конфиденциальности в приложении Telegram

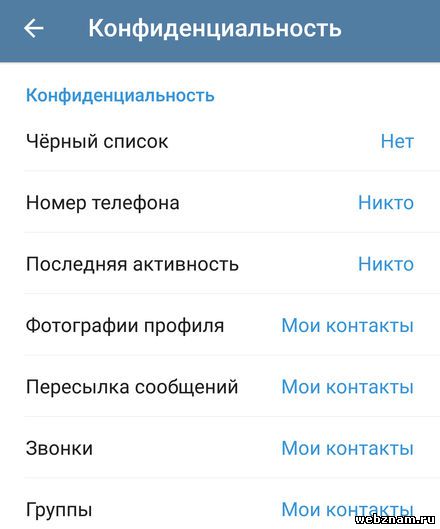

Чтобы не делиться ненужной информацией с более чем 500 миллионами пользователей Telegram, настройте параметры своей учетной записи соответствующим образом.

Для этого перейдите в параметр «Конфиденциальность» и измените настройки – по умолчанию все параметры и данные доступны каждому. Мы рекомендуем установить их, как показано ниже:

Затем перейдите в Конфиденциальность → Настройки данных и удалите выбранную вами информацию из памяти Telegram.

Безопасность в приложении Telegram для самых требовательных

Приведенных выше советов должно быть достаточно для большинства пользователей, но следующие советы могут вас заинтересовать:

Помните, что даже самый безопасный мессенджер не поможет, если кто-то получит доступ к вашему устройству физически или удаленно. Поэтому мы рекомендуем вам всегда блокировать устройство с помощью пароля или PIN-кода, регулярно обновлять все свои приложения и операционную систему и использовать надежное решение для защиты от вредоносных программ.

Почему Telegram не защищает приватность вашей переписки

Николай Дуров ранее разработал протокол шифрования переписки MTProto. Она легла в основу Telegram. Фактически мессенджер стал попыткой тестирования MTProto на больших нагрузках.

Но даже сейчас, после тысяч багфиксов и улучшений, Telegram не гарантирует безопасность и конфиденциальность. И сквозное шифрование – не панацея.

Как работает сквозное шифрование в Telegram

В Telegram используется два вида шифрования: “клиент-сервер” для обычных облачных, в том числе групповых чатов, и “клиент-клиент” (сквозное, или оконечное шифрование, E2EE, end-to-end encryption).

В общих чертах сквозное шифрование работает так.

У отправителя и получателя есть по паре ключей: один приватный, второй публичный. Приватные ключи создаются и хранятся на устройствах пользователей. На сервер эти ключи не попадают.

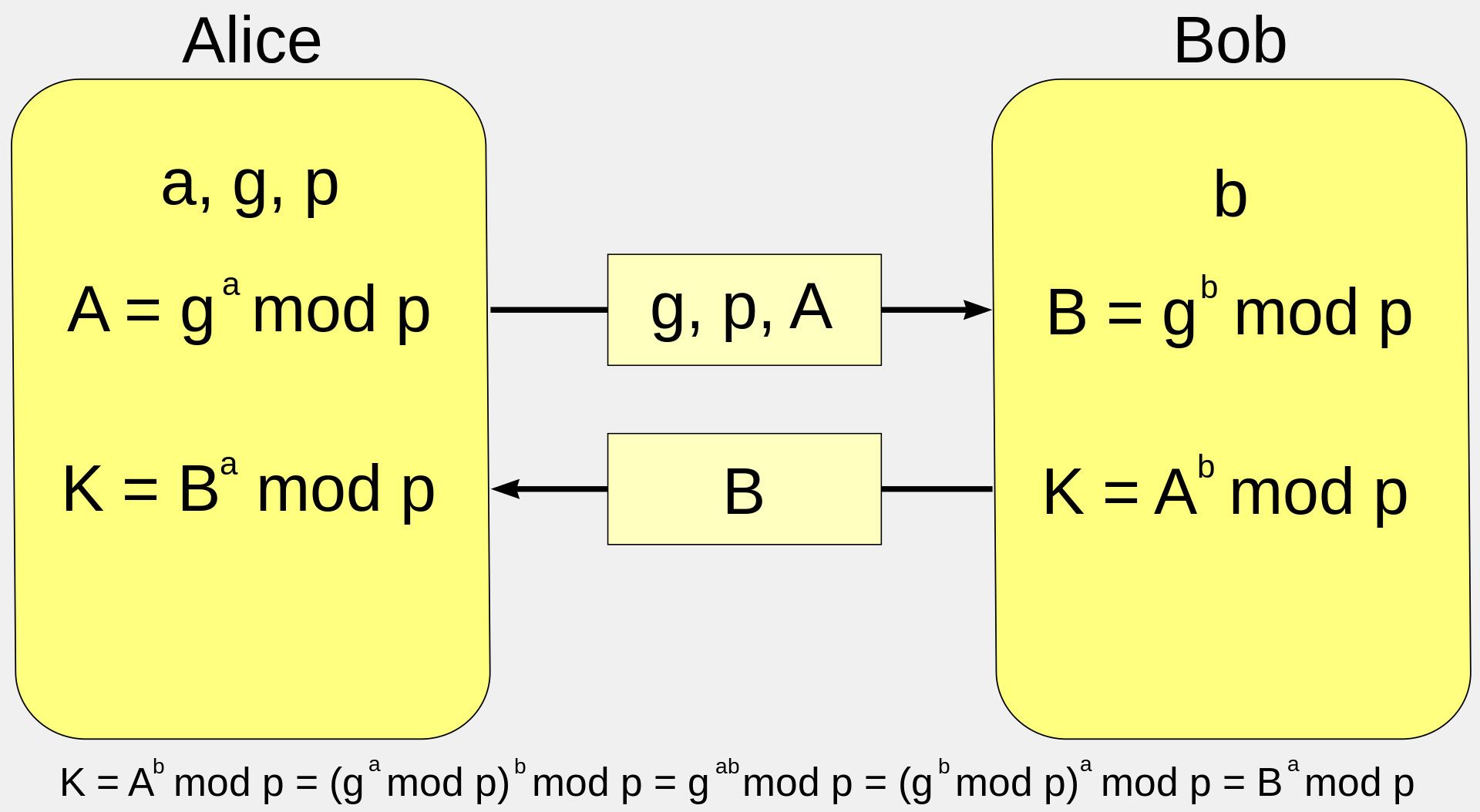

Отправитель и получатель вместе генерируют общий секрет или эфемерный ключ. Каждый использует свой приватный ключ и оба публичных. В Telegram для этого взяли за основу алгоритм Диффи-Хеллмана. Общие ключи временные и перегенерируются автоматически, чтобы много похожих сообщений (смайликов, текста с одинаковыми метаданными) не шифровались одним и тем же ключом.

Шифрование и расшифровка выполняется на устройствах пользователей, а не на сервере. Данные остаются зашифрованными до получения.

Доступ к исходному тексту сообщения есть только у отправителя, а после расшифровки – и у получателя. и ни у кого больше.

Схема работы алгоритма Диффи-Хеллмана. Алиса и Боб имеют по паре ключей – публичный и приватный. g и p – публичные ключи, А и В – приватные. mod – деление по модулю (остаток от деления), К – секрет, или эфемерный ключ.

Метод действительно мощный. Но… всё не так однозначно.

Главное достоинство алгоритма Диффи-Хеллмана – возможность передавать открытые ключи и сообщения по публичным каналам. Но всё ломается, если хакер проведет активную MITM-атаку (атаку “человек посередине”) и подменит трафик.

Что же с ключами для облачных чатов? Один ключ у пользователя, второй – в облаке. И теоретически “облачный” ключ можно выдать кому угодно.

Увы, Telegram уже взламывали, причём демонстративно

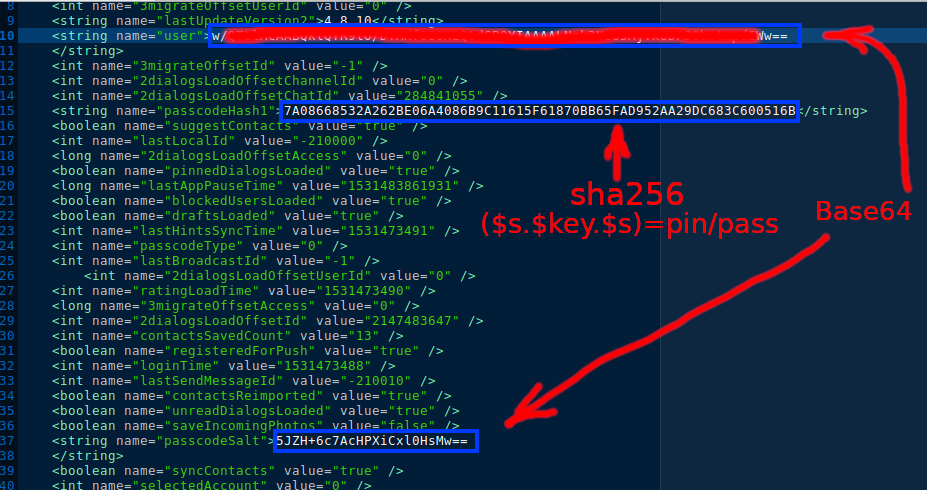

Пользователь Habr под ником ne555 год назад подробно описал, как взломать Telegram. Он обошел сквозное шифрование мессенджера в Android и отправил разработчикам баг-репорт.

Не получив ответа, ne555 связался с волонтерами, которые пообещали донести информацию до руководства Telegram. Но реакции не последовало.

ne555 использовал смартфоны с Android 7.0, Android 6.0 (root-доступ), Android 4.4.2 (root-доступ), а также ПК с GNU/Linux/Windows (с root-доступом) и программу для восстановления паролей по их хешам John The Ripper (JTR, доступна в публичном репозитории на GitHub). JTR позволил распарсить Telegram local code (pin приложения) за секунды, получить нужные файлы и данные для взлома.

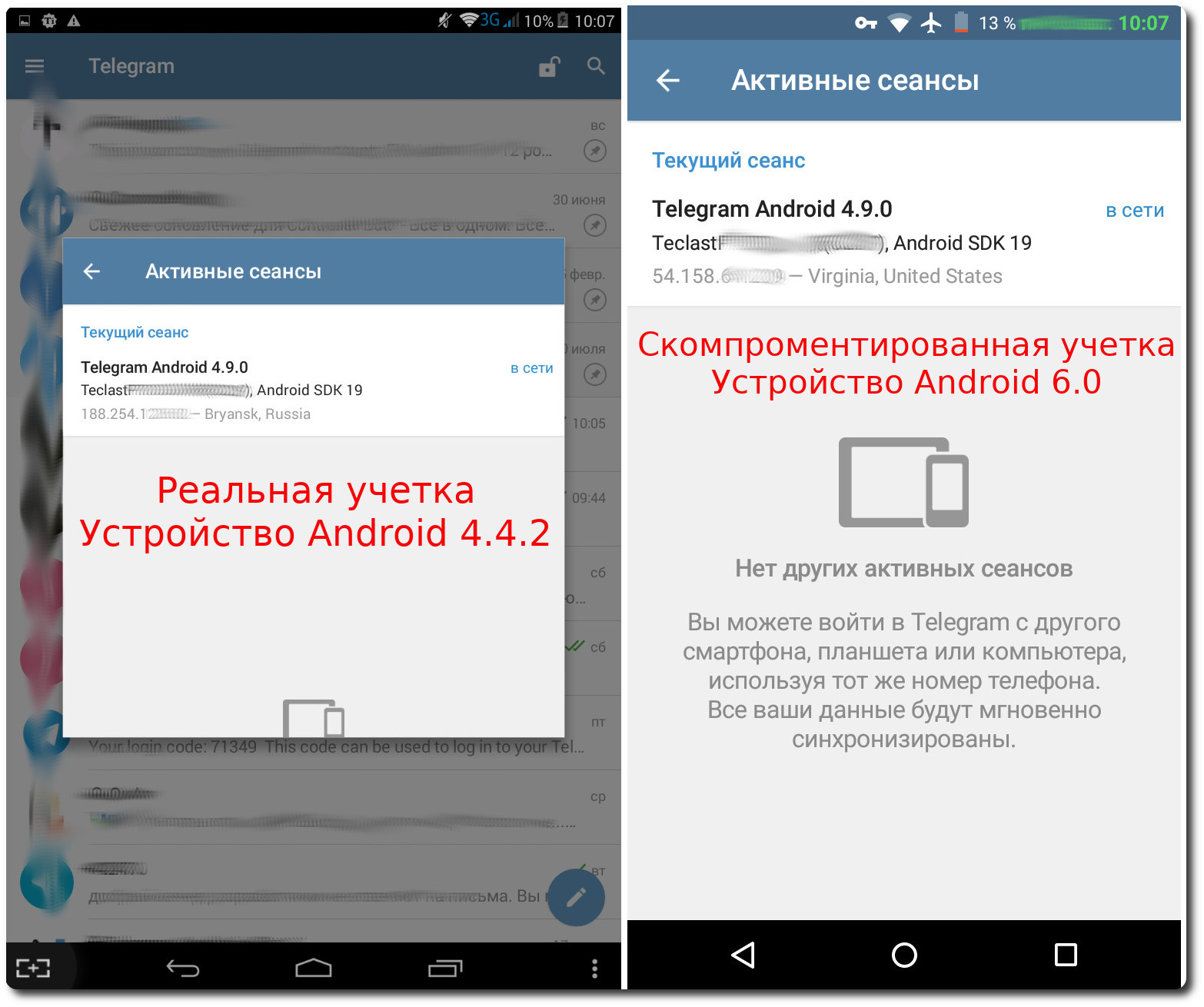

Результат: хакер обошел двухфакторную авторизацию, получил доступ к секретным чатам со сквозным шифрованием, смог читать и отправлять сообщения в них.

При этом реальный владелец аккаунта даже не видел, что его взломали.

А когда хакер попытался с реального аккаунта выйти из всех сеансов, поддельную учетную запись даже не выбросило из сети. Сессионные и графические ключи тоже не менялись.

В общем, хакер успел провести ещё несколько экспериментов, пока аккаунт в Telegram не заблокировали и не удалили секретные чаты. Небыстро, прямо скажем.

Пароль любой длины в Telegram тоже можно обойти

Действительно, четырехзначный pin – не самая надежная защита аккаунта. Полноценный пароль надежнее. Но ne555 выяснил, что и он не спасает – существует схема обхода пароля любой длины.

Хакер взломал пароль длиной более 30 символов, настроил на своем устройстве разблокировку отпечатком пальца. А также смог повторно войти в чужой аккаунт и получить доступ ко всем секретным чатам.

Эксперт отметил: в Telegram принудительно интегрирована функция «разблокировка отпечатком пальца». Если на вашем смартфоне нет сканера отпечатка, вы не сможете настроить или отключить её в Telegram.

Кроме того, хакеру удалось обойти шифрование самого устройства. И получить данные Telegram для доступа к секретным чатам.

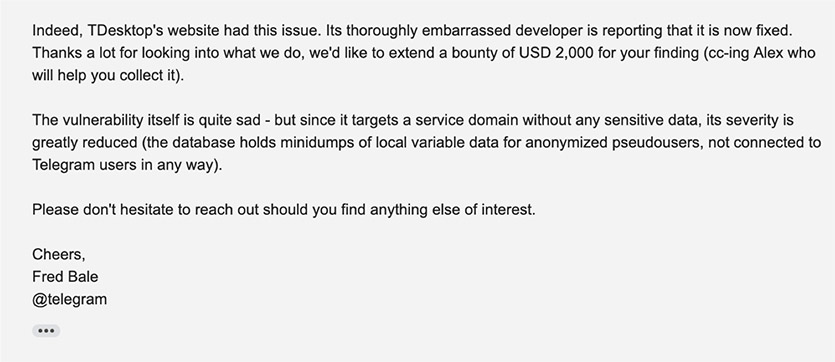

Серверы Telegram уже взламывали, причём публично

Ещё один Habr-пост – от пользователя Bo0oM, написан в июле 2019 года. Хакер заявил, что взломал сервер Telegram через стандартные уязвимости и искренне удивился, как отвратительно компания относится к безопасности.

Взломщик подчеркнул: в 2019 году весь Telegram использует nginx, а этот конкретный сервер – не самый надежный Apache. Bo0oM отправил некорректный запрос, и сервер слегка приуныл… За описание этого и других найденных в процессе багов получил 2500 долларов от службы безопасности мессенджера.

С одной стороны, в этом случае Bo0oM взломал не весь мессенджер, а лишь конкретный сервер. Но если пойти дальше, можно было бы наворотить гораздо больше – научиться “ронять” серверы, вытаскивать логи падения и т.д.

Передаваемые через Telegram файлы уже перехватывали

В июне Symantec рассказал об уязвимости Media File Jacking для Android-версиях Telegram и WhatsApp. Оказалось, что мессенджеры сохраняют изображения в своем внутреннем хранилище, либо во внешнем разделе памяти. Второе опасно.

Если отправлять файлы во внешнее хранилище, то их можно украсть с помощью внешних вредоносных программ. А также заменить или отредактировать.

Так что скриншоты с номерами карт и кошельков таким способом точно передавать не стоит. Как и приватные фото из душа.

Связи пользователей Telegram друг с другом тоже раскрывали

Ещё один скандал вокруг Telegram разразился 30 октября 2018 года. Эксперт по кибербезопасности Натаниэль Сачи выяснил, что десктопный Telegram хранит переписку на жестком диске в незашифрованном виде.

Сачи заявил: Telegram использует базу данных SQLite для хранения сообщений. Прочитать её “в лоб” не получится, но имена и телефонные номера вполне можно проассоциировать друг с другом.

Конечно, это проблема не столько Telegram Desktop, сколько уровня защиты устройства пользователя в целом. Но… Раздолбайство со стороны разработчиков, мягко говоря. Хотя Павел Дуров не считает проблемой такое хранение данных.

У Telegram закрытый код, поэтому объективно проверить его безопасность не получается

Разработчики Telegram заявляют:

Всё хранится в зашифрованном виде, чаты хорошо зашифрованы, а ключи шифрования хранятся по частям в датацентрах в юрисдикции разных стран.

Исходный код клиентов для Telegram является открытым. А вот код сервера открывать не рискнули, и это рождает массу вопросов.

Но клиент работает через API и никак не взаимодействуя напрямую с “безопасными датацентрами”. Что происходит внутри этого черного ящика, неизвестно.

К тому же эксперты не верят, что ключи шифрования собираются на лету при отправке и приеме каждого сообщения. Это как минимум вызвало бы определенные задержки, а Telegram, надо признать, работает очень быстро.

Telegram для iOS издает компания Telegram LLC, а для Android — Telegram FZ-LLC. Компании основали в США и Великобритании, где действует так называемый Gag order. Он предполагает, в том числе, что правоохранительные органы могут запретить разработчикам разглашать сведения о том, что те предоставляли им информацию. В том числе о серверах, ключах шифрования, пользователях и др.

Братья Дуровы считали MTProto настолько неуязвимым, что в 2013 году даже пообещали награду в 200 тыс. долларов за взлом этого протокола и чтение переписки между ними. В переписке содержался адрес, на который нужно было отправить письмо.

Спустя несколько дней пользователь с ником x7mz, который даже не был экспертом в криптографии, обнаружил уязвимость в протоколе. Она позволяла провести MITM-атаку на секретные чаты. Правда, переписку пользователь не расшифровал, так что ему дали лишь 100 тыс. долларов.

Протокол в дальнейшем доработали и объявили новый конкурс. Модель возможной атаки расширили – например, разрешили выступать в роли сервера MTProto и менять пересылаемые данные.

Но, по мнению экспертов, такие конкурсы – просто дешевая реклама. Они не позволяют доказать безопасности шифрования и вводят пользователей в заблуждение.

Организаторы не дают известный или выбранный открытый текст, шифротекст, возможность вызова повтора и использование других традиционных тестовых методов. Фактически вы можете отправить только одно зашифрованное сообщение – этого явно мало для полноценной атаки.

Присланные отчеты анализируют случайные люди. К тому же 100-200 тыс. долларов – слишком мало, чтобы это было интересно командам опытных криптоаналитиков.

Впрочем, дыры в MTProto находят регулярно (один, два, три). И без финансовой мотивации.

Многие эксперты считают защиту в Telegram просто маркетингом

В Telegram не намерены рассказывать о протоколе MTProto 2.0, да и внешний аудит не проводили ни разу.

Ещё один момент: что происходит, когда пользователь Telegram отправляет сообщения, а адресат не в сети? Вероятно, сообщения отправляются на серверы Telegram, объединенные в виртуальное облако. Они синхронизируются между собой. Как только адресат появится в сети, он получит сообщения.

Таким образом, трафик в любом случае проходит через сервер. Хотя многие эксперты считают, что логичнее было бы установить соединение “клиент – клиент” – например, пиринговое (P2P).

В результате получается, что связь в Telegram вообще не работает без постоянного использования серверов. В других мессенджерах есть более элегантные и безопасные решения – например, когда серверы задействуют только для сравнения текущих IP-адресов собеседников и организации прямого соединения между ними.

Также специалисты считают, что алгоритм Диффи-Хеллмана в Telegram специально ослаблен на уровне генератора псевдослучайных чисел. Эти числа не генерируются на вашем смартфоне или ПК – приложение запрашивает их с сервера. Как там организована генерация, знают только разработчики.

Открытый исходный код клиента – ещё один большой вопрос. Более-менее регулярно обновляется только репозиторий десктопной версии, да и то она урезанная. Из чего собираются готовые дистрибутивы, оперативно проверить нельзя.

Привязка к телефону – последний гвоздь в крышку гроба

Учетные записи в Telegram привязаны к номерам телефона. Это сказывается и на анонимности, и на безопасности.

Коды подтверждения приходят в SMS. Давно всем известная дыра в протоколе сотовой связи SS7 позволяет перехватывать и подменять их.

Перехватив код, можно получить доступ к переписке в обычных чатах. Даже не придется ломать MTProto. Сервер автоматически сменит ключ и дешифрует недоставленные сообщения. И это как минимум!

Ещё одна проблема — push-уведомления. Именно они оповещают о новых входящих без запуска мессенджера. Но сервер push-уведомлений – это фактически разрешенная вами атака «человека посередине». И такая ситуация во всех популярных мессенджерах.

Что делать обычному пользователю Telegram?

Не вести приватных бесед в мессенджерах. Не передавать через них информацию, которая может быть использована против вас.

Альтернатива Telegram – например, Signal. Его рекомендовали основатель WikiLeaks Джулиан Ассандж и экс-сотрудник АНБ и ЦР Эдвард Сноуден.

Но и Signal не раз успешно атаковали. Хотя это сложнее, чем взломать Telegram.

Другой вариант – мессенджеры с поддержкой OTR: Adium, Conversations Legacy, Xabber, Pidgin (с плагином), Conversations и др. И личные встречи в чистом поле без свидетелей.

Ксения Шестакова

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Музей Ленина в Москве до сих пор работает на легендарных компьютерах Apple II

Apple подчинилась китайским властям и удалила приложение для протестующих в Гонконге

Павел Дуров анонсировал групповые видеозвонки в Telegram. Появятся в мае

WhatsApp разрешит автоматически удалять фото при выходе из чата

Мэрия Москвы разработала «полноценную замену» Telegram. Это TDM Messenger

В Telegram для iOS теперь можно перенести переписки из других мессенджеров. Например, WhatsApp

Telegram добавил вызывающую анимацию к эмодзи баклажана. Пользователи возмущены

Вы подключите платную подписку Telegram, чтобы не было рекламы?

Павел Дуров анонсировал платную подписку на Telegram. Она будет отключать рекламу в каналах

🙈 Комментарии 27

Я кстати, последнее время заметил проблему в нем. Хочу зайти через рабочий компьютер в telegram web(пусть даже это будет зеркало) и когда пароль должен придти в его в итоге нет. Причём аналогичную схему делал и через телефон (заходил в web версию через браузер) и все нормально приходило.

«Другой вариант – мессенджеры с поддержкой OTR: Adium, Conversations Legacy, Xabber, Pidgin (с плагином), Conversations и др.»

Зачем ссылки на Google Play на сайте iphones? Для iOS только Signal?

Что про wire скажете?

думал в конце будет ссылка на тамтам

Это скорей для политиков, оппозиционеров, бизнесменов встреча в чистом поле (хотя и там могут прослушать, перехватить и тд). Для большинства людей прятать то особо и нечего, максимум политические репосты. Хотя, статья очень интересная))))

Всегда говорил и говорю. Все там сливается и на кого он работает давно известно. А так да сделали хороший пиар и люди побежали устанавливать телегу. Другое дело да он удобен, многофункционален и т.п..

Неплохая попытка, маил ру, но нет.

фигня вся статья.

пока наркотой в телеге торгуют – значит норм безопасность.

как свалят массово – значит взломали.

вот и все.

гдето читал правприменительную практику по таким делам (не тут ли?)- там нет переписок, если только чел сам не дал свой телефон прочитать.

так что норм безопасность, не сцыте

Телега ваша у Билайна не работает уже несколько дней. Усе

“в 2019 году весь Telegram использует nginx, а этот конкретный сервер – не самый надежный Apache”

Можно не читать сразу после слов MITM и телеграм.. А ничего что данные шифруются серверным вшитым ключом, при передаче – если не заешь его то ты никак не встроишься в цепочку.. Всегда можно сверить ключи с собеседником например отправив их другим каналом – почтой через архив к примеру защищённой длинным паролем. Вы всегда можете удостовериться что никого по середине не было.

Ну а если в не доверяете серверам телеграм – то вообще не доверяйте телеграм – так как его создатель теоретически может вшить все что угодно в код и передавать эти данные куда угодно..

“личные встречи в чистом поле без свидетелей” – с поправкой: без какой-либо техники. А назначать встречу через незнакомца, который, через другого незнакомца передаст координаты. При встрече общаться молча, переписываясь на бумаге, в палатке, оклеенной металлом, чтобы ни дрон, ни спутник текст не распознал. И, конечно же, в конце, уничтожить переписку, без возможности восстановления.

П.С.: голубиная почта – тоже вариант, но менее надёжный.))

Детский сад! Какие приватные защищенные мессенджеры в свободном доступе? Погуглите что такое Патриотический акт и что он позволяет. А теперь задайте себе вопрос – как может существовать свободно распространяемый мессенджер в магазинах, работающих в американском правовом поле, и принадлежащим американским компаниям?

ЛЮБОЙ мессенджер из ЭплСтора или ГуглПлея, при необходимости, взламывается и раскрывается – это факт!

ПС не давайте читать эту статью Артём Баусов @Dralker – у него еще запас бумажных самолетиков наготове )))

Сложно отделить истину, так перемешанную с мифами.

Достаточно провести поверхностный анализ этого мессенджера;

1. Закрытый исходный код. Это не даёт провести аудит. Так что, разговоры об анонимности этой платформы – это только разговоры.

2. Привязка мобильника к аккаунту. О какой анонимности может идти речь в этом случае?! Реально анонимные мессенджеры не используют никаких привязок к мобильному телефону и e-mail.. они генерируют уникальный ID. Кстати, по этой же причине распиареный Signal, который якобы Сноудэн боготворит – шляпа.

3. Нельзя уйти в invisible.

4. Мониторинг и доступ к телефонной книге.

5. Резервное копирование.

6. Цензура. Удаляют каналы.

Автор пишет хорошие статьи по OSINT, но данная статья крайне поверхностная.

Грустно, что так много ошибок.

Взять схему работы Диффи-Хеллмана. Она вообще не понята.

Передача приватного ключа, серьёзно? Вы понимаете, почему он вообще называется приватным?

p и g – это псевдослучайные константы, а не публичные ключи, публичные ключи тут A и B. Приватные ключи – a и b – никто никуда не передаёт. И суть его не в передаче открытых ключей, а в том, что он позволяет выработать _секретный_ ключ для дальнейшего использования без непосредственной его передачи между сторонами.

Ещё вы пишете про ne555. Ёлки, то, что у него всё было рутовано – это очень серьёзное уточнение, если у злоумышленника есть рут – то вообще вся безопасность устройства скомпрометирована. Гейм овер, дальше нет никаких рубежей безопасности.

“Если на вашем смартфоне нет сканера отпечатка, вы не сможете настроить или отключить её в Telegram.” – так понятное дело, нафига вообще иметь настройку фичи, аппаратно отсутствующей в устройстве?

Вы упоминаете Бума. Там баг интересный, но всё, что он нашёл – это типичная sql-injection (уже более-менее серьёзно, но не конец света) и немного раскрытия информации. Вот цитата из его статьи о критичности уязвимостей:

“Пользователей я не взломал (твоя переписка в безопасности), развить атаку дальше не мог, сервер с дампами рандомных пользователей (именно краш-дампы без информации об айдишнике в телеграме, телефоне, сообщениях и чатах) — сомнительная ценность. По идее, можно было бы качать краши и самому изучать и эксплуатировать их.”

И нет ничего ужасного в использовании апача – он не так популярен сейчас, как nginx, но скорее потому, что он удобнее, шустрее и в целом более гибкий в настройке (и это если не говорить о последних багах nginx). При грамотном администрировании работает Apache без нареканий и есть не просит.

Привязка к телефону – это гвоздь? Но ведь номер используется для _идентификации_ пользователя. Да, вам приходит код, но во-первых, двухэтапную аутентификацию ещё никто не отменял (в чём разумно упрекнуть создателей телеграма – так это в отсутствии поддержки различных вторых факторов вроде аппаратных модулей или хотя бы гугловского аутентификатора), а во-вторых, SS-7 очень трудно эксплуатировать – для такого нужно быть оператором сотовой связи (или как иметь минимум нехилые связи в уже существующем).

Да и вообще, если вы залогинены – второй фактор приходит к вам в тот же телеграм, а не по смс.

Вот насчёт советов обычному пользователю телеграм – с вами трудно не согласиться. Хотя бы потому, что вы находитесь в абсолютно недоверенной среде, и раз уж вы не доверяете телеграму – то как вы можете доверять вашей клавиатуре (которая вполне может содержать скрытый кейлоггер), или компонентам системы с привилегиями повыше ваших, или вообще самой системе?

Всё это вы принципиально не можете проверить на предмет наличия недекларированных возможностей, и тут вас ни signal, ни собственноручно написанный мессенджер не спасёт. И об этом стоит помнить.

Собственно, статья несёт в себе верную мысль, но экспертного мнения катастрофически не хватает (за Диффи-Хеллмана особенно больно было), очень много поверхностных утверждений.

И это не говоря про врезки с “там эксперты сказали…”