Что не относится к объектам информационной безопасности российской федерации тест ответ

Тест с ответами по теме: “Информационная безопасность”

1. Как называется информация, которую следует защищать (по нормативам, правилам сети, системы)?

а) Регламентированной

б) Правовой

в) Защищаемой+

2. Разновидностями угроз безопасности (сети, системы) являются:

а) Программные, технические, организационные, технологические+

б) Серверные, клиентские, спутниковые, наземные

в) Личные, корпоративные, социальные, национальные

3. Относятся к правовым методам, обеспечивающим информационную безопасность:

а) Разработка аппаратных средств обеспечения правовых данных

б) Разработка и установка во всех компьютерных правовых сетях журналов учета действий

в) Разработка и конкретизация правовых нормативных актов обеспечения безопасности+

4. Основные источники угроз информационной безопасности:

а) Хищение жестких дисков, подключение к сети, инсайдерство

б) Перехват данных, хищение данных, изменение архитектуры системы+

в) Хищение данных, подкуп системных администраторов, нарушение регламента работы

5. Выберите виды информационной безопасности:

а) Персональная, корпоративная, государственная+

б) Клиентская, серверная, сетевая

в) Локальная, глобальная, смешанная

6. Цели информационной безопасности – своевременное обнаружение, предупреждение:

а) несанкционированного доступа, воздействия в сети+

б) инсайдерства в организации

в) чрезвычайных ситуаций

7. Основными объектами информационной безопасности являются:

а) Компьютерные сети, базы данных+

б) Информационные системы, психологическое состояние пользователей

в) Бизнес-ориентированные, коммерческие системы

8. Утечка информации в системе:

а) это ситуация, которая характеризуется потерей данных в системе+

б) это ситуация, которая характеризуется изменением формы информации

в) это ситуация, которая характеризуется изменением содержания информации

9. Выберите наиболее важный момент при реализации защитных мер политики безопасности :

а) Аудит, анализ затрат на проведение защитных мер

б) Аудит, анализ безопасности

в) Аудит, анализ уязвимостей, риск-ситуаций+

10. Определите, какой подход к обеспечению безопасности имеет место:

а) теоретический

б) комплексный +

в) логический

11. Система криптографической защиты информации:

а) BFox Pro

б) CAudit Pro

в) Крипто Про +

12. Вирусы, которые активизируются в самом начале работы с операционной системой:

а) загрузочные вирусы +

б) троянцы

в) черви

13. Кто в итоге несет ответственность за защищенность данных в компьютерной сети?

а) Владелец сети+

б) Администратор сети

в) Пользователь сети

14. Политика безопасности в системе (сети) – это комплекс:

а) Руководств, требований обеспечения необходимого уровня безопасности+

б) Инструкций, алгоритмов поведения пользователя в сети

в) Нормы информационного права, соблюдаемые в сети

15. Наиболее важным при реализации защитных мер политики безопасности является следующее:

а) Аудит, анализ затрат на проведение защитных мер

б) Аудит, анализ безопасности

в) Аудит, анализ уязвимостей, риск-ситуаций+

16. Свойство информации, наиболее актуальное при обеспечении информационной безопасности:

а) Целостность+

б) Доступность

в) Актуальность

17. Если различным группам пользователей с различным уровнем доступа требуется доступ к одной и той же информации, какое из указанных ниже действий следует предпринять руководству:

а) снизить уровень классификации этой информации

б) улучшить контроль за безопасностью этой информации +

в) требовать подписания специального разрешения каждый раз, когда человеку требуется доступ к этой информации

18. Выберите, что самое главное должно продумать руководство при классификации данных:

а) управление доступом, которое должно защищать данные

б) оценить уровень риска и отменить контрмеры

в) необходимый уровень доступности, целостности и конфиденциальности +

19. Когда получен спам по e-mail с приложенным файлом, следует:

а) Прочитать приложение, если оно не содержит ничего ценного – удалить

б) Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

в) Удалить письмо с приложением, не раскрывая (не читая) его+

20. Информационная безопасность зависит от следующего:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

21. Конфиденциальность:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

22. Определите, для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

23. Наиболее распространены средства воздействия на сеть офиса:

а) Слабый трафик, информационный обман, вирусы в интернет

б) Вирусы в сети, логические мины (закладки), информационный перехват+

в) Компьютерные сбои, изменение администрирования, топологии

24. Кто является основным ответственным за определение уровня классификации информации:

а) руководитель среднего звена

б) владелец +

в) высшее руководство

25. Отметьте категорию, которая является наиболее рискованной для компании с точки зрения вероятного мошенничества и нарушения безопасности:

а) хакеры

б) контрагенты

в) сотрудники +

26. Что такое угроза информационной системе (компьютерной сети)?

а) Вероятное событие+

б) Детерминированное (всегда определенное) событие

в) Событие, происходящее периодически

27. Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

а) Регламентированной

б) Правовой

в) Защищаемой+

28. Разновидностями угроз безопасности (сети, системы) являются:

а) Программные, технические, организационные, технологические+

б) Серверные, клиентские, спутниковые, наземные

в) Личные, корпоративные, социальные, национальные

29. Какие угрозы безопасности информации являются преднамеренными?

а) ошибки персонала

б) открытие электронного письма, содержащего вирус

в) не авторизованный доступ +

30. Что такое stuxnet?

а) троянская программа

б) макровирус

в) промышленный вирус +

Что не относится к объектам информационной безопасности российской федерации тест ответ

Правильный вариант ответа отмечен знаком +

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

— Разработка аппаратных средств обеспечения правовых данных

— Разработка и установка во всех компьютерных правовых сетях журналов учета действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все указанное в списке:

— Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

— Хищение данных, подкуп системных администраторов, нарушение регламента работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

— Клиентская, серверная, сетевая

— Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

— инсайдерства в организации

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

— Информационные системы, психологическое состояние пользователей

— Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

— Искажение, уменьшение объема, перекодировка информации

— Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

— Многоплатформенной реализации системы

— Усиления защищенности всех звеньев системы

8) Основными субъектами информационной безопасности являются:

— руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

— сетевые базы данных, фаерволлы

9) К основным функциям системы безопасности можно отнести все перечисленное:

+ Установление регламента, аудит системы, выявление рисков

— Установка новых офисных приложений, смена хостинг-компании

— Внедрение аутентификации, проверки контактных данных пользователей

тест 10) Принципом информационной безопасности является принцип недопущения:

+ Неоправданных ограничений при работе в сети (системе)

— Рисков безопасности сети, системы

11) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

— Усиления основного звена сети, системы

— Полного блокирования доступа при риск-ситуациях

12) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

— Перехода в безопасное состояние работы сети, системы

— Полного доступа пользователей ко всем ресурсам сети, системы

13) Принципом политики информационной безопасности является принцип:

+ Разделения доступа (обязанностей, привилегий) клиентам сети (системы)

— Одноуровневой защиты сети, системы

— Совместимых, однотипных программно-технических средств сети, системы

14) К основным типам средств воздействия на компьютерную сеть относится:

+ Логические закладки («мины»)

— Аварийное отключение питания

15) Когда получен спам по e-mail с приложенным файлом, следует:

— Прочитать приложение, если оно не содержит ничего ценного – удалить

— Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

+ Удалить письмо с приложением, не раскрывая (не читая) его

16) Принцип Кирхгофа:

— Секретность ключа определена секретностью открытого сообщения

— Секретность информации определена скоростью передачи данных

+ Секретность закрытого сообщения определяется секретностью ключа

17) ЭЦП – это:

18) Наиболее распространены угрозы информационной безопасности корпоративной системы:

— Покупка нелицензионного ПО

+ Ошибки эксплуатации и неумышленного изменения режима работы системы

— Сознательного внедрения сетевых вирусов

19) Наиболее распространены угрозы информационной безопасности сети:

— Распределенный доступ клиент, отказ оборудования

— Моральный износ сети, инсайдерство

+ Сбой (отказ) оборудования, нелегальное копирование данных

тест_20) Наиболее распространены средства воздействия на сеть офиса:

— Слабый трафик, информационный обман, вирусы в интернет

+ Вирусы в сети, логические мины (закладки), информационный перехват

— Компьютерные сбои, изменение админстрирования, топологии

21) Утечкой информации в системе называется ситуация, характеризуемая:

+ Потерей данных в системе

— Изменением формы информации

— Изменением содержания информации

22) Свойствами информации, наиболее актуальными при обеспечении информационной безопасности являются:

23) Угроза информационной системе (компьютерной сети) – это:

— Детерминированное (всегда определенное) событие

— Событие, происходящее периодически

24) Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

25) Разновидностями угроз безопасности (сети, системы) являются все перчисленное в списке:

+ Программные, технические, организационные, технологические

— Серверные, клиентские, спутниковые, наземные

— Личные, корпоративные, социальные, национальные

26) Окончательно, ответственность за защищенность данных в компьютерной сети несет:

27) Политика безопасности в системе (сети) – это комплекс:

+ Руководств, требований обеспечения необходимого уровня безопасности

— Инструкций, алгоритмов поведения пользователя в сети

— Нормы информационного права, соблюдаемые в сети

28) Наиболее важным при реализации защитных мер политики безопасности является:

— Аудит, анализ затрат на проведение защитных мер

Тест с ответами: “Информационная безопасность”

1. Основная масса угроз информационной безопасности приходится на:

а) Троянские программы +

б) Шпионские программы

в) Черви

2. Какой вид идентификации и аутентификации получил наибольшее распространение:

а) системы PKI

б) постоянные пароли +

в) одноразовые пароли

3. Под какие системы распространение вирусов происходит наиболее динамично:

а) Windows

б) Mac OS

в) Android +

4. Заключительным этапом построения системы защиты является:

а) сопровождение +

б) планирование

в) анализ уязвимых мест

5. Какие угрозы безопасности информации являются преднамеренными:

а) ошибки персонала

б) открытие электронного письма, содержащего вирус

в) не авторизованный доступ +

6. Какой подход к обеспечению безопасности имеет место:

а) теоретический

б) комплексный +

в) логический

7. Системой криптографической защиты информации является:

а) BFox Pro

б) CAudit Pro

в) Крипто Про +

8. Какие вирусы активизируются в самом начале работы с операционной системой:

а) загрузочные вирусы +

б) троянцы

в) черви

9. Stuxnet – это:

а) троянская программа

б) макровирус

в) промышленный вирус +

10. Таргетированная атака – это:

а) атака на сетевое оборудование

б) атака на компьютерную систему крупного предприятия +

в) атака на конкретный компьютер пользователя

11. Под информационной безопасностью понимается:

а) защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или случайного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений в том числе владельцам и пользователям информации и поддерживающей инфраструктуре +

б) программный продукт и базы данных должны быть защищены по нескольким направлениям от воздействия

в) нет верного ответа

12. Защита информации:

а) небольшая программа для выполнения определенной задачи

б) комплекс мероприятий, направленных на обеспечение информационной безопасности +

в) процесс разработки структуры базы данных в соответствии с требованиями пользователей

13. Информационная безопасность зависит от:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

14. Конфиденциальностью называется:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

15. Для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

16. Кто является основным ответственным за определение уровня классификации информации:

а) руководитель среднего звена

б) владелец +

в) высшее руководство

17. Какая категория является наиболее рискованной для компании с точки зрения вероятного мошенничества и нарушения безопасности:

а) хакеры

б) контрагенты

в) сотрудники +

18. Если различным группам пользователей с различным уровнем доступа требуется доступ к одной и той же информации, какое из указанных ниже действий следует предпринять руководству:

а) снизить уровень классификации этой информации

б) улучшить контроль за безопасностью этой информации +

в) требовать подписания специального разрешения каждый раз, когда человеку требуется доступ к этой информации

19. Что самое главное должно продумать руководство при классификации данных:

а) управление доступом, которое должно защищать данные

б) оценить уровень риска и отменить контрмеры

в) необходимый уровень доступности, целостности и конфиденциальности +

20. Кто в конечном счете несет ответственность за гарантии того, что данные классифицированы и защищены:

а) владельцы данных

б) руководство +

в) администраторы

21. Процедурой называется:

а) пошаговая инструкция по выполнению задачи +

б) обязательные действия

в) руководство по действиям в ситуациях, связанных с безопасностью, но не описанных в стандартах

22. Какой фактор наиболее важен для того, чтобы быть уверенным в успешном обеспечении безопасности в компании:

а) проведение тренингов по безопасности для всех сотрудников

б) поддержка высшего руководства +

в) эффективные защитные меры и методы их внедрения

23. Когда целесообразно не предпринимать никаких действий в отношении выявленных рисков:

а) когда риски не могут быть приняты во внимание по политическим соображениям

б) для обеспечения хорошей безопасности нужно учитывать и снижать все риски

в) когда стоимость контрмер превышает ценность актива и потенциальные потери +

24. Что такое политика безопасности:

а) детализированные документы по обработке инцидентов безопасности

б) широкие, высокоуровневые заявления руководства +

в) общие руководящие требования по достижению определенного уровня безопасности

25. Какая из приведенных техник является самой важной при выборе конкретных защитных мер:

а) анализ рисков

б) результаты ALE

в) анализ затрат / выгоды +

26. Что лучше всего описывает цель расчета ALE:

а) количественно оценить уровень безопасности среды

б) оценить потенциальные потери от угрозы в год +

в) количественно оценить уровень безопасности среды

27. Тактическое планирование:

а) среднесрочное планирование +

б) ежедневное планирование

в) долгосрочное планирование

28. Эффективная программа безопасности требует сбалансированного применения:

а) контрмер и защитных механизмов

б) процедур безопасности и шифрования

в) технических и нетехнических методов +

29. Функциональность безопасности определяет ожидаемую работу механизмов безопасности, а гарантии определяют:

а) уровень доверия, обеспечиваемый механизмом безопасности +

б) внедрение управления механизмами безопасности

в) классификацию данных после внедрения механизмов безопасности

30. Что из перечисленного не является целью проведения анализа рисков:

а) выявление рисков

б) делегирование полномочий +

в) количественная оценка воздействия потенциальных угроз

Тест: Ответы на тест информационная безопасность

Тема: Ответы на тест информационная безопасность

Тип: Тест | Размер: 21.35K | Скачано: 286 | Добавлен 26.12.14 в 15:40 | Рейтинг: +3 | Еще Тесты

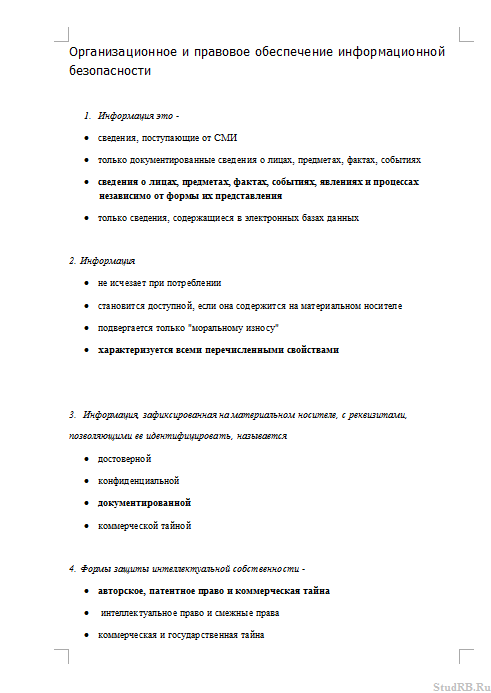

· сведения, поступающие от СМИ

· только документированные сведения о лицах, предметах, фактах, событиях

· сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

· только сведения, содержащиеся в электронных базах данных

· не исчезает при потреблении

· становится доступной, если она содержится на материальном носителе

· подвергается только «моральному износу»

· характеризуется всеми перечисленными свойствами

3. Информация, зафиксированная на материальном носителе, с реквизитами,

позволяющими ее идентифицировать, называется

· документированной

· авторское, патентное право и коммерческая тайна

· интеллектуальное право и смежные права

· коммерческая и государственная тайна

· гражданское и административное право

5. По принадлежности информационные ресурсы подразделяются на

· государственные, коммерческие и личные

· государственные, не государственные и информацию о гражданах

· информацию юридических и физических лиц

· официальные, гражданские и коммерческие

6. К негосударственным относятся информационные ресурсы

· созданные, приобретенные за счет негосударственных учреждений и организаций

· созданные, приобретенные за счет негосударственных предприятий и физических

· полученные в результате дарения юридическими или физическими лицами

· указанные в п.1-3

8. По доступности информация классифицируется на

· открытую информацию и государственную тайну

· конфиденциальную информацию и информацию свободного доступа

· информацию с ограниченным доступом и общедоступную информацию

· виды информации, указанные в остальных пунктах

9. К конфиденциальной информации относятся документы, содержащие

· государственную тайну

· сведения о золотом запасе страны

10. Запрещено относить к информации ограниченного доступа

· информацию о чрезвычайных ситуациях

· информацию о деятельности органов государственной власти

· документы открытых архивов и библиотек

· все, перечисленное в остальных пунктах

11. К конфиденциальной информации не относится

· персональные данные о гражданах

· «ноу-хау»

12. Вопросы информационного обмена регулируются (. ) правом

· гражданским

13. Согласно ст.132 ГК РФ интеллектуальная собственность это

· информация, полученная в результате интеллектуальной деятельности индивида

· литературные, художественные и научные произведения

· изобретения, открытия, промышленные образцы и товарные знаки

· исключительное право гражданина или юридического лица на результаты

интеллектуальной деятельности

14. Интеллектуальная собственность включает права, относящиеся к

· литературным, художественным и научным произведениям, изобретениям и

· исполнительской деятельности артиста, звукозаписи, радио- и телепередачам

· промышленным образцам, товарным знакам, знакам обслуживания, фирменным

наименованиям и коммерческим обозначениям

· всему, указанному в остальных пунктах

15. Конфиденциальная информация это

· сведения, составляющие государственную тайну

· сведения о состоянии здоровья высших должностных лиц

· документированная информация, доступ к которой ограничивается в

соответствии с законодательством РФ

· данные о состоянии преступности в стране

16. Какая информация подлежит защите?

· информация, циркулирующая в системах и сетях связи

· зафиксированная на материальном носителе информация с реквизитами,

позволяющими ее идентифицировать

· только информация, составляющая государственные информационные ресурсы

· любая документированная информация, неправомерное обращение с которой

может нанести ущерб ее собственнику, владельцу, пользователю и иному лицу

17. Система защиты государственных секретов определяется Законом

· «Об информации, информатизации и защите информации»

· «О государственной тайне»

18. Государственные информационные ресурсы не могут принадлежать

· всем перечисленным субъектам

19. Из нижеперечисленных законодательных актов наибольшей юридической силой в вопросах информационного права обладает

· Указ Президента «Об утверждении перечня сведений, относящихся к

государственной тайне»

· Закон «Об информации, информатизации и защите информации»

20. Классификация и виды информационных ресурсов определены

· Законом «Об информации, информатизации и защите информации»

· всеми документами, перечисленными в остальных пунктах

21. Определение понятия «конфиденциальная информация» дано в

· 2 Законе «О государственной тайне»

· 3 Законе «Об информации, информатизации и защите информации»

22. Формой правовой защиты литературных, художественных и научных произведений является (. ) право

· авторское

23. Запрещено относить к информации с ограниченным доступом

· законодательные акты, информацию о чрезвычайных ситуациях и информацию о

деятельности органов государственной власти (кроме государственной тайны)

· только информацию о чрезвычайных ситуациях

· только информацию о деятельности органов государственной власти (кроме

· документы всех библиотек и архивов

24. Формой правовой защиты изобретений является

· институт коммерческой тайны

· патентное право

· все, перечисленное в остальных пунктах

25. К коммерческой тайне могут быть отнесены

· сведения не являющиеся государственными секретами

· сведения, связанные с производством и технологической информацией

· сведения, связанные с управлением и финансами

· сведения, перечисленные в остальных пунктах

26. Является ли авторское право, патентное право и КТ формами защиты интеллектуальной собственности?

· только авторское и патентное

· защищенные новшества

· общеизвестные новые технологии

· опубликованные технические и технологические новинки

28. Каким законом в РФ защищаются права исполнителей и производителей фонограмм?

· «О правовой охране программ для ЭВМ и баз данных»

· «Об авторском праве и смежных правах»

· «Патентный закон РФ»

· закон еще не принят

29. Закон «Об авторском праве и смежных правах» защищает права

· исполнителей (актеров, певцов и т.д.)

· организации эфирного и кабельного вещания

· всех лиц, перечисленных в остальных пунктах

30. Какой законодательный акт содержит сведения по защите коммерческой тайны?

· Закон «Об авторском праве и смежных правах»

· Закон «О коммерческой тайне»

· Закон «О правовой охране программ для ЭВМ и баз данных»

31. К информации ограниченного доступа не относится

· размер золотого запаса страны

· персональные данные

32. Система защиты государственных секретов

· основывается на Уголовном Кодексе РФ

· регулируется секретными нормативными документами

· определена Законом РФ «О государственной тайне»

· осуществляется в соответствии с п.1-3

33. Действие Закона «О государственной тайне» распространяется

· на всех граждан и должностных лиц РФ

· только на должностных лиц

· на граждан, которые взяли на себя обязательство выполнять требования

законодательства о государственной тайне

· на всех граждан и должностных лиц, если им предоставили для работы закрытые

сведения

34. К государственной тайне относится.

· информация в военной области

· информация о внешнеполитической и внешнеэкономической деятельности государства

· информация в области экономики, науки и техники и сведения в области разведывательной и оперативно-розыскной деятельности

· все выше перечисленное

35. Документы, содержащие государственную тайну снабжаются грифом

· указанным в п.1-3

36. Гриф «ДСП» используется

· для секретных документов

· для документов, содержащих коммерческую тайну

· как промежуточный для несекретных документов

37. Порядок засекречивания состоит в установлении следующих принципов:

· целесообразности и объективности

· необходимости и обязательности

· законности, обоснованности и своевременности

· всех выше перечисленных

38. Предельный срок пересмотра ранее установленных грифов секретности составляет

· 5 лет

39. Срок засекречивания сведений, составляющих государственную тайну

· ограничен 30 годами

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы