Что значит отключить uac

Включение, настройка и отключение User Account Control (UAC)

В современных версиях Windows существует много инструментов, которые предназначены для обеспечения безопасности. Один из них — User Account Control, что в переводе означает «Контроль учётных записей». Он выдаёт окно с предупреждением, если какая-то программа или процесс пытается внести несанкционированные изменения в систему. И надо либо разрешить запуск утилиты, либо отменить его. Разберитесь, для чего нужен UAC Windows 7, как отключить его, как активировать и как настроить.

В этой статье мы расскажем, как включить UAC в Виндовс

Что такое UAC и зачем он нужен?

Многих пользователей раздражают такие уведомления. Ведь приходится каждый раз подтверждать, что вы согласны на установку нового приложения. Но контроль учётных записей служит для защиты от вредоносного ПО: вирусов, шпионов, рекламщиков. Он не заменит антивирус, сетевой экран или firewall. Но без этой функции Windows будет уязвима.

Если отключить UAC, компьютер окажется под угрозой. Не стоит деактивировать Account Control без причин. Иначе абсолютно любая программа сможет менять настройки системы, устанавливать свои дистрибутивы и запускать их. И всё это без ведома пользователя.

Контроль учётных записей можно настроить, чтобы он не был таким «надоедливым», и оповещение не выскакивало при запуске любой программы. Но рекомендуется оставить эту функцию в активном состоянии, чтобы защитить ПК.

Панель управления

Отключение UAC Windows 7 выглядит так:

Настройте, в каких случаях показывать уведомления

Войти в это меню и отключить UAC можно и быстрее.

В Windows Vista такого ползунка нет. Соответственно, детальная настройка функции невозможна. Доступно только включение и отключение режима.

Групповые политики

Ещё один метод взаимодействия с Account Control — редактор групповой политики. Этот способ подойдёт не для всех версий операционной системы. Только для Профессиональной, Максимальной и Корпоративной Windows.

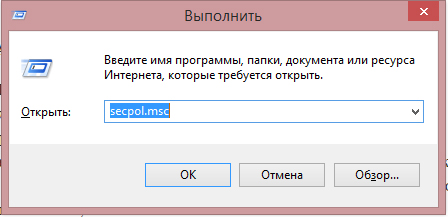

Чтобы отключить UAC:

Запустите редактор групповой политики

Снова включить Account Control можно в том же меню.

Редактор реестра

Перед тем как что-то менять в реестре, надо сделать его резервную копию. Чтобы в случае возникновения неполадок его быстро восстановить.

Вот как в Windows 7 отключить контроль учётных записей UAC:

Командная строка

Отключение Account Control при помощи команд:

Account Control — это необходимая мера безопасности. Отключайте её только в крайнем случае.

Расскажите, а у вас работает UAC, или вы обходитесь без него?

UAC – это (User Account Control) контроль учетных записей в Windows. Впервые появился на Windows Vista и служит защитой от самопроизвольного запуска и выполнения нежелательных приложений. При включенном UAC перед тем как запустить приложение операционная система запрашивает разрешение пользователя:

Соглашайтесь если вы запустили это приложение или отмените запуск если приложение запущено не вами и неизвестно откуда оно.

Далее ответим на два вопроса: зачем и как отключить UAC на Windows 7, 8, 10.

Зачем удалять UAC на Windows 7, 8, 10

Если он такой полезный зачем его отключать? Первая причина – пользователей раздражают постоянные вопросы о необходимости запуска того или иного приложения. Вторая причина отключения – более существенная – несовместимость с некоторым программным обеспечением, например, с драйверами, не имеющими цифровую подпись Microsoft. Например, утилита сетевого сканирования не может автоматически запуститься при старте операционной системы с включенным UAC.

Как отключить UAC

1 Способ. При помощи панели управления Windows.

Перейдите в «Панель управления» — «Учетные записи пользователей»

В следующем окне перейдите по ссылке «Изменить параметры контроля учетных записей»:

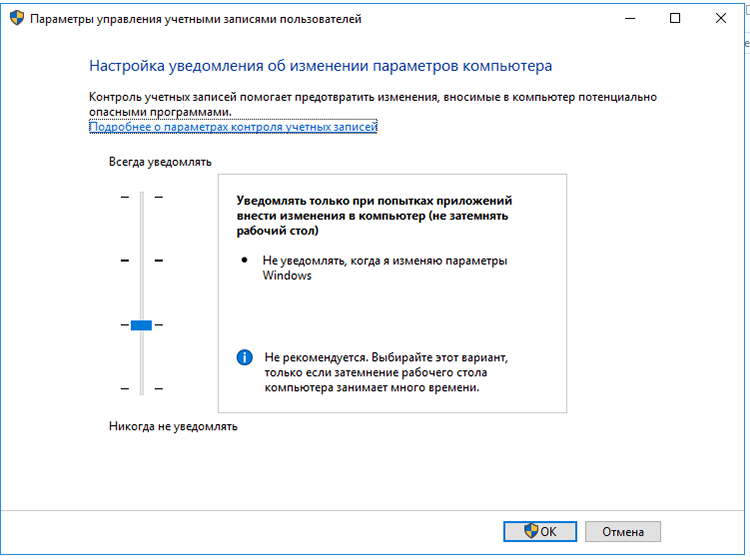

Измените значение опустив переключатель в самый низ:

Таким образом вы отключите контроль учетных записей. Для полного вступления в силу всех изменений необходима перезагрузка ПК.

2 Способ. Изменение настроек реестра.

Важно! Перед внесением изменений в реестр, создайте точку восстановления системы.

Запустите командную строку от имени администратора и наберите в ней команду REGEDIT.

В открывшемся окне редактора реестра перейдите по следующему пути: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\EnableLUA

Нажмите «ОК» и перезагрузите компьютер.

Без веских на то оснований все-таки не рекомендуем отключать вам UAC – дополнительный параметр безопасности компьютера никогда не помешает.

Как работает контроль учетных записей

Область применения

Контроль учетных записей (UAC) является основополагающим компонентом общей концепции безопасности Майкрософт. UAC помогает уменьшить воздействие вредоносных программ.

Процесс UAC и принципы взаимодействия

Каждое приложение, для которого требуется маркер доступа администратора, должно сделать запрос на продолжение. Существует только одно исключение — это взаимосвязь между родительским и дочерним процессами. Дочерние процессы наследуют маркер доступа пользователя от родительского процесса. При этом как родительский, так и дочерний процессы должны иметь один и тот же уровень целостности. Windows защищает процессы, указывая их уровни целостности. Уровень целостности является мерой доверия. Приложение с высоким уровнем целостности — это приложение, в котором выполняются задачи по изменению системных данных, например приложение для разбивки диска на разделы. Приложение с низким уровнем целостности выполняет задачи, которые могут потенциально подвергать риску операционную систему (например, веб-браузер). Приложения с более низким уровнем целостности не могут изменять данные в приложениях с более высоким уровнем целостности. Когда обычный пользователь пытается запустить приложение, для которого требуется маркер доступа администратора, служба UAC требует, чтобы пользователь предоставил действительные учетные данные администратора.

Для лучшего понимания этого процесса рассмотрим процесс входа в Windows.

Процесс входа

На схеме ниже изображено, чем процесс входа для администратора отличается от процесса входа для обычного пользователя.

По умолчанию как обычные пользователи, так и администраторы получают доступ к ресурсам и запускают приложения в контексте безопасности обычного пользователя. При входе пользователя в систему для него создается маркер доступа. Маркер доступа содержит сведения об уровне доступа, предоставленного пользователю, включая специальные идентификаторы безопасности (SID) и привилегии в Windows.

При входе администратора для него создаются два отдельных маркера доступа — маркер доступа обычного пользователя и маркер доступа администратора. Маркер доступа обычного пользователя содержит те же сведения о пользователе, что и маркер доступа администратора, но в нем отсутствуют привилегии администратора Windows и идентификаторы безопасности. Маркер доступа обычного пользователя используется для запуска приложений, не выполняющих задач администрирования (обычные пользовательские приложения). Маркер доступа обычного пользователя используется для последующего отображения рабочего стола (explorer.exe). Explorer.exe является родительским процессом, от которого все другие запускаемые пользователем процессы наследуют свой маркер доступа. В результате все приложения запускаются от имени обычного пользователя, если пользователь не предоставит согласие или учетные данные для подтверждения права использовать маркер полного доступа на уровне администратора для данного приложения.

Пользователь, который является членом группы «Администраторы», с помощью маркера доступа обычного пользователя может входить в систему, просматривать интернет-страницы и читать электронную почту. Если же администратору необходимо выполнить задачу, для которой требуется маркер доступа администратора, Windows 10 или Windows 11 автоматически запрашивает согласие пользователя. Этот запрос называется запросом на повышение прав. Его работу можно настроить с помощью оснастки «Локальная политика безопасности» (Secpol.msc) или групповой политики. Дополнительные сведения см. в разделе Параметры политики безопасности контроля учетных записей.

Пользовательский интерфейс UAC

При включенном UAC пользовательский интерфейс для обычных пользователей отличается от интерфейса для администраторов в режиме одобрения администратором. Рекомендуемый и более безопасный метод запуска Windows 10 или Windows 11 — сделать учетную запись основного пользователя учетной записью обычного пользователя. Запуск от лица обычного пользователя позволяет максимально повысить уровень безопасности управляемой среды. Используя встроенный компонент повышения прав UAC, обычный пользователь может без труда выполнять задачи администрирования путем ввода действительных учетных данных учетной записи локального администратора. По умолчанию встроенным компонентом повышения прав UAC для обычных пользователей является запрос на ввод учетных данных.

Альтернативой запуску от лица обычного пользователя является запуск от лица администратора в режиме одобрения администратором. Благодаря встроенному компоненту повышения прав UAC члены локальной группы «Администраторы» могут без труда выполнять задачи администрирования, предоставив соответствующее подтверждение. По умолчанию встроенным компонентом повышения прав UAC для учетной записи администратора в режиме одобрения администратором является запрос на продолжение.

Запрос на продолжение и запрос на ввод учетных данных

При включенном UAC Windows 10 или Windows 11 запрашивает согласие или учетные данные действительной учетной записи локального администратора перед запуском программы или задачи, для которой требуется маркер полного доступа на уровне администратора. Этот запрос гарантирует невозможность автоматической установки вредоносных программ.

Запрос на продолжение

Запрос на продолжение выводится при попытке пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора. Ниже приведен пример запроса на продолжение UAC.

Запрос на ввод учетных данных

Запрос на ввод учетных данных выводится при попытке обычного пользователя выполнить задачу, для которой требуется маркер доступа на уровне администратора. Ввод учетных данных администратора также может потребоваться в случае, если для параметра политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос на ввод учетных данных.

Ниже приведен пример запроса на ввод учетных данных UAC.

Запросы на повышение прав UAC

Запросы на повышение прав UAC обозначаются цветом для каждого конкретного приложения, позволяя быстро оценить потенциальную угрозу для его безопасности. При попытке запустить приложение с маркером полного доступа на уровне администратора Windows 10 или Windows 11 сначала анализирует исполняемый файл, чтобы определить его издателя. Сначала приложения разделяются на три категории в зависимости от издателя файла: Windows 10 или Windows 11, подтвержденный издатель (подписанный) и неподтвержденный издатель (неподписанный). На следующей схеме показано, как Windows определяет, какой цвет запроса на повышение прав будет отображаться для пользователя.

Запросы на повышение прав обозначаются цветом следующим образом:

Значок щита

Некоторые компоненты панели управления, например Дата и время, выполняют как административные операции, так и операции обычного пользователя. Обычные пользователи могут просматривать время и изменять часовой пояс, но для изменения локального системного времени требуется маркер полного доступа на уровне администратора. Ниже приводится снимок экрана компонента панели управления Дата и время.

Значок щита на кнопке Изменить дату и время указывает на то, что процессу требуется маркер полного доступа на уровне администратора и что будет выведен запрос на повышение прав UAC.

Защита запроса на повышение прав

Процесс повышения прав дополнительно защищен тем, что запрос направляется на безопасный рабочий стол. Запрос на продолжение и запрос на ввод учетных данных по умолчанию отображаются в Windows 10 и Windows 11 на безопасном рабочем столе. Получить доступ к безопасному рабочему столу могут только процессы Windows. Для повышения уровня безопасности рекомендуется включить параметр политики Контроль учетных записей: переход на безопасный рабочий стол при выполнении запроса на повышение прав.

Когда исполняемый файл выполняет запрос на повышение прав, происходит переход с интерактивного рабочего стола (рабочего стола пользователя) на безопасный рабочий стол. При переходе на безопасный рабочий стол уменьшается яркость рабочего стола пользователя и выводится запрос на повышение прав. Дальнейшая работа может быть продолжена только после ответа на запрос. После нажатия кнопки Да или Нет происходит возвращение на рабочий стол пользователя.

Вредоносные программы могут имитировать безопасный рабочий стол, но если для параметра политики Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором задано значение Запрос на продолжение, они не смогут получить повышение прав при нажатии пользователем кнопки Да во время имитации. Если для параметра политики задано значение Запрос на ввод учетных данных, то вредоносные программы, имитирующие такой запрос, могут получить учетные данные от пользователя. Однако при этом они не получают более высокий уровень привилегий, а система имеет другие средства защиты, которые не позволяют им взять на себя управление пользовательским интерфейсом даже при раскрытии пароля.

И хотя вредоносная программа может имитировать безопасный рабочий стол, эта проблема не возникнет, если пользователь ранее не установил вредоносную программу на компьютер. Процессы, для которых требуется маркер доступа на уровне администратора, не могут быть установлены автоматически при включенном UAC, поэтому пользователь должен явно дать согласие нажатием кнопки Да или путем ввода учетных данных администратора. Определенное поведение запроса на повышение прав UAC зависит от групповой политики.

Архитектура UAC

На приведенной ниже схеме показана архитектура UAC.

Чтобы лучше ознакомиться с каждым компонентом, просмотрите приведенную ниже таблицу.

Пользователь

Пользователь выполняет операцию, для которой нужны привилегии

Если операция вносит изменения в файловую систему или реестр, вызывается виртуализация. Все остальные операции вызывают ShellExecute.

ShellExecute вызывает CreateProcess. ShellExecute проверяет, нет ли ошибки ERROR_ELEVATION_REQUIRED в CreateProcess. Если ошибка обнаружена, ShellExecute вызывает службу сведений о приложениях для выполнения требуемой задачи с запросом на повышение прав.

Если приложение требует повышения прав, CreateProcess отклоняет вызов с ошибкой ERROR_ELEVATION_REQUIRED.

Система

Служба сведений о приложениях

Системная служба, позволяющая запускать приложения, для выполнения которых требуется одна или несколько повышенных привилегий или прав пользователя, например, локальные задачи администрирования и приложения, требующие более высокого уровня целостности. Служба информации о приложениях помогает запускать такие приложения, создавая новый процесс для приложения с помощью маркера полного доступа на уровне пользователя с правами администратора при необходимости повышения прав и (в зависимости от групповой политики) в случае согласия пользователя.

Повышение прав для установки ActiveX

Если технология ActiveX не установлена, система выбирает уровень ползунка UAC. Если технология ActiveX установлена, будет выбран параметр групповой политики Контроль учетных записей: переход на безопасный рабочий стол при выполнении запроса на повышение прав.

Выбор уровня ползунка UAC

Ползунок UAC позволяет выбрать один из четырех уровней уведомления.

Рекомендуется, если вы часто устанавливаете новое программное обеспечение или посещаете незнакомые веб-сайты.

Рекомендуется, если вы не часто устанавливаете приложения или посещаете незнакомые веб-сайты.

Не рекомендуется. Выбирайте этот вариант, только если затемнение рабочего стола компьютера занимает много времени.

Не рекомендуется по соображениям безопасности.

Безопасный рабочий стол включен

Выбран параметр групповой политики Контроль учетных записей: переход на безопасный рабочий стол при выполнении запроса на повышение прав.

Если включен безопасный рабочий стол, все запросы на повышение прав поступают на него независимо от параметров политики поведения запросов для администраторов и обычных пользователей.

Если безопасный рабочий стол не включен, все запросы на повышение прав поступают на интерактивный рабочий стол пользователя. При этом используются индивидуальные параметры для администраторов и обычных пользователей.

CreateProcess вызывает AppCompat, Fusion и функцию обнаружения установщика, чтобы определить, не требуется ли приложению повышение прав. Затем файл проверяется для определения запрошенного уровня выполнения, данные о котором хранятся в манифесте приложения для данного файла. Выполнение CreateProcess завершается сбоем, если запрошенный уровень выполнения, указанный в манифесте, не соответствует маркеру доступа, и CreateProcess возвращает ошибку (ERROR_ELEVATION_REQUIRED) в ShellExecute.

В базе данных совместимости приложений хранятся сведения в виде записей об исправлении совместимости для каждого приложения.

В базе данных Fusion хранятся сведения из манифестов приложений, содержащие описание этих приложений. Схема манифеста обновлена — в нее добавлено новое поле запрошенного уровня выполнения.

Обнаружение установщика

Функция обнаружения установщика позволяет находить файлы установки, благодаря чему можно избежать выполнения установки без ведома и согласия пользователя.

Технология виртуализации позволяет исключить ситуации, когда сбой несовместимых приложений остается незамеченным или когда сбой происходит по неизвестным причинам. UAC также обеспечивает виртуализацию файлов и реестра и ведение журнала приложений, выполняющих запись в защищенные области.

Файловая система и реестр

При виртуализации файлов и реестра для каждого пользователя происходит перенаправление запросов на запись в файлы и реестр для каждого компьютера в эквивалентные расположения пользователей. Запросы на чтение перенаправляются сначала в виртуализированное расположение пользователя, а затем в расположение для компьютера.

Ползунок никогда не отключает UAC полностью. Если задано значение Никогда не уведомлять:

Чтобы полностью отключить UAC, необходимо отключить политику Контроль учетных записей: все администраторы работают в режиме одобрения администратором.

Некоторые приложения универсальной платформы Windows могут не работать при отключении UAC.

Виртуализация

Системные администраторы в среде предприятия стараются защитить системы, поэтому многие бизнес-приложения разработаны в расчете на использование только маркера доступа обычного пользователя. В результате вам не нужно заменять большую часть приложений в случае включения UAC.

Windows 10 и Windows 11 включают технологию виртуализации путей в реестре и файловой системе для несовместимых с UAC приложений, для правильной работы которых требуется маркер доступа администратора. При попытке несовместимого с UAC административного приложения выполнить запись в защищенную папку, например «Program Files», UAC предоставляет приложению собственное виртуализированное представление ресурса, который оно пытается изменить. Эта виртуализованная копия сохраняется в профиле пользователя. Такая стратегия предполагает создание отдельной копии виртуализированного файла для каждого пользователя, запускающего несовместимое приложение.

Большинство задач приложения выполняются надлежащим образом благодаря применению функций виртуализации. Однако, несмотря на то что виртуализация позволяет работать большинству приложений, она является лишь временным решением проблемы. Разработчики приложений должны как можно скорее изменить свои приложения, обеспечив их совместимость, а не полагаться на виртуализацию файлов, папок и реестра.

Виртуализацию не следует применять в описанных ниже случаях.

Виртуализация не применяется к приложениям с повышенными правами, которые выполняются с использованием маркера полного доступа на уровне администратора.

Виртуализация поддерживает только 32-разрядные приложения. 64-разрядные приложения без повышенных прав просто получают сообщение об отказе в доступе при попытке получения дескриптора (уникального идентификатора) для объекта Windows. Собственные 64-разрядные приложения Windows должны быть совместимы с UAC и должны выполнять запись данных в соответствующие расположения.

Виртуализация отключается, если приложение содержит манифест приложения с атрибутом запрошенного уровня выполнения.

Уровни выполнения запросов

Манифест приложения представляет собой XML-файл, описывающий и определяющий общие и закрытые параллельные сборки, к которым приложение должно осуществить привязку во время выполнения. Манифест приложения включает записи для целей совместимости приложений UAC. Административные приложения, содержащие запись в манифесте приложения, запрашивают разрешение пользователя на доступ к маркеру доступа пользователя. Если запись в манифесте приложения отсутствует, большинство административных приложений могут работать без изменений с помощью исправлений совместимости приложений. Исправления совместимости приложений – это записи базы данных, обеспечивающие нормальную работу несовместимых с UAC приложений.

Для всех совместимых с UAC приложений следует добавить запрошенный уровень выполнения в манифест приложения. Если приложению требуется административный доступ к системе, указание запрошенного уровня выполнения «требуется администратор» для приложения гарантирует, что система определит эту программу как административное приложение и выполнит необходимые действия по повышению прав. Запрошенные уровни выполнения определяют привилегии, необходимые для приложения.

Технология обнаружения установщика

Программы установки представляют собой приложения, разработанные для развертывания программного обеспечения. Большинство программ установки выполняют запись в системные папки и разделы реестра. Как правило, выполнять запись в эти защищенные системные расположения может только администратор с помощью технологии обнаружения установщика, что означает, что обычные пользователи не имеют достаточных прав доступа для установки программ. Windows 10 и Windows 11 эвристически определяют программы установки и запрашивают учетные данные администратора или согласие администратора для запуска с привилегиями доступа. Кроме того, Windows 10 и Windows 11 эвристически определяют обновления и программы, которые выполняют удаление приложений. Одной из целей разработки UAC является предотвращение запуска установки незаметно для пользователя и без его согласия, так как программы установки выполняют запись в защищенные области файловой системы и реестра.

Технология обнаружения установщика применяется только к:

Перед созданием 32-разрядного процесса следует определить, не является ли он программой установки. Для этого проверяются следующие атрибуты:

Ключевые слова и последовательности байтов получены на основании изучения общих характеристик различных установщиков.

Чтобы система обнаружения установщика могла определить программы установки, должен быть включен параметр политики «Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав». Дополнительные сведения см. в разделе Параметры политики безопасности контроля учетных записей.