Что значит обход блокировки

Блокировки Tor, кто и зачем блокирует сеть в России и как обойти запрет

По информации сетевого эксперта ValdikSS и «Роскомсвободы», некоторые крупные провайдеры и мобильные операторы начали блокировать Tor в России.

У них перестали быть доступны все или почти все IP-адреса известных нод, в том числе некоторых мостов.

Блокировки Tor, кто и зачем блокирует сеть в России и как обойти запрет

Проект «Роскомсвобода» сообщает, что российские пользователи массово жалуются на блокировку сети Tor. Изначально сообщения приходили из Москвы, а затем и с регионов.

Большинство указывают, что проблемы начались в начале декабря, но ряд пользователей уверяет, что блокировка Tor произошла еще в 20-х числах ноября. Издательство Forbes предоставило официальный запрос в Роскомнадзор, однако ответа не последовало. Причина блокировки на данный момент неизвестна.

Что представляет собой Tor? Это специальный сервис, позволяющий обходить блокировку сайтов, устанавливая анонимное сетевое соединение.

Им пользовались на протяжении нескольких лет, первые нарушения проект OONI зафиксировал в конце ноября, а с 2 декабря сеть полностью прекратила работать на территории России. OONI провел исследования и вычислил некоторые аномалии на сетях разных операторов в ряде российских городов.

Вдобавок у этих провайдеров недоступен домен CDN-сети Microsoft Azure (http://ajax.aspnetcdn.com), что чревато проблемами с веб-сайтами.

В «Роскомсвободе» пояснили, что Tor блокируется Ростелекомом в Москве. Частично данная блокировка работает и в МТС. Теперь, чтобы подключиться к сети Тоr, нужно использовать мосты, которые не блокируются провайдерами.

ValdikSS подтвердил, что блокировка Тоr работает и в Санкт-Петербурге на Tele2. Проверить блокировку просто — при открытии в браузере сайта 152.199.19.160 должно выдаваться «404 not found», в остальных случаях, как на фото ниже, у вас идет блокировка Tor.

Специалисты Globalcheck подтвердили, что блокировка Tor выполняется с помощь оборудования ТСПУ (технические средства противодействия угрозам) — это «черные ящики» от РКН, которые установлены у операторов связи, но доступа к этим устройствам сами провайдеры не имеют.

Согласно уточнению русского издания Forbes, Роскомнадзор отказался комментировать текущую ситуацию с Tor у некоторых провайдеров в России.

Зачем заблокировали сеть Tor

В GlobalCheck утверждают, что Tor стал жертвой специального оборудования, созданного для изоляции Рунета. Проект подтверждает блокировку на ТСПУ. Это сделано с целью ограничить возможности сетевых пользователей обходить блокировки. Роскомнадзор начал действовать в таком направлении еще в прошлом году. Они действуют по закону относительно технических средств противодействия угрозам, которые устанавливаются в сетях операторов.

Блокировку Tor в России также подтвердили в Лиге безопасного интернета. Напомним, что два месяца назад в сети была опубликована петиция с призывом к властям. Организаторы требовали заблокировать Tor, назвав сеть инструментом Лиги. Что касается обхода блокировки, то пока предложений нет.

2 декабря в Роскомнадзоре сообщили о планах ввести «централизованное управление в отношении средств обхода ограничения запрещенной в силу закона информации». В ближайшем будущем заблокируют шесть VPN-сервисов, восемь прекратили свою активность в России еще в прошлом году.

Как обойти блокировку Tor в России

Российские власти приняли закон о запрете сервисов для обхода блокировок. Под его действие попадает браузер Tor, использующий множественную подмену IP-адресов, но его не так-то просто одолеть. В Tor предусмотрена защита от блокировок с помощью так называемых «мостов».

Как обойти блокировку Tor:

Обход блокировок для чайников Статьи редакции

Самые простые способы открыть заблокированные сайты

13 марта Генпрокуратура РФ разом заблокировала сайты нескольких интернет-изданий и блог Алексея Навального, в очередной раз заставив пользователей рунета задуматься о том, что в ближайшем будущем блокировки станут для них рутиной.

TJournal попробовал самые популярные средства обхода блокировок и нашёл среди них версии «для чайников» — в которых всё работает сразу, без настроек.

Турбо-режимы браузеров и Google Переводчик

Широко известны способы открытия заблокированных сайтов, которые не требуют установки специальных приложений и каких-либо настроек. Многие из них не так эффективны, как хотелось бы.

Например, с помощью «турбо-режима» в браузере Opera без проблем удалось открыть заблокированный средствами ЖЖ блог Алексея Навального, однако зайти на сайт, доступ к которому был ограничен провайдером, не вышло.

В то же время режим сжатия трафика в мобильных браузерах Chrome и Opera показал себя с наилучшей стороны. Заблокированные страницы загрузились быстро и без искажений внешнего вида.

А вариант с пропуском сайта через переводчик Google оказался неэффективным. Ни блог Навального, ни трекер Rutor.org так и не открылись.

Веб-сервисы

По степени удобства веб-сервисы, предлагающие открытие заблокированных сайтов через прокси-серверы, не сильно отличаются друг от друга. Чаще всего они требуют всего лишь скопировать ссылку в строку на своей главной странице и сделать один клик. При этом они отображают нужную страницу с собственной шапкой и работают весьма медленно.

Одним из самых лучших среди них является ProxFree. Он отличается простотой в использовании не добавляет собственную рекламу. Среди аналогов — Proxyweb и Hide My Ass.

Приложения для смартфонов

Самым очевидным и самым простым решением для пользователей iPhone и iPad оказался браузер Onion, работающий через систему «луковой маршрутизации» Tor (The Onion Router), трафик в которой почти невозможно отследить. Единственное, что требуется от пользователя — 1 доллар за универсальную версию для всех платформ Apple.

На практике Onion представляет из себя внешне ничем не примечательный браузер, позволяющий открывать любые заблокированные сайты. Он годится как закрытый инструмент, не влияющий на работу остальной системы. Для Android есть его аналог под названием Orweb.

Если же вы хотите обходить блокировки без использования стороннего браузера, то стоит попробовать TunnelBear. Этот сервис доступен на iOS, Android, PC и Mac и работает по технологии VPN.

«Завести» его на мобильных платформах заметно сложнее, чем Onion. На iOS он сначала предлагает пройти регистрацию, подтвердить электронную почту, установить профиль с настройками VPN, включить его профиль в опциях iOS и только после этого начать работу.

Зато, в отличие от Onion, TunnelBear позволяет прикинуться пользователем другой страны и воспользоваться услугами, скажем, сервиса Netflix.

Главный минус TunnelBear — цена. В бесплатной версии приложения доступно всего 500 мегабайт трафика в месяц, а годовой безлимит обойдется в 979 рублей (и это только цена для устройств на iOS). Дружелюбным его никак не назовешь. С другой стороны, у него есть версии для iOS, Android, PC и Mac: последние две — очень простые в использовании.

Плагины для браузеров

Самым удобным и эффективным средством в этой области оказался плагин для Mozilla и Chrome под названием friGate. Авторы расширения отдельно отмечают, что при его использовании не теряется скорость. Он действительно работает «из коробки» и открывает страницы, заблокированные любым известным способом, оповещая пользователя о входе на «запретную территорию» одним лишь изменением иконки на панели управления.

Скорость работы friGate обеспечена тем, что он открывает заблокированные сайты из собственного заранее составленного списка. Однако вряд ли это для кого-то станет проблемой: пополняется он максимально оперативно.

Предложение от конкурентов под названием hola! показало себя заметно хуже. Во-первых, в нём необходимо вручную выбирать VPN нужной страны. Во-вторых, плагин часто превращает вёрстку заблокированных страниц в месиво и сам по себе выглядит неопрятно. Впрочем, как отмечают создатели, он в большей мере предназначен для просмотра медиаконтента: для ускорения загрузки потокового видео в нём используются компьютеры других пользователей с установленным плагином.

Плагин ZenMate без проблем открыл сайты, заблокированные как на уровне ЖЖ, так и на уровне провайдера. Он несколько замедляет работу браузера, обещая при этом «бесплатное полное шифрование трафика», а для его активации требуется ввести адрес электронной почты.

Программы для Windows и Mac

Настольные способы блокировки чаще всего являются либо платными, либо сложными в обращении и потому не имеющими смысла для «чайников», которым вполне достаточно небольшого плагина для браузера.

Например, легендарный браузер Tor, не так давно появившийся в сериале «Карточный домик» в качестве средства для контакта с «тёмным интернетом», без проблем преодолевает любые блокировки. Однако скорость его работы заставляет вспомнить о временах модемов, подключающихся к сети через телефонную линию.

Отдельной строкой стоит упомянуть и сервис Vemeo, который, как и TunnelBear, присутствует на всех основных платформах, однако стоит 3,95 доллара в месяц, так что его трудно рекомендовать для любительского использования. Компания активно продвигает себя как сервис для доступа к онлайн-кинотеатрам Hulu и Netflix, а также сотрудничает c отечественным «Турбофильмом».

Железо

«Железный» способ обойти блокировки — портативный прокси-сервер Onion Pi, сделанный на базе компьютера Raspberry Pi. Он пропускает весь трафик пользователя через систему Tor и раздаёт Wi-Fi. Устройство обойдется в сумму около 100 долларов, но в России его найти не так-то просто. А ещё его можно купить за биткоины.

У моего провайдера так рука и не поднялась заблокировать RedTube,

Вадим Елистратов,

TJournal

Что делать, если «кина не будет» или как обойти блокировку сайта провайдером

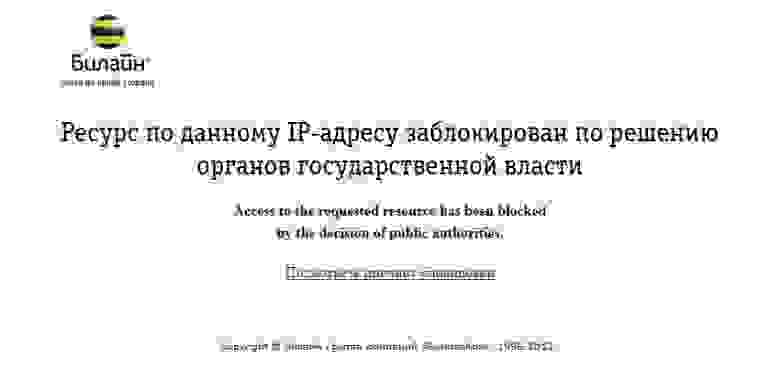

Настал мой законный выходной и, выбрав время для просмотра фильма (люблю я старую классику), я занялся его поиском. Зайшел на один из привычных для меня сайтов, и наткнулся на такую вот блокировку данного ресурса.

«Вот те раз!» — подумал я. Ни в одном реестре запрещенных сайтов данный ресурс не присутствовал и, с чего билайн его заблокировал — непонятно. Естественно после таких вот «заявочек» в голову полезли страшные мысли: «а что если завтра любимого „кина“ не будет!». Данные мысли тут же подвигли меня начать искать способы борьбы с данной ситуацией, и написать, для тех кому будет интересно, маленький обзор нескольких решений по обходу блокировки сайтов. (под катом скрины)

Способов, конечно, существует огромное множество, начиная от прокси, VPN, анонимайзеров и заканчивая IPv6. Но я опишу несколько понравившихся мне по определенным критериям, в данном случае это: простота установки и настройки и скорость работы.

Оговорюсь сразу, всевозможные онлайн-анонимайзеры не использую, так как нет доверия к данным сервисам и не понятно, куда передаешь свои данные авторизации. Ну и про VPN писать не буду — они обычно платные. Статья рассчитана на простого обывателя, по этому буду стараться описать наиболее легкие способы просмотра заблокированных сайтов.

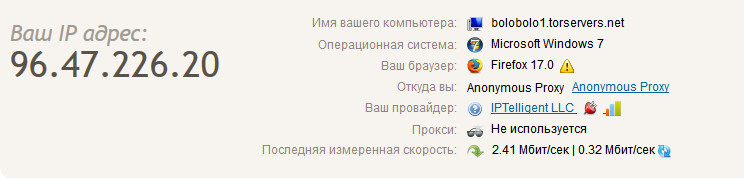

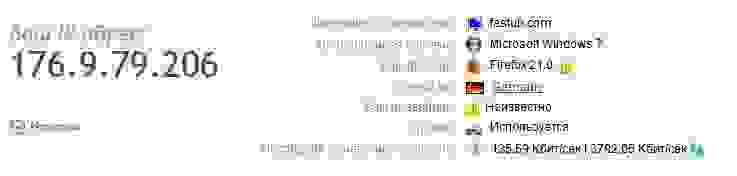

Для определения IP адреса, провайдера, наличия прокси и замера скорости я использовал сервис 2ip.ru. И так, начнем.

1) Tor Browser www.torproject.us

Tor — это бесплатное программное обеспечение, которое помогает защитить вас от цензуры в сети Интернет и анализа трафика со стороны всевозможных спецслужб.

Tor в IT сообществе известен уже давно. Проблем с поиском и установкой данного продукта не возникло.

Как видно из приведенного выше скрина, Tor дает полную анонимность для серфинга. Реальный IP адрес не определяется.

Вывод:

Задачу свою он конечно выполняет, но использовать Tor постоянно не комфортно. А запускать его ради того чтобы посерфить только на сайтах с хорошими фильмами, не очень практично.

2) потом под руку попалось расширение friGate https://fri-gate.org/

Дополнение (расширение) к браузеру friGate как написано на сайте разработчика «позволяет получить доступ к ошибочно заблокированным сайтам, при этом не вызывает никаких неудобств. С помощью оригинального алгоритма работы, скорость доступа к сайтам практически не снижается, что очень важно, как для пользователей расширения, так и для владельцев сайтов».

Есть версии для Chrome, Firefox и Opera. Я тестировал для Google Chrome (интернет-магазина Chrome), но для других платформ прокси те же. Меня заинтересовала фраза «скорость доступа к сайтам не снижается».

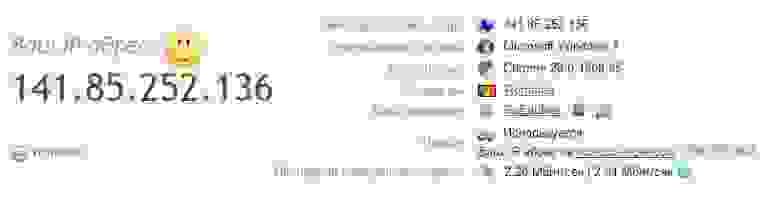

Сервис 2ip.ru показывает что прокси передает адрес источника и не является анонимным. Оказывается в настройках можно включить анонимность, но по умолчанию она не включена.

Вывод:

Лично мне понравилось расширение. Пользуюсь я практически только хромом. Через прокси идет трафик, если только ресурс заблокирован, иначе все напрямую — меня это устраивает. Ну и в собственный список добавил несколько сайтов, которых у них нет в их глобальном списке — все супер.

3) Stealthy Lite www.stealthy.co

Существует ли в вашей стране или организации блокировка доступа к facebook, YouTube или других сайтов? Есть ли сервисы, которые недоступны в вашей стране? Stealthy это решение для Вас. В отличие от других расширений мы постоянно ищем быстрые прокси для вас. Кстати настораживает это:«мы постоянно ищем быстрые прокси для вас»

В версии Lite расширение (дополнение) получает случайный прокси из списка доступных или существует возможность указать страну, но опять же если она присутствует в списке. Рекомендуемый прокси (США, Великобритания) доступен только в версии PRO.

Сервис 2ip.ru определяет, что расширение Stealthy использует не анонимный прокси-сервер. Смайлик, который рядом с IP адресом – это как оказалось мне выпал счастливый IP (сумма чисел первой половины равна сумме чисел второй половины адреса) что дало мне право на регистрацию без инвайта и возможность пригласить 10 человек на сервис 2ip.ru :).

Вывод:

Stealthy, как альтернатива другим способам доступа к заблокированным сайтам, показал себя довольно не плохо. Неудобство возникает только когда приходится отключать или включать данное расширение. Ну и невысокая скорость через бесплатные прокси оставляет желать лучшего.

4) UltraSurf ultrasurf.us

Ultrasurf является продуктом интернет-компании UltraReach. Ultrasurf создан, чтобы помочь интернет-пользователям из Китая получить свободу в сети Интернет. ПО Ultrasurf на данный момент стало одним из самых популярных в мире для борьбы с цензурой. Миллионы людей используют его для обхода интернет-цензуры и конфиденциальности в сети Интернет.

Использование анонимного серфинга и просмотра. Ultrasurf скрывает ваш реальный IP-адрес, очищает историю посещенных страниц, куки и многое другое.

Сервис 2ip.ru при определении IP адреса, пишет «прокси не используется», что дает нам так называемую анонимность. Сервера всегда имеют IP одной и той же страны, в данном случае это США.

Вывод:

Надоедливая реклама, которой, кстати, раньше не было, как то не корректно встраивается в страницы и иногда мешает полноценному просмотру сайта. Ultrasurf возможно использовать только кратковременно и как альтернативу другим способам с более высокой скоростью. Ждать полной загрузки страницы на некоторых сайтах приходится долго, что доставляет полное неудобство при серфинге в сети.

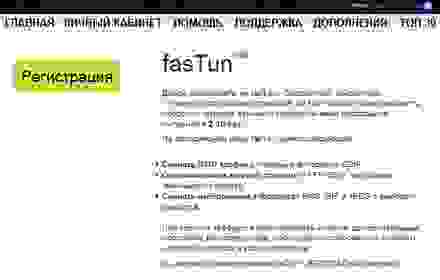

5) fasTun fastun.ru

Добро пожаловать на fasTun — бесплатный Ускоритель Интернета со сжатием трафика. fasTun позволит вам увеличить скорость загрузки данных и сократить ваши расходы на интернет в 2-10 раз! Данный сервис, конечно, предназначен немного для другого, но в данный момент многие пользователи используют его как еще одну альтернативу доступа к заблокированным ресурсам.

fasTun умеет следующее: Сжимать HTTP трафик с помощью алгоритма GZIP, оптимизировать код веб-страниц (HTTP/CSS), тем самым, уменьшая их размер и сжимать изображения в форматах PNG, GIF и JPEG с выбором качества.

2ip.ru однозначно определяет, что прокси используется, но IP адрес за прокси не показывает. Сервер всегда имеет один и тоже IP адрес, в данном случае это Германия. На этом же сервере располагается сервис fasTun.

Вывод:

Данный сервис позволяет обходить блокировку сайтов провайдером. Так же позволяет экономить трафик, путем сжатия с помощью алгоритма GZIP, что на данный момент актуально только для мобильных платформ. Но сравнительно невысокая скорость опять же делает серфинг невыносимым.

Общий вывод:

Из всех протестированных мной способов обхода блокировки сайтов провайдером, я оставил бы для собственных нужд всего одно: friGate.

И скорость нормальная и пользоваться удобно.

Кстати есть еще отличный способ это поднять тонель до ipv6 брокера (и бесплатно и без потери скорости практически), но у многих сайтов нет адреса AAAA.

Автономный способ обхода DPI и эффективный способ обхода блокировок сайтов по IP-адресу

Провайдеры Российской Федерации, в большинстве своем, применяют системы глубокого анализа трафика (DPI, Deep Packet Inspection) для блокировки сайтов, внесенных в реестр запрещенных. Не существует единого стандарта на DPI, есть большое количество реализации от разных поставщиков DPI-решений, отличающихся по типу подключения и типу работы.

Существует два распространенных типа подключения DPI: пассивный и активный.

Пассивный DPI

Пассивный DPI — DPI, подключенный в провайдерскую сеть параллельно (не в разрез) либо через пассивный оптический сплиттер, либо с использованием зеркалирования исходящего от пользователей трафика. Такое подключение не замедляет скорость работы сети провайдера в случае недостаточной производительности DPI, из-за чего применяется у крупных провайдеров. DPI с таким типом подключения технически может только выявлять попытку запроса запрещенного контента, но не пресекать ее. Чтобы обойти это ограничение и заблокировать доступ на запрещенный сайт, DPI отправляет пользователю, запрашивающему заблокированный URL, специально сформированный HTTP-пакет с перенаправлением на страницу-заглушку провайдера, словно такой ответ прислал сам запрашиваемый ресурс (подделывается IP-адрес отправителя и TCP sequence). Из-за того, что DPI физически расположен ближе к пользователю, чем запрашиваемый сайт, подделанный ответ доходит до устройства пользователя быстрее, чем настоящий ответ от сайта.

Выявляем и блокируем пакеты пассивного DPI

Поддельные пакеты, формируемые DPI, легко обнаружить анализатором трафика, например, Wireshark.

Пробуем зайти на заблокированный сайт:

Мы видим, что сначала приходит пакет от DPI, с HTTP-перенаправлением кодом 302, а затем настоящий ответ от сайта. Ответ от сайта расценивается как ретрансмиссия и отбрасывается операционной системой. Браузер переходит по ссылке, указанной в ответе DPI, и мы видим страницу блокировки.

Рассмотрим пакет от DPI подробнее:

В ответе DPI не устанавливается флаг «Don’t Fragment», и в поле Identification указано 1. Серверы в интернете обычно устанавливают бит «Don’t Fragment», и пакеты без этого бита встречаются нечасто. Мы можем использовать это в качестве отличительной особенности пакетов от DPI, вместе с тем фактом, что такие пакеты всегда содержат HTTP-перенаправление кодом 302, и написать правило iptables, блокирующее их:

Что это такое? Модуль u32 iptables позволяет выполнять битовые операции и операции сравнения над 4-байтовыми данными в пакете. По смещению 0x4 хранится 2-байтное поле Indentification, сразу за ним идут 1-байтные поля Flags и Fragment Offset.

Начиная со смещения 0x60 расположен домен перенаправления (HTTP-заголовок Location).

Если Identification = 1, Flags = 0, Fragment Offset = 0, 0x60 = «warn», 0x64 = «ing.», 0x68 = «rt.ru», то отбрасываем пакет, и получаем настоящий ответ от сайта.

В случае с HTTPS-сайтами, DPI присылает TCP Reset-пакет, тоже с Identification = 1 и Flags = 0.

Активный DPI

Активный DPI — DPI, подключенный в сеть провайдера привычным образом, как и любое другое сетевое устройство. Провайдер настраивает маршрутизацию так, чтобы DPI получал трафик от пользователей к заблокированным IP-адресам или доменам, а DPI уже принимает решение о пропуске или блокировке трафика. Активный DPI может проверять как исходящий, так и входящий трафик, однако, если провайдер применяет DPI только для блокирования сайтов из реестра, чаще всего его настраивают на проверку только исходящего трафика.

Системы DPI разработаны таким образом, чтобы обрабатывать трафик с максимально возможной скоростью, исследуя только самые популярные и игнорируя нетипичные запросы, даже если они полностью соответствуют стандарту.

Изучаем стандарт HTTP

Типичные HTTP-запросы в упрощенном виде выглядят следующим образом:

Запрос начинается с HTTP-метода, затем следует один пробел, после него указывается путь, затем еще один пробел, и заканчивается строка протоколом и переносом строки CRLF.

Заголовки начинаются с большой буквы, после двоеточия ставится символ пробела.

Давайте заглянем в последнюю версию стандарта HTTP/1.1 от 2014 года. Согласно RFC 7230, HTTP-заголовки не зависят от регистра символов, а после двоеточия может стоять произвольное количество пробелов (или не быть их вовсе).

OWS — опциональный один или несколько символов пробела или табуляции, SP — одинарный символ пробела, HTAB — табуляция, CRLF — перенос строки и возврат каретки (\r\n).

Это значит, что запрос ниже полностью соответствует стандарту, его должны принять многие веб-серверы, придерживающиеся стандарта:

На деле же, многие веб-серверы не любят символ табуляции в качестве разделителя, хотя подавляющее большинство серверов нормально обрабатывает и отсутствие пробелов между двоеточием в заголовках, и множество пробелов.

Старый стандарт, RFC 2616, рекомендует снисходительно парсить запросы и ответы сломанных веб-северов и клиентов, и корректно обрабатывать произвольное количество пробелов в самой первой строке HTTP-запросов и ответов в тех местах, где требуется только один:

Clients SHOULD be tolerant in parsing the Status-Line and servers tolerant when parsing the Request-Line. In particular, they SHOULD accept any amount of SP or HT characters between fields, even though only a single SP is required.

Этой рекомендации придерживаются далеко не все веб-серверы. Из-за двух пробелов между методом и путем ломаются некоторые сайты.

Спускаемся на уровень TCP

Соединение TCP начинается с SYN-запроса и SYN/ACK-ответа. В запросе клиент, среди прочей информации, указывает размер TCP-окна (TCP Window Size) — количество байт, которые он готов принимать без подтверждения передачи. Сервер тоже указывает это значение. В интернете используется значение MTU 1500, что позволяет отправить до 1460 байтов данных в одном TCP-пакете.

Если сервер указывает размер TCP-окна менее 1460, клиент отправит в первом пакете данных столько, сколько указано в этом параметре.

Если сервер пришлет TCP Window Size = 2 в SYN/ACK-пакете (или мы его изменим на это значение на стороне клиента), то браузер отправит HTTP-запрос двумя пакетами:

Используем особенности HTTP и TCP для обхода активного DPI

Многие решения DPI ожидают заголовки только в стандартном виде.

Для блокировки сайтов по домену или URI, они ищут строку «Host: » в теле запроса. Стоит заменить заголовок «Host» на «hoSt» или убрать пробел после двоеточия, и перед вами открывается запрошенный сайт.

Не все DPI можно обмануть таким простым трюком. DPI некоторых провайдеров корректно анализируют HTTP-заголовки в соответствии со стандартом, но не умеют собирать TCP-поток из нескольких пакетов. Для таких DPI подойдет «фрагментирование» пакета, путем искусственного уменьшения TCP Window Size.

В настоящий момент, в РФ DPI устанавливают и у конечных провайдеров, и на каналах транзитного трафика. Бывают случаи, когда одним способом можно обойти DPI вашего провайдера, но вы видите заглушку транзитного провайдера. В таких случаях нужно комбинировать все доступные способы.

Программа для обхода DPI

Я написал программу для обхода DPI под Windows: GoodbyeDPI.

Она умеет блокировать пакеты с перенаправлением от пассивного DPI, заменять Host на hoSt, удалять пробел между двоеточием и значением хоста в заголовке Host, «фрагментировать» HTTP и HTTPS-пакеты (устанавливать TCP Window Size), и добавлять дополнительный пробел между HTTP-методом и путем.

Преимущество этого метода обхода в том, что он полностью автономный: нет внешних серверов, которые могут заблокировать.

Эффективное проксирование для обхода блокировок по IP

В случае блокировок по IP-адресу, провайдеры фильтруют только исходящие запросы на IP-адреса из реестра, но не входящие пакеты с этих адресов.

Программа ReQrypt работает как эффективный прокси-сервер: исходящие от клиента пакеты отправляются на сервер ReQrypt в зашифрованном виде, сервер ReQrypt пересылает их серверу назначения с подменой исходящего IP-адреса на клиентский, сервер назначения отвечает клиенту напрямую, минуя ReQrypt.

Если наш компьютер находится за NAT, мы не можем просто отправить запрос на сервер ReQrypt и ожидать ответа от сайта. Ответ не дойдет, т.к. в таблице NAT не создана запись для этого IP-адреса.

Для «пробива» NAT, ReQrypt отправляет первый пакет в TCP-соединении напрямую сайту, но с TTL = 3. Он добавляет запись в NAT-таблицу роутера, но не доходит до сайта назначения.

Долгое время разработка была заморожена из-за того, что автор не мог найти сервер с возможностью спуфинга. Спуфинг IP-адресов часто используется для амплификации атак через DNS, NNTP и другие протоколы, из-за чего он запрещен у подавляющего большинства провайдеров. Но сервер все-таки был найден, хоть и не самый удачный. Разработка продолжается.

Заключение и TL;DR

GoodbyeDPI — программа под Windows, позволяющая обходить пассивные и активные DPI. Просто скачайте и запустите ее, и заблокированные сайты станут снова доступны.

Для Linux есть аналогичная программа — zapret.

Используйте кроссплатформенную программу ReQrypt, если ваш провайдер блокирует сайты по IP-адресу.

Определить тип блокировки сайтов можно программой Blockcheck. Если в тестах DPI вы видите, что сайты открываются, или видите строку «обнаружен пассивный DPI», то GoodbyeDPI вам поможет. Если нет, используйте ReQrypt.

Дополнительная полезная информация есть здесь и здесь.