Что означает термин эшелонированная защита

Эшелонированная оборона или защита информации от хакеров

Эшелонированная оборона — это многоступенчатая защита от попыток внешнего проникновения и воздействия на защищаемую информацию.

Обычно под стратегией обороны подразумевается нагромождение многочисленных проверок и технологий защиты. Но это не всегда повышает информационную безопасность.

Представьте себе ситуацию, где компании нанимают дополнительных специалистов по кибербезопасности без особых требований. Да, расходы на безопасность увеличиваются, но не факт, что уровень кибербезопасности повысится. Не стоит забывать про утечку информации за счет не контролируемых физических полей

Глубоко эшелонированная защита

В идеале, эти спецы должны не дублировать свои обязанности, а расширять возможности друг друга. То есть каждый из них должен быть экспертом в какой-то определенной области. Сообща они смогут настроить глубоко эшелонированную защиту, которая обеспечит более надежную защиту, чем нагромождение многочисленных проверок и технологий защиты.

Почему это так важно?

Например, системный администратор настроил для организации хорошо защищенную локальную сеть от внешнего проникновения, но ее сотрудники не обладают необходимым уровнем знаний, которые смогут уберечь их от фишинговых атак и прочих методов социальной инженерии.

Получается сотрудник может сам запустить вредоносный скрипт, тем самым поможет хакеру обойти многие уровни защиты. В этом и заключается суть использования глубоко эшелонированной защиты.

Отчеты компаний по информационной безопасности говорят, что с каждым годом хакерские атаки становятся более сложными. Если Вы хотите защитить свой бизнес, то нужно идти в ногу со временем.

Компания Майкрософт одна из первых стала развивать машинное обучение. Сейчас в windows 10 они используют искусственный интеллект, который анализирует поведение пользователя и может определять не свойственные для него действия и передавать информацию в центр безопасности. Недавно им удалось остановить крупную атаку. За 12 часов около 500 000 компьютеров было заражено вредоносным скриптом, который устанавливал программы для майнинга.

Модель глубоко эшелонированной защиты информации

Скажу сразу, что не стоит брать уже готовую модель эшелонированной защиты, так как высока вероятность, что она может не подойти. Например, окажется слишком сложной и не будет учитывать специфику работы организации для которой необходима индивидуальная модель глубоко эшелонированной защиты. Кстати, разработка с нуля может оказаться более эффективной, чем переработка модели взятой у другой организации.

Эшелонированная защита. Fortinet & Flowmon Networks

В последнее время все больше компаний дозревают до эшелонированной защиты, когда одно решение защищает периметр сети, другое — оконечные станции, третье — постоянно мониторит сеть, обнаруживая аномалии, четвертое сканирует сеть на предмет незакрытых уязвимостей и так далее. Одновременно с этим возрастает потребность в различных интеграциях и хорошо, когда они “из коробки”, то есть писать сложные скрипты не нужно.

Мы не так давно писали о новой услуге TS Solution — CheckFlow. Это бесплатный аудит сетевого трафика (как внутреннего, так и внешнего). Flowmon — решение по анализу телеметрии и мониторингу сети, которое дает ценную информацию как для сетевых администраторов, так и для «безопасников»: аномалии, сканирования, нелегитимные сервера, петли, нелегитимные взаимодействия, вторжения в сеть, атаки “нулевого дня” и многое другое.

Интеграция Flowmon & FortiGate

Интеграция была упомянута в нашем блоге. В общем и целом она заключается в том, что Next-Generation Firewall (такой, как FortiGate) защищает периметр, а Flowmon мониторит сетевую инфраструктуру, тем самым заказчик получает полную видимость сети. Однако Flowmon позволяет лишь обнаруживать, но не предотвращать атаки и аномалии, ведь он работает на телеметрии, которая добывается с помощью Netflow/IPFIX. Для вноса в карантин подозрительного или зараженного хоста может использоваться NGFW или же NAC (Network Access Control) решение.

Так вот, вендор Flowmon выпустил shell скрипт, который в ответ на инциденты безопасности может выполнить следующие действия на FortiGate:

Настройка

1. В подробности самого скрипта я вдаваться не буду, скажу лишь, что есть две версии: одна для FortiGate выше версии 6.4.0, другая для более ранних версий. Код приведен ниже.

2. Я использую FortiGate версии 6.4.2. В самом скрипте в 13 и 14 строке следует добавить ваши логин и пароль к Flowmon, а также добавить API ключ из п.5, IP-адрес FortiGate и имя Webhook (имя механизма автоматизации).

3. В веб-интерфейсе FortiGate следует добавить во вкладке Security Fabric > Automation > New Automation Stitch. Имя — FlowmonADS, Status — Enabled, Trigger — Incoming Webhook, Action — IP BAN, Access Layer Quarantine, Quarantine with FortiCLient (если используете).

4. Затем вы увидите окно как на скриншоте ниже с URL’ом FortiGate для данного Webhook’a, поле для API токена админа (мы его создадим позже) и пример запроса.

5. Далее следует создать профиль администратора, который будет иметь права. Вкладка System > Admin Profiles > Create New.

6. Назначить права Security Fabric — Read, Firewall — Read/Write, System — Read/Write, Security Profile — Read/Write.

7. После во вкладке System > Administrators создаем нового администратора с профилем api_admin. Дополнительно в поле Trusted Hosts можно указать доверенные сети или IP-адрес устройства Flowmon.

Примечание: параметр Trusted Hosts позволяет жестко задать сегменты IP адресов, из которых api_admin сможет отправлять API запросы на FortiGate, тем самым это рекомендуемая настройка.

8. После этого шага генерируется API ключ, который надо добавить в первоначальный скрипт вместе с другими данными, указанными в пункте 1 и в webhook в пункте 4.

10. Финальным шагом является установление событий, на которые данные программный код и будет срабатывать. Во вкладке Settings > Processing > Custom Scripts > New Custom Script Action следует поменять параметр Perspective на Security Issues, установить порог срабатывания (Minimal priority to be reported) и проверить параметры из прошлого шага.

Проверка

В случае срабатывания события из категории Security Issues на Flowmon, FortiGate заблокирует данный хост. Далее в удобном виджете Quarantine можно посмотреть потенциально зараженные хосты, провалившись внутрь. Либо же через команду в CLI diagnose user quarantine list.

После ИБ администратор может приступить к расследованию инцидента с помощью Flowmon ADS, установив первоначально зараженный хост, по каким портам распространяется зловред и его поведение. С помощью же решений по защите рабочих станций, например, FortiEDR можно вылечить машину и провести расследование инцидента безопасности.

Для того, чтобы вынести хост из карантина, его следует выбрать и нажать кнопку Delete или Remove All, чтобы вынести все хосты из карантина.

Заключение

Повсеместный подход к эшелонированной защите подталкивает многих вендоров на интеграцию с другими решениями “из коробки”. В данной статье были рассмотрены интеграция, настройка и демонстрация совместной работы Flowmon и FortiGate.

В ближайшее время у нас планируется вебинар, на котором более подробно расскажем, как Flowmon и Fortinet дополняют друг друга, их интеграцию между собой, а также ответим на интересующие вас вопросы. Регистрация доступна по ссылке.

Если вам интересна данная тематика, то следите за обновлениями в наших каналах (Telegram, Facebook, VK, TS Solution Blog)!

Создание эшелонированной защиты промышленных предприятий от киберугроз

Однако вопрос обеспечения единых требований к информационной безопасности таких объектов, включающих автоматизированные системы управления технологическим процессом (АСУ ТП), для многих действующих предприятий остается на втором плане.

Уровень автоматизации АСУ ТП и планомерная модернизация этих систем во многом определяют эффективность работы организаций и, как следствие, конкурентоспособность на рынке. Их защита от различных киберугроз — это вопрос не только работоспособности крупных, территориально распределенных производств, но и максимального снижения различных рисков, связанных, например, с безопасностью граждан или финансовыми последствиями для предприятий.

Какие бывают киберугрозы и как от них защищаться — об этом РБК Калининград поговорил с экспертами по обеспечению кибербезопасности промышленности ГК InfoWatch.

Типы угроз и риски

По данным экспертно-аналитического центра ГК InfoWatch, атаки на большинство системообразующих отраслей происходят регулярно. Чаще всего их жертвами становятся нефтегазовая отрасль, ТЭК и электроэнергетика.

Как и любая стратегическая промышленность, подверженная рискам кибератак, представленные в Калининградской области индустрии не защищены от возможных рисков, результатом которых может стать полная остановка производства, падение качества изготавливаемой продукции, несчастные случаи, в том числе с человеческими жертвами.

Если взять любой индустриальный объект и диагностировать его на уязвимости, с большой долей вероятности они будут обнаружены и доступны для эксплуатации. По-прежнему довольно часто встречаются: отсутствие распределения прав доступа (когда практически любой сотрудник может сделать что угодно с промышленной сетью), неиспользуемые уязвимые порты, установленные по умолчанию имена пользователей и пароли, уязвимые компоненты и т. п. Как показывают исследования, успешное использование уязвимостей в 53% случаев приведет к полному отказу системы.

В отношении атак на АСУ ТП большинство специалистов по кибербезопасности сходятся во мнении, что человеческий фактор является основным риском при оценке угроз. Достаточно, например, чтобы дежурный смены принес на работу флеш-накопитель с фильмом, на котором присутствует вредоносное программное обеспечение, посмотреть кино, чтобы было не так скучно в смену, и вот, вредоносное программное обеспечение уже в промышленной сети. Защититься от такого типа инцидентов помогают средства защиты рабочих станций и серверов, но всегда остаются те угрозы, которые не обнаружить без сетевого мониторинга и дополнительных средств защиты, таких как межсетевой экран, система обнаружения вторжений и т. д. Помимо внутренних угроз (человеческого фактора), более 70% уязвимостей АСУ могут эксплуатироваться удаленно и анонимно, а площадь современных атак намного больше, чем когда-либо, и продолжает расти вместе с распространением Индустрии 4.0 и IIoT.

Игорь Душа, технический директор InfoWatch ARMA, ГК InfoWatch:

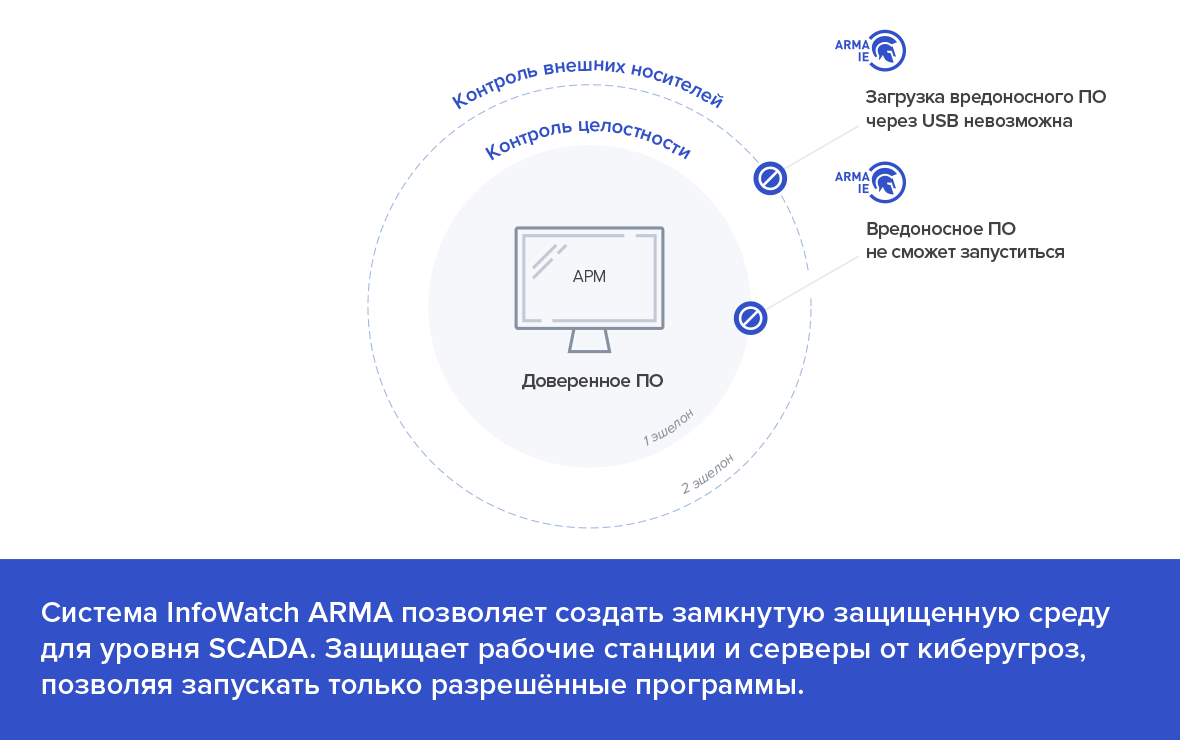

«Обновление ПО рабочих станций и серверов АСУ ТП происходит редко или не случается вовсе из-за промышленной специфики. Поэтому, когда к такой АСУ ТП подключается флешка с вредоносным программным обеспечением, это может привести к заражению станции и в результате нарушению технологического процесса. Система защиты в промышленности должна дать возможность разрешить рабочие процессы и запретить все остальное. Такое простое действие позволит защититься от большей части вредоносного ПО».

Долгое время специалисты информационной безопасности полагали, что сетевой изоляции достаточно для обеспечения кибербезопасности АСУ ТП. Однако практика показала, что это ошибка, ведь даже для изолированной системы существует вероятность подключения съемных носителей, 3G-модемов, подрядчиков во время исполнения работ.

Сегодня АСУ ТП все чаще подключают к корпоративной сети. Это может быть обусловлено требованиями бизнеса или случайностью, допущенной по ошибке персонала. А иногда и поставщикам промышленного оборудования требуется, чтобы для администрирования элементов АСУ ТП был выделен удаленный канал подключения, что также влечет за собой риски информационной безопасности.

Немаловажным аспектом является кадровый дефицит на рынке ИБ АСУ ТП. Недостаток квалификации на местах ― открытая дверь в промышленную сеть для киберпреступников. Производители систем видят решение в автоматизации процессов ИБ. В случае если все элементы АСУ ТП (например, серверы, SCADA) на предприятии будут атакованы одновременно, ни один специалист своевременно не успеет среагировать на подобный инцидент, не имея автоматизированной системы ИБ. Системы, настроенной на автоматизированную реакцию на ИБ-инциденты, например, на блокировку угрозы и ее источника. Преимущества такого подхода уже осознали самые крупные промышленные отрасли. Следующий шаг ― за стратегическими региональными производственными компаниями, которые обладают огромным потенциалом.

Региональная специфика АСУ ТП

Значительную часть АСУ ТП в калининградской промышленности можно отнести к типу так называемых изолированных, или условно обособленных систем. Но они тоже уязвимы к атакам, как и АСУ ТП, которые подключены к корпоративной сети. Почему?

Специфика этих систем такова, что они могут включать уязвимости в своих компонентах, таких как программируемые логические контроллеры (ПЛК), сетевое оборудование, SCADA-системы. Нередки случаи, когда вычислительное оборудование АСУ ТП вводится в эксплуатацию с уже устаревшими ОС и ПО. Причина этого, как правило, заключается в длинном жизненном цикле промышленных систем. Введенные в эксплуатацию АСУ ТП часто имеют проблемы с процессами, например с обновлением ОС и ПО, иногда обновления отсутствуют из-за несовместимости существующих программ и оборудования с обновленными версиями. Наконец, устанавливаемое оборудование и устройства уже могут содержать вредоносные файлы или даже иметь системы удаленного управления, что особенно важно для объектов критической информационной инфраструктуры. Уже широко известны некоторые инциденты удаленного управления из-за рубежа станками с ЧПУ.

ОС Windows до сих пор очень часто встречается в промышленной среде, индустриальном оборудовании и автоматизированных системах управления технологическими процессами. И Windows, и SCADA имеют уязвимости, успешно эксплуатируемые злоумышленниками. Всего на сегодняшний день обнаружено 449 уязвимостей в SCADA-системах (за 2 полугодие 2020 г.), и эти цифры продолжают расти. «Число уязвимостей АСУ ТП, обнаруженных в 2020 году, выросло на 32,89% в сравнении с 2018 и на 24,72% — с 2019 годом. Основными причинами такого роста, скорее всего, являются риски, сопряженные с проблемами безопасности промышленных систем», — говорится в отчете Claroty.

Промышленным сетям, в отличие от офисных компьютеров, обычное вредоносное ПО способно причинить фатальный вред. Например, заблокировать выполнение критически важных приложений на SCADA-системе и привести к сбою оборудования. Это доказал инцидент с Conficker, который смог заразить производственную сеть только потому, что в ней не были своевременно установлены обновления ОС Windows. Вредоносное программное обеспечение парализовало производственную сеть.

Одной из самых тревожных тенденций в 2020 г. стал рост числа атак с помощью программ-вымогателей, их количество в среднем увеличилось в 3–4 раза. По оценке компании Otorio, поставщика решений для промышленной безопасности, было зафиксировано 146 успешных атак программ-вымогателей на промышленные предприятия. При этом не всегда цель кибератаки — остановить производство, иногда это утечка данных, разведка, кража технологий.

У современных АСУ ТП два фронта защиты: от обычных вредоносных программ, которые легко может занести любой сотрудник, до целенаправленных внешних кибератак, от которых защищают только специальные средства.

Защита предприятий и государственное регулирование

Для особо важных стратегических предприятий (в основном инфраструктурных) курс на кибербезопасность задало само государство: введены понятия (объект и субъект КИИ), сформулированы требования к их защите, но на практике все участники процесса — и заказчики, и регулятор, и производители ПО — сталкиваются со сложностями внедрения систем безопасности и соответствия стандартам.

Требования российского регулятора отражены в нормативных документах (Приказ ФСТЭК № 239, Приказ ФСТЭК № 235) и накладывают обязательства на субъекты КИИ. Для заказчика они довольно сложно исполнимы, в первую очередь технически. Стоит нетривиальная задача: понять, какие средства защиты (СЗИ) отвечают требованиям, для реализации каких требований необходимы организационные меры, а какие — останутся невыполненными в силу тех или иных причин.

Сегодня на российском рынке существует отечественное ПО, способное вовремя обнаруживать, блокировать кибератаки и оповещать ответственный персонал об инциденте ИБ. Причем для ряда предприятий достаточно всего одного решения, которое позволит выполнить требования регулятора, — InfoWatch ARMA от российского разработчика ГК InfoWatch.

Региональный представитель ГК InfoWatch в Калининграде Владимир Дурнев рассказывает об этапах работ по установке ИБ-решения на предприятиях:

«Внедрение СЗИ начинается с того, что команда опытных инженеров, специалистов внедрения и ИБ, службы технического сопровождения осуществляет аудит существующих АСУ ТП, при необходимости актуализирует техническую документацию, если АСУ ТП являются объектами КИИ, производится ее категорирование, далее разрабатывается модель угроз. После получения модели угроз происходит процесс технического проектирования средств защиты информации с последующим внедрением. Процесс настройки и внедрения отлажен: одним днем закрывается один объект. Например, это может быть одна энергетическая подстанция, на ней устанавливаются межсетевой экран и консоль для управления. Так происходило и одно из наших внедрений в калининградской энергетике. У опытной команды это занимает от нескольких часов до одного-двух рабочих дней в зависимости от сложности объекта. Но успех зависит от подготовительной работы. Мы сначала полностью выясняем потребности заказчика, понимаем бизнес-задачи, берем на разбор проприетарные протоколы. Нам важно кастомизировать продукт под конкретного заказчика, чтобы оптимально сконфигурировать ПАК (программно-аппаратный комплекс. — Прим. ред.), предоставить нужное количество трафика, железо в нужной обвязке, настроить режим работы системы. Нет потребности нагрузить инфраструктуру заказчика больше, чем нужно. Мы соблюдаем принцип рациональной достаточности. Он заложен в основе каждого нашего продукта и всего цикла внедрения. Важный момент для тех заказчиков, у которых маленький штат ИБ и расширение не планируется, а развивать компетенции надо: мы учим работать с событиями безопасности и всегда остаемся на связи с командой заказчика».

Комплексное решение InfoWatch ARMA включает три продукта для обеспечения информационной безопасности АСУ ТП: InfoWatch ARMA Industrial Endpoint, InfoWatch ARMA Management Console и InfoWatch ARMA Industrial Firewal, — которые также могут быть использованы как самостоятельные средства защиты информации. Комплексное применение продуктов обеспечивает эффективную многоступенчатую защиту объектов критической информационной инфраструктуры от современных киберугроз. Возможность контроля уровня информационной безопасности АСУ ТП объекта КИИ осуществляется в режиме одного окна.

Если хотите узнать про последние кибератаки на промышленность и их механику, то здесь доступны такие данные.

InfoWatch ARMA — отечественная система комплексной защиты информации в АСУ ТП на промышленных предприятиях. Система разработана российским вендором решений в сфере информационной безопасности ГК InfoWatch, президентом которой является Наталья Касперская. InfoWatch ARMA позволяет построить эшелонированную защиту информации в АСУ ТП от современных киберугроз, которые исходят как от внутренних, так и от внешних нарушителей, и выполнить до 90% технических мер ФСТЭК России (Приказ № 239).

List of available regions

Main regions

АМЕРИКА

ЕВРОПА, БЛИЖНИЙ ВОСТОК и АФРИКА

АЗИАТСКО-ТИХООКЕАНСКИЙ РЕГИОН

Что такое эшелонированная защита?

Эшелонированная защита — это стратегия использования множества мер безопасности для защиты целостности информации. Она предназначена для охвата всех аспектов безопасности бизнеса и при необходимости может намеренно создавать избыточность. Если угрозы пройдут одну линию защиты, будут использованы дополнительные уровни безопасности, чтобы остановить их. Этот метод устраняет уязвимости безопасности, которые неизбежно несут с собой технологии, персонал и операции в сети.

Киберугрозы продолжают эволюционировать, а тактики злоумышленников становятся все более вредоносными и автоматизированными. Эшелонированная защита — это современный комплексный подход к безопасности для ИТ-специалистов.

Это особенно важно с учетом последних данных, представленных в отчете Verizon об исследовании утечек за 2020 г. (DBIR). В отчете за этот год проанализировано более 32 000 нарушений безопасности и почти 4000 подтвержденных случаев утечек по всему миру. Ниже приведено лишь несколько тревожных выводов.

Ценность эшелонированной защиты заключается в том, что этот подход объединяет в себе передовые инструменты безопасности, чтобы защитить критически важные данные и заблокировать угрозы, прежде чем они достигнут конечных точек и сетей. Защита конечных точек, включая антивирус и брандмауэры, по-прежнему является важным элементом всесторонней системы безопасности. Тем не менее, стратегия эшелонированной защиты получает широкое распространение, поскольку сегодня одних этих техник обеспечения сетевой безопасности уже недостаточно для защиты сотрудников.

Риски для безопасности продолжают расти, так как компании по всему миру все еще обязывают сотрудников разных уровней работать из дома. Действительность такова, что удаленные сотрудники получают доступ к данным и передают их с помощью облачных приложений и работают вне традиционного периметра сети, но это не только влияет на успешное воплощение инициатив по цифровой трансформации, но и привносит дополнительные риски, связанные с атаками.

Специалисты по ИТ и безопасности согласятся, что Интернет стал новым офисным периметром и для его защиты требуется новый комплексный подход. Концепция эшелонированной защиты блестяще справляется с этой задачей: она продвигает кибербезопасность на новый уровень, признавая необходимость макроконтроля, к которому относятся физические, технические и административные аспекты сети, для максимальной защиты.

Эти три элемента контроля образуют структуру стратегии эшелонированной защиты.

Физический контроль — это меры безопасности, которые защищают ИТ-системы от физического вреда. В качестве примеров физического контроля можно назвать работу охранников и закрытие дверей на замок.

Технический контроль — это методы защиты сетевых систем. Технический контроль компании подразумевает защиту аппаратного и программного обеспечения, а также сетевого уровня. Меры по кибербезопасности, включая многоуровневую безопасность, также относятся к этой категории.

Административный контроль — это политики и процедуры, установленные организацией для сотрудников. Примером административного контроля является обучение сотрудников тому, как правильно обозначать конфиденциальную информацию, и объяснение необходимости хранения личных файлов в соответствующих папках.

История и происхождение эшелонированной защиты

Понятие и сама фраза «эшелонированная защита» возникли для обозначения военной стратегии, которая подразумевает создание барьеров с целью замедления продвижения противника, обеспечивая войскам время для отслеживания перемещений противника и выработки ответных мер. Цель этого приема — замедлить или задержать продвижение атакующих войск вместо немедленного ответа.

До перехода на работу из дома, когда Интернет еще не занял ключевое место в любой деятельности, компании полагались только на физические центры обработки данных, которые имели несколько материальных слоев защиты. Войти в офисное здание могли только сотрудники с пропуском, а для доступа к файлам было необходимо иметь учетную запись Active Directory и корпоративный ноутбук с соответствующими разрешениями. Худшее, что могло тогда случиться, — это когда кто-то из отдела маркетинга случайно получал разрешения на доступ к папке с техническими данными. Но положение дел резко изменилось.

Современные проблемы кибербезопасности

Движение в сторону цифровой трансформации ускоряется, наши бытовые и рабочие процессы выполняются онлайн и в облаке. Принципы стратегии эшелонированной защиты остаются критически важными, но теперь для защиты онлайн-безопасности компаний и их сотрудников требуются гораздо более продвинутые средства технического контроля.

У крупных поставщиков облачных услуг есть первоклассная система защиты и стандартизированные процессы, но их безопасность зависит от сотрудников и пользователей. Пользователи часто становятся жертвами фишинговых атак и обмана с помощью вредоносных ссылок в Интернете, предоставляющих доступ к сети преступникам, которые ищут в сети личные данные, чтобы с их помощью заработать. В облаке пользователям не нужен пропуск сотрудника или специальное корпоративное устройство для доступа к файлам. Следовательно, подвергнуть вашу сеть угрозам, существующим во всемирной паутине, можно всего в несколько кликов.

Типичные слабые места стратегий кибербезопасности

Как помогает глубокая защита?

Единый уровень безопасности попросту не будет эффективным в сегодняшней быстро меняющейся развитой среде киберпреступности. Стратегия эшелонированной защиты позволяет построить более безопасную сеть за счет разделения и даже дублирования определенных методов защиты, чтобы минимизировать вероятность взлома.

Располагая рядом различных средств защиты, включая брандмауэры, антивирус, обнаружение вторжений, сканирование портов и безопасные шлюзы, компании могут заполнить пробелы и закрыть лазейки, которые существовали бы, если бы сеть полагалась только на один уровень безопасности. Например, если хакер взломал один уровень защиты сети, глубокая защита дает администраторам и инженерам дополнительное время для развертывания обновлений и мер противодействия, в то время как уровни антивируса и брандмауэра блокируют дальнейшее проникновение.

Как эшелонированная защита связана с многоуровневой безопасностью?

Многоуровневая безопасность для малого и среднего бизнеса использует сочетание нескольких решений для кибербезопасности, которые предназначены для уменьшения поверхности атаки сети и защиты ее со всех направлений.

Этот подход возник в связи с увеличением мобильности рабочих процессов, количества устройств IoT и зависимости предприятий от Интернета в целом. Конечные устройства, облачные сервисы и веб-приложения теперь содержат ключи к данным, которые для киберпреступников представляют денежную ценность. Раньше, когда данные были защищены в запертом здании, одного или двух уровней безопасности было бы достаточно.

Сегодня же поверхности атак малого и среднего бизнеса быстро растут ввиду появления и добавления новых устройств, повышающих эффективность операций. Данные собираются и хранятся в сторонних приложениях или в облаке. Возможности для атаки теперь практически безграничны. Одного брандмауэра уже недостаточно.

Многоуровневая безопасность — важная часть стратегии эшелонированной защиты, а именно технического контроля. Она ориентирована на кибербезопасность и полную защиту конечных точек и сетей. И хотя эшелонированная защита признает, что обеспечить полную безопасность невозможно, замедление угрозы до тех пор, пока она не перестанет представлять опасность, является наиболее эффективным способом защиты бизнеса. Эшелонированная защита предлагает более высокий уровень безопасности, поскольку в дополнение к кибербезопасности она также фокусируется на административном и физическом контроле, осуществление которого необходимо для безопасности предприятий.

Какие уровни безопасности нужны малому и среднему бизнесу?

Чтобы определить необходимые уровни защиты, лучше всего выделить, какие конфиденциальные данные у вас есть, где они расположены и у кого есть к ним доступ. Устройства, данные и люди часто являются ключами к оценке вашей угрозы безопасности. После того как вы определили свои данные или устройства, подверженные риску, вам будет проще решить, какие уровни вам нужны, и понять, как они сочетаются с вашим подходом к безопасности.

Некоторые из приведенных ниже услуг и продуктов безопасности могут повторяться или фактически быть частью другого уровня безопасности. Они перечислены здесь отдельно, потому что они либо выполняют важную функцию сами по себе, либо их повторное применение требуется для повышения защиты.

Какие уровни кибербезопасности рекомендуется использовать малому и среднему бизнесу?

Продукты и услуги кибербезопасности, указанные ниже, считаются «основными» для малого и среднего бизнеса, поскольку они защищают от основных угроз, которые могут быстро вызвать ненужные простои, расходы и ущерб репутации бизнеса.

Указанные ниже уровни безопасности становятся не менее важными в связи с удаленным подключением сотрудников к сетям компании, а также по мере роста бизнеса, внедрения дополнительных облачных сервисов и расширения предложений.

* В зависимости от вашего сектора рынка и согласно вашим требованиям соответствия