Что означает термин безопасность информации тест

Тест с ответами по теме: “Информационная безопасность”

1. Как называется информация, которую следует защищать (по нормативам, правилам сети, системы)?

а) Регламентированной

б) Правовой

в) Защищаемой+

2. Разновидностями угроз безопасности (сети, системы) являются:

а) Программные, технические, организационные, технологические+

б) Серверные, клиентские, спутниковые, наземные

в) Личные, корпоративные, социальные, национальные

3. Относятся к правовым методам, обеспечивающим информационную безопасность:

а) Разработка аппаратных средств обеспечения правовых данных

б) Разработка и установка во всех компьютерных правовых сетях журналов учета действий

в) Разработка и конкретизация правовых нормативных актов обеспечения безопасности+

4. Основные источники угроз информационной безопасности:

а) Хищение жестких дисков, подключение к сети, инсайдерство

б) Перехват данных, хищение данных, изменение архитектуры системы+

в) Хищение данных, подкуп системных администраторов, нарушение регламента работы

5. Выберите виды информационной безопасности:

а) Персональная, корпоративная, государственная+

б) Клиентская, серверная, сетевая

в) Локальная, глобальная, смешанная

6. Цели информационной безопасности – своевременное обнаружение, предупреждение:

а) несанкционированного доступа, воздействия в сети+

б) инсайдерства в организации

в) чрезвычайных ситуаций

7. Основными объектами информационной безопасности являются:

а) Компьютерные сети, базы данных+

б) Информационные системы, психологическое состояние пользователей

в) Бизнес-ориентированные, коммерческие системы

8. Утечка информации в системе:

а) это ситуация, которая характеризуется потерей данных в системе+

б) это ситуация, которая характеризуется изменением формы информации

в) это ситуация, которая характеризуется изменением содержания информации

9. Выберите наиболее важный момент при реализации защитных мер политики безопасности :

а) Аудит, анализ затрат на проведение защитных мер

б) Аудит, анализ безопасности

в) Аудит, анализ уязвимостей, риск-ситуаций+

10. Определите, какой подход к обеспечению безопасности имеет место:

а) теоретический

б) комплексный +

в) логический

11. Система криптографической защиты информации:

а) BFox Pro

б) CAudit Pro

в) Крипто Про +

12. Вирусы, которые активизируются в самом начале работы с операционной системой:

а) загрузочные вирусы +

б) троянцы

в) черви

13. Кто в итоге несет ответственность за защищенность данных в компьютерной сети?

а) Владелец сети+

б) Администратор сети

в) Пользователь сети

14. Политика безопасности в системе (сети) – это комплекс:

а) Руководств, требований обеспечения необходимого уровня безопасности+

б) Инструкций, алгоритмов поведения пользователя в сети

в) Нормы информационного права, соблюдаемые в сети

15. Наиболее важным при реализации защитных мер политики безопасности является следующее:

а) Аудит, анализ затрат на проведение защитных мер

б) Аудит, анализ безопасности

в) Аудит, анализ уязвимостей, риск-ситуаций+

16. Свойство информации, наиболее актуальное при обеспечении информационной безопасности:

а) Целостность+

б) Доступность

в) Актуальность

17. Если различным группам пользователей с различным уровнем доступа требуется доступ к одной и той же информации, какое из указанных ниже действий следует предпринять руководству:

а) снизить уровень классификации этой информации

б) улучшить контроль за безопасностью этой информации +

в) требовать подписания специального разрешения каждый раз, когда человеку требуется доступ к этой информации

18. Выберите, что самое главное должно продумать руководство при классификации данных:

а) управление доступом, которое должно защищать данные

б) оценить уровень риска и отменить контрмеры

в) необходимый уровень доступности, целостности и конфиденциальности +

19. Когда получен спам по e-mail с приложенным файлом, следует:

а) Прочитать приложение, если оно не содержит ничего ценного – удалить

б) Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

в) Удалить письмо с приложением, не раскрывая (не читая) его+

20. Информационная безопасность зависит от следующего:

а) компьютеров, поддерживающей инфраструктуры +

б) пользователей

в) информации

21. Конфиденциальность:

а) защита программ и программных комплексов, обеспечивающих технологию разработки, отладки и внедрения создаваемых программных продуктов

б) описание процедур

в) защита от несанкционированного доступа к информации +

22. Определите, для чего создаются информационные системы:

а) получения определенных информационных услуг +

б) обработки информации

в) оба варианта верны

23. Наиболее распространены средства воздействия на сеть офиса:

а) Слабый трафик, информационный обман, вирусы в интернет

б) Вирусы в сети, логические мины (закладки), информационный перехват+

в) Компьютерные сбои, изменение администрирования, топологии

24. Кто является основным ответственным за определение уровня классификации информации:

а) руководитель среднего звена

б) владелец +

в) высшее руководство

25. Отметьте категорию, которая является наиболее рискованной для компании с точки зрения вероятного мошенничества и нарушения безопасности:

а) хакеры

б) контрагенты

в) сотрудники +

26. Что такое угроза информационной системе (компьютерной сети)?

а) Вероятное событие+

б) Детерминированное (всегда определенное) событие

в) Событие, происходящее периодически

27. Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

а) Регламентированной

б) Правовой

в) Защищаемой+

28. Разновидностями угроз безопасности (сети, системы) являются:

а) Программные, технические, организационные, технологические+

б) Серверные, клиентские, спутниковые, наземные

в) Личные, корпоративные, социальные, национальные

29. Какие угрозы безопасности информации являются преднамеренными?

а) ошибки персонала

б) открытие электронного письма, содержащего вирус

в) не авторизованный доступ +

30. Что такое stuxnet?

а) троянская программа

б) макровирус

в) промышленный вирус +

Что означает термин безопасность информации тест

Правильный вариант ответа отмечен знаком +

1) К правовым методам, обеспечивающим информационную безопасность, относятся:

— Разработка аппаратных средств обеспечения правовых данных

— Разработка и установка во всех компьютерных правовых сетях журналов учета действий

+ Разработка и конкретизация правовых нормативных актов обеспечения безопасности

2) Основными источниками угроз информационной безопасности являются все указанное в списке:

— Хищение жестких дисков, подключение к сети, инсайдерство

+ Перехват данных, хищение данных, изменение архитектуры системы

— Хищение данных, подкуп системных администраторов, нарушение регламента работы

3) Виды информационной безопасности:

+ Персональная, корпоративная, государственная

— Клиентская, серверная, сетевая

— Локальная, глобальная, смешанная

4) Цели информационной безопасности – своевременное обнаружение, предупреждение:

+ несанкционированного доступа, воздействия в сети

— инсайдерства в организации

5) Основные объекты информационной безопасности:

+ Компьютерные сети, базы данных

— Информационные системы, психологическое состояние пользователей

— Бизнес-ориентированные, коммерческие системы

6) Основными рисками информационной безопасности являются:

— Искажение, уменьшение объема, перекодировка информации

— Техническое вмешательство, выведение из строя оборудования сети

+ Потеря, искажение, утечка информации

7) К основным принципам обеспечения информационной безопасности относится:

+ Экономической эффективности системы безопасности

— Многоплатформенной реализации системы

— Усиления защищенности всех звеньев системы

8) Основными субъектами информационной безопасности являются:

— руководители, менеджеры, администраторы компаний

+ органы права, государства, бизнеса

— сетевые базы данных, фаерволлы

9) К основным функциям системы безопасности можно отнести все перечисленное:

+ Установление регламента, аудит системы, выявление рисков

— Установка новых офисных приложений, смена хостинг-компании

— Внедрение аутентификации, проверки контактных данных пользователей

тест 10) Принципом информационной безопасности является принцип недопущения:

+ Неоправданных ограничений при работе в сети (системе)

— Рисков безопасности сети, системы

11) Принципом политики информационной безопасности является принцип:

+ Невозможности миновать защитные средства сети (системы)

— Усиления основного звена сети, системы

— Полного блокирования доступа при риск-ситуациях

12) Принципом политики информационной безопасности является принцип:

+ Усиления защищенности самого незащищенного звена сети (системы)

— Перехода в безопасное состояние работы сети, системы

— Полного доступа пользователей ко всем ресурсам сети, системы

13) Принципом политики информационной безопасности является принцип:

+ Разделения доступа (обязанностей, привилегий) клиентам сети (системы)

— Одноуровневой защиты сети, системы

— Совместимых, однотипных программно-технических средств сети, системы

14) К основным типам средств воздействия на компьютерную сеть относится:

+ Логические закладки («мины»)

— Аварийное отключение питания

15) Когда получен спам по e-mail с приложенным файлом, следует:

— Прочитать приложение, если оно не содержит ничего ценного – удалить

— Сохранить приложение в парке «Спам», выяснить затем IP-адрес генератора спама

+ Удалить письмо с приложением, не раскрывая (не читая) его

16) Принцип Кирхгофа:

— Секретность ключа определена секретностью открытого сообщения

— Секретность информации определена скоростью передачи данных

+ Секретность закрытого сообщения определяется секретностью ключа

17) ЭЦП – это:

18) Наиболее распространены угрозы информационной безопасности корпоративной системы:

— Покупка нелицензионного ПО

+ Ошибки эксплуатации и неумышленного изменения режима работы системы

— Сознательного внедрения сетевых вирусов

19) Наиболее распространены угрозы информационной безопасности сети:

— Распределенный доступ клиент, отказ оборудования

— Моральный износ сети, инсайдерство

+ Сбой (отказ) оборудования, нелегальное копирование данных

тест_20) Наиболее распространены средства воздействия на сеть офиса:

— Слабый трафик, информационный обман, вирусы в интернет

+ Вирусы в сети, логические мины (закладки), информационный перехват

— Компьютерные сбои, изменение админстрирования, топологии

21) Утечкой информации в системе называется ситуация, характеризуемая:

+ Потерей данных в системе

— Изменением формы информации

— Изменением содержания информации

22) Свойствами информации, наиболее актуальными при обеспечении информационной безопасности являются:

23) Угроза информационной системе (компьютерной сети) – это:

— Детерминированное (всегда определенное) событие

— Событие, происходящее периодически

24) Информация, которую следует защищать (по нормативам, правилам сети, системы) называется:

25) Разновидностями угроз безопасности (сети, системы) являются все перчисленное в списке:

+ Программные, технические, организационные, технологические

— Серверные, клиентские, спутниковые, наземные

— Личные, корпоративные, социальные, национальные

26) Окончательно, ответственность за защищенность данных в компьютерной сети несет:

27) Политика безопасности в системе (сети) – это комплекс:

+ Руководств, требований обеспечения необходимого уровня безопасности

— Инструкций, алгоритмов поведения пользователя в сети

— Нормы информационного права, соблюдаемые в сети

28) Наиболее важным при реализации защитных мер политики безопасности является:

— Аудит, анализ затрат на проведение защитных мер

Тест: Ответы на тест по Информационной безопасности

Тема: Ответы на тест по Информационной безопасности

Тип: Тест | Размер: 37.39K | Скачано: 260 | Добавлен 26.09.18 в 08:48 | Рейтинг: +1 | Еще Тесты

Вуз: Красноярский государственный медицинский университет

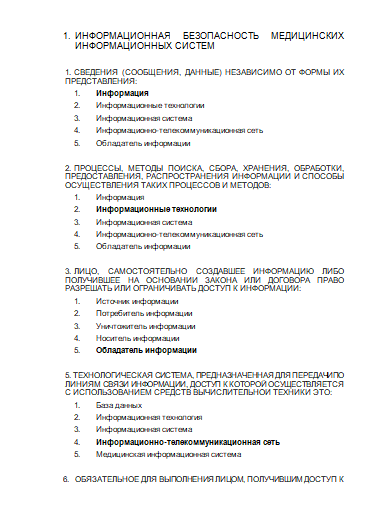

1. СВЕДЕНИЯ (СООБЩЕНИЯ, ДАННЫЕ) НЕЗАВИСИМО ОТ ФОРМЫ ИХ ПРЕДСТАВЛЕНИЯ:

1. Информация

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

2. ПРОЦЕССЫ, МЕТОДЫ ПОИСКА, СБОРА, ХРАНЕНИЯ, ОБРАБОТКИ, ПРЕДОСТАВЛЕНИЯ, РАСПРОСТРАНЕНИЯ ИНФОРМАЦИИ И СПОСОБЫ ОСУЩЕСТВЛЕНИЯ ТАКИХ ПРОЦЕССОВ И МЕТОДОВ:

2. Информационные технологии

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Обладатель информации

3. ЛИЦО, САМОСТОЯТЕЛЬНО СОЗДАВШЕЕ ИНФОРМАЦИЮ ЛИБО ПОЛУЧИВШЕЕ НА ОСНОВАНИИ ЗАКОНА ИЛИ ДОГОВОРА ПРАВО РАЗРЕШАТЬ ИЛИ ОГРАНИЧИВАТЬ ДОСТУП К ИНФОРМАЦИИ:

1. Источник информации

2. Потребитель информации

3. Уничтожитель информации

4. Носитель информации

5. Обладатель информации

5. ТЕХНОЛОГИЧЕСКАЯ СИСТЕМА, ПРЕДНАЗНАЧЕННАЯ ДЛЯ ПЕРЕДАЧИ ПО ЛИНИЯМ СВЯЗИ ИНФОРМАЦИИ, ДОСТУП К КОТОРОЙ ОСУЩЕСТВЛЯЕТСЯ С ИСПОЛЬЗОВАНИЕМ СРЕДСТВ ВЫЧИСЛИТЕЛЬНОЙ ТЕХНИКИ ЭТО:

2. Информационная технология

3. Информационная система

4. Информационно-телекоммуникационная сеть

5. Медицинская информационная система

6. ОБЯЗАТЕЛЬНОЕ ДЛЯ ВЫПОЛНЕНИЯ ЛИЦОМ, ПОЛУЧИВШИМ ДОСТУП К ОПРЕДЕЛЕННОЙ ИНФОРМАЦИИ, ТРЕБОВАНИЕ НЕ ПЕРЕДАВАТЬ ТАКУЮ ИНФОРМАЦИЮ ТРЕТЬИМ ЛИЦАМ БЕЗ СОГЛАСИЯ ЕЕ ОБЛАДАТЕЛЯ ЭТО:

1. Электронное сообщение

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

7. ДЕЙСТВИЯ, НАПРАВЛЕННЫЕ НА ПОЛУЧЕНИЕ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННЫМ КРУГОМ ЛИЦ ИЛИ ПЕРЕДАЧУ ИНФОРМАЦИИ НЕОПРЕДЕЛЕННОМУ КРУГУ ЛИЦ ЭТО:

1. Уничтожение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

8. ВОЗМОЖНОСТЬ ПОЛУЧЕНИЯ ИНФОРМАЦИИ И ЕЕ ИСПОЛЬЗОВАНИЯ ЭТО:

1. Сохранение информации

2. Распространение информации

3. Предоставление информации

4. Конфиденциальность информации

5. Доступ к информации

9. ИНФОРМАЦИЯ, ПЕРЕДАННАЯ ИЛИ ПОЛУЧЕННАЯ ПОЛЬЗОВАТЕЛЕМ ИНФОРМАЦИОННО-ТЕЛЕКОММУНИКАЦИОННОЙ СЕТИ:

1. Электронное сообщение

2. Информационное сообщение

3. Текстовое сообщение

4. Визуальное сообщение

10. ВСЕ КОМПОНЕНТЫ ИНФОРМАЦИОННОЙ СИСТЕМЫ ПРЕДПРИЯТИЯ, В КОТОРОМ НАКАПЛИВАЮТСЯ И ОБРАБАТЫВАЮТСЯ ПЕРСОНАЛЬНЫЕ ДАННЫЕ ЭТО:

1. Информационная система персональных данных

3. Централизованное хранилище данных

4. Система Статэкспресс

11. К СВЕДЕНИЯМ КОНФИДЕНЦИАЛЬНОГО ХАРАКТЕРА, СОГЛАСНО УКАЗУ ПРЕЗИДЕНТА РФ ОТ 6 МАРТА 1997 Г., ОТНОСЯТСЯ:

1. Информация о распространении программ

2. Информация о лицензировании программного обеспечения

3. Информация, размещаемая в газетах, Интернете

4. Персональные данные

12. ОТНОШЕНИЯ, СВЯЗАННЫЕ С ОБРАБОТКОЙ ПЕРСОНАЛЬНЫХ ДАННЫХ, РЕГУЛИРУЮТСЯ ЗАКОНОМ…

1. «Об информации, информационных технологиях»

2. «О защите информации»

3. Федеральным законом «О персональных данных»

4. Федеральным законом «О конфиденциальной информации»

5. «Об утверждении перечня сведений конфиденциального характера»

13. ДЕЙСТВИЯ С ПЕРСОНАЛЬНЫМИ ДАННЫМИ (СОГЛАСНО ЗАКОНУ), ВКЛЮЧАЯ СБОР, СИСТЕМАТИЗАЦИЮ, НАКОПЛЕНИЕ, ХРАНЕНИЕ, ИСПОЛЬЗОВАНИЕ, РАСПРОСТРАНЕНИЕ И Т. Д ЭТО:

1. «Исправление персональных данных»

2. «Работа с персональными данными»

3. «Преобразование персональных данных»

4. «Обработка персональных данных»

5. «Изменение персональных данных»

14. ДЕЙСТВИЯ, В РЕЗУЛЬТАТЕ КОТОРЫХ НЕВОЗМОЖНО ОПРЕДЕЛИТЬ ПРИНАДЛЕЖНОСТЬ ПЕРСОНАЛЬНЫХ ДАННЫХ КОНКРЕТНОМУ СУБЪЕКТУ ПЕРСОНАЛЬНЫХ ДАННЫХ:

1. Выделение персональных данных

2. Обеспечение безопасности персональных данных

5. Деперсонификация

15. ПО РЕЖИМУ ОБРАБОТКИ ПЕРСОНАЛЬНЫХ ДАННЫХ В ИНФОРМАЦИОННОЙ СИСТЕМЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ ПОДРАЗДЕЛЯЮТСЯ НА:

1. Многопользовательские

3. Без разграничения прав доступа

4. С разграничением прав доступа

5. Системы, не имеющие подключений

16. ПРОЦЕСС СООБЩЕНИЯ СУБЪЕКТОМ СВОЕГО ИМЕНИ ИЛИ НОМЕРА, С ЦЕЛЬЮ ПОЛУЧЕНИЯ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ (ПРАВ ДОСТУПА) НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ:

5. Идентификация

17. ПРОЦЕДУРА ПРОВЕРКИ СООТВЕТСТВИЯ СУБЪЕКТА И ТОГО, ЗА КОГО ОН ПЫТАЕТСЯ СЕБЯ ВЫДАТЬ, С ПОМОЩЬЮ НЕКОЙ УНИКАЛЬНОЙ ИНФОРМАЦИИ:

4. Аутентифика́ция

18. ПРОЦЕСС, А ТАКЖЕ РЕЗУЛЬТАТ ПРОЦЕССА ПРОВЕРКИ НЕКОТОРЫХ ОБЯЗАТЕЛЬНЫХ ПАРАМЕТРОВ ПОЛЬЗОВАТЕЛЯ И, ПРИ УСПЕШНОСТИ, ПРЕДОСТАВЛЕНИЕ ЕМУ ОПРЕДЕЛЁННЫХ ПОЛНОМОЧИЙ НА ВЫПОЛНЕНИЕ НЕКОТОРЫХ (РАЗРЕШЕННЫХ ЕМУ) ДЕЙСТВИЙ В СИСТЕМАХ С ОГРАНИЧЕННЫМ ДОСТУПОМ

1. Авториза́ция

19. ПРОСТЕЙШИМ СПОСОБОМ ИДЕНТИФИКАЦИИ В КОМПЬЮТЕРНОЙ СИСТЕМЕ ЯВЛЯЕТСЯ ВВОД ИДЕНТИФИКАТОРА ПОЛЬЗОВАТЕЛЯ, КОТОРЫЙ ИМЕЕТ СЛЕДУЮЩЕЕ НАЗВАНИЕ:

4. Login

20. ОСНОВНОЕ СРЕДСТВО, ОБЕСПЕЧИВАЮЩЕЕ КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ, ПОСЫЛАЕМОЙ ПО ОТКРЫТЫМ КАНАЛАМ ПЕРЕДАЧИ ДАННЫХ, В ТОМ ЧИСЛЕ – ПО СЕТИ ИНТЕРНЕТ:

5. Шифрование

21. ДЛЯ БЕЗОПАСНОЙ ПЕРЕДАЧИ ДАННЫХ ПО КАНАЛАМ ИНТЕРНЕТ ИСПОЛЬЗУЕТСЯ ТЕХНОЛОГИЯ:

3. VPN

22. КОМПЛЕКС АППАРАТНЫХ И/ИЛИ ПРОГРАММНЫХ СРЕДСТВ, ОСУЩЕСТВЛЯЮЩИЙ КОНТРОЛЬ И ФИЛЬТРАЦИЮ СЕТЕВОГО ТРАФИКА В СООТВЕТСТВИИ С ЗАДАННЫМИ ПРАВИЛАМИ И ЗАЩИЩАЮЩИЙ КОМПЬЮТЕРНЫЕ СЕТИ ОТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА:

3. Брандма́уэр

5. Экспертная система

23. ЗА ПРАВОНАРУШЕНИЯ В СФЕРЕ ИНФОРМАЦИИ, ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И ЗАЩИТЫ ИНФОРМАЦИИ ДАННЫЙ ВИД НАКАЗАНИЯ НА СЕГОДНЯШНИЙ ДЕНЬ НЕ ПРЕДУСМОТРЕН:

1. Дисциплинарные взыскания

2. Административный штраф

3. Уголовная ответственность

5. Смертная казнь

24. НЕСАНКЦИОНИРОВАННЫЙ ДОСТУП К ИНФОРМАЦИИ ЭТО:

1. Доступ к информации, не связанный с выполнением функциональных обязанностей и не оформленный документально

2. Работа на чужом компьютере без разрешения его владельца

3. Вход на компьютер с использованием данных другого пользователя

4. Доступ к локально-информационной сети, связанный с выполнением функциональных обязанностей

5. Доступ к СУБД под запрещенным именем пользователя

25. «ПЕРСОНАЛЬНЫЕ ДАННЫЕ» ЭТО:

1. Любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу

2. Фамилия, имя, отчество физического лица

3. Год, месяц, дата и место рождения, адрес физического лица

4. Адрес проживания физического лица

5. Сведения о семейном, социальном, имущественном положении человека, составляющие понятие «профессиональная тайна»

26. В ДАННОМ СЛУЧАЕ СОТРУДНИК УЧРЕЖДЕНИЯ МОЖЕТ БЫТЬ ПРИВЛЕЧЕН К ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ:

1. Выход в Интернет без разрешения администратора

2. При установке компьютерных игр

3. В случаях установки нелицензионного ПО

4. В случае не выхода из информационной системы

5. В любом случае неправомочного использования конфиденциальной информации при условии письменного предупреждения сотрудника об ответственности

27. МОЖЕТ ЛИ СОТРУДНИК БЫТЬ ПРИВЛЕЧЕН К УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА НАРУШЕНИЯ ПРАВИЛ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ:

1. Нет, только к административной ответственности

2. Нет, если это государственное предприятие

3. Да

4. Да, но только в случае, если действия сотрудника нанесли непоправимый вред

5. Да, но только в случае осознанных неправомочных действий сотрудника

28. ПРОЦЕДУРА, ПРОВЕРЯЮЩАЯ, ИМЕЕТ ЛИ ПОЛЬЗОВАТЕЛЬ С ПРЕДЪЯВЛЕННЫМ ИДЕНТИФИКАТОРОМ ПРАВО НА ДОСТУП К РЕСУРСУ ЭТО:

2. Аутентификация

29. НАИБОЛЕЕ ОПАСНЫМ ИСТОЧНИКОМ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ПРЕДПРИЯТИЯ ЯВЛЯЮТСЯ:

1. Другие предприятия (конкуренты)

2. Сотрудники информационной службы предприятия, имеющие полный доступ к его информационным ресурсам

3. Рядовые сотрудники предприятия

4. Возможные отказы оборудования, отключения электропитания, нарушения в сети передачи данных

30. ВЫБЕРИТЕ, МОЖНО ЛИ В СЛУЖЕБНЫХ ЦЕЛЯХ ИСПОЛЬЗОВАТЬ ЭЛЕКТРОННЫЙ АДРЕС (ПОЧТОВЫЙ ЯЩИК), ЗАРЕГИСТРИРОВАННЫЙ НА ОБЩЕДОСТУПНОМ ПОЧТОВОМ СЕРВЕРЕ, НАПРИМЕР НА MAIL.RU:

1. Нет, не при каких обстоятельствах

2. Нет, но для отправки срочных и особо важных писем можно

3. Можно, если по нему пользователь будет пересылать информацию, не содержащую сведений конфиденциального характера

4. Можно, если информацию предварительно заархивировать с помощью программы winrar с паролем

5. Можно, если других способов электронной передачи данных на предприятии или у пользователя в настоящий момент нет, а информацию нужно переслать срочно

31. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТ В СООТВЕТСТВИИ С ЗАКОНАДЕЛЬСТВОМ РФ:

1. Информация составляющая государственную тайну

2. Информация составляющая коммерческую тайну

4. Конфиденциальная информация

5. Документированная информация

32. ДЛЯ ТОГО ЧТОБЫ СНИЗИТЬ ВЕРОЯТНОСТЬ УТРАТЫ ИНФОРМАЦИИ НЕОБХОДИМО:

1. Регулярно производить антивирусную проверку компьютера

2. Регулярно выполнять проверку жестких дисков компьютера на наличие ошибок

3. Регулярно копировать информацию на внешние носители (сервер, компакт-диски, флэш-карты)

4. Защитить вход на компьютер к данным паролем

5. Проводить периодическое обслуживание ПК

33. ПАРОЛЬ ПОЛЬЗОВАТЕЛЯ ДОЛЖЕН

1. Содержать цифры и буквы, знаки препинания и быть сложным для угадывания

2. Содержать только цифры

3. Содержать только буквы

4. Иметь явную привязку к владельцу (его имя, дата рождения, номер телефона и т.п.)

5. Быть простым и легко запоминаться, например «123», «111», «qwerty» и т.д.

34. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ ОБЕСПЕЧИВАЕТ…

1. Блокирование информации

2. Искажение информации

3. Сохранность информации

4. Утрату информации

5. Подделку информации

35. ЗАКОН РОССИЙСКОЙ ФЕДЕРАЦИИ «О ГОСУДАРСТВЕННОЙ ТАЙНЕ» БЫЛ ПРИНЯТ В СЛЕДУЮЩЕМ ГОДУ:

4. 1993

36. ДОКУМЕНТИРОВАННОЙ ИНФОРМАЦИЕЙ, ДОСТУП К КОТОРОЙ ОГРАНИЧЕН В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РФ, НАЗЫВАЕТСЯ

1. Конфиденциальная

4. Информация составляющая государственную тайну

5. Информация составляющая коммерческую тайну

37. ИНФОРМАЦИЯ ОБ УГОЛОВНОЙ ОТВЕТСТВЕННОСТИ ЗА ПРЕСТУПЛЕНИЕ В СФЕРЕ КОМПЬЮТЕРНОЙ ИНФОРМАЦИИ ОПИСАНА В:

1. 1 главе Уголовного кодекса

2. 5 главе Уголовного кодекса

3. 28 главе Уголовного кодекса

4. 100 главе Уголовного кодекса

5. 1000 главе Уголовного кодекса

38. В СТАТЬЕ 272 УГОЛОВНОГО КОДЕКСА ГОВОРИТСЯ…

1. О неправомерном доступе к компьютерной информации

2. О создании, исполнении и распространении вредоносных программ для ЭВМ

3. О нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

4. О преступлениях в сфере компьютерной информации

5. Об ответственности за преступления в сфере компьютерной информации

39. НА РИСУНКЕ ИЗОБРАЖЕНО…

1. Настольная видеокамера

3. Телефонная трубка

4. Электронный замок

40. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» НАПРАВЛЕН НА:

1. Регулирование взаимоотношений в информационной сфере совместно с гражданским кодексом РФ

2. Регулирование взаимоотношений в гражданском обществе РФ

3. Регулирование требований к работникам служб, работающих с информаций

4. Формирование необходимых норм и правил работы с информацией

5. Формирование необходимых норм и правил, связанных с защитой детей от информации

41. ХИЩЕНИЕ ИНФОРМАЦИИ – ЭТО…

1. Несанкционированное копирование информации

2. Утрата информации

3. Блокирование информации

4. Искажение информации

5. Продажа информации

42. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ПЕРВОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

2. Коммерческая организация

3. Муниципальное учреждение

5. Группа лиц, имеющих общее дело

43. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ВТОРОЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

1. Простые люди

3. Коммерческая организация

4. Муниципальное учреждение

5. Некоммерческая организация

44. ВЛАДЕЛЬЦЕМ ИНФОРМАЦИИ ТРЕТЬЕЙ КАТЕГОРИИ ЯВЛЯЕТСЯ…

2. Государство

3. Муниципальное учреждение

5. Некоммерческая организация

45. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ ГОСУДАРСТВЕННУЮ ТАЙНУ, ВЛАДЕЮТ:

1. Государство

2. Только образовательные учреждения

3. Только президиум Верховного Совета РФ

4. Граждане Российской Федерации

5. Только министерство здравоохранения

46. ИНФОРМАЦИЕЙ, СОСТАВЛЯЮЩЕЙ КОММЕРЧЕСКУЮ ТАЙНУ, ВЛАДЕЮТ:

2. Различные учреждения

3. Государственная Дума

4. Граждане Российской Федерации

5. Медико-социальные организации

47. ПЕРСОНАЛЬНЫМИ ДАННЫМИ ВЛАДЕЮТ:

2. Различные учреждения

3. Государственная Дума

4. Жители Российской Федерации

5. Медико-социальные организации

48. ДОСТУП К ИНФОРМАЦИИ – ЭТО:

1. Обязательное для выполнения лицом, получившим доступ к определенной информации, требование не передавать такую информацию третьим лицам без согласия ее обладателя

2. Действия, направленные на получение информации неопределенным кругом лиц или передачу информации неопределенному кругу лиц

3. Действия, направленные на получение информации определенным кругом лиц или передачу информации определенному кругу лиц

4. Информация, переданная или полученная пользователем информационно-телекоммуникационной сети

5. Возможность получения информации и ее использования

49. ДОКУМЕНТИРОВАННАЯ ИНФОРМАЦИЯ, ДОСТУП К КОТОРОЙ ОГРАНИЧИВАЕТСЯ В СООТВЕТСТВИИ С ЗАКОНОДАТЕЛЬСТВОМ РОССИЙСКОЙ ФЕДЕРАЦИИ ЭТО:

1. Конфиденциальная информация

2. Документы офера и договоров

50. ПЛАСТИКОВАЯ КАРТОЧКА, СОДЕРЖАЩАЯ ЧИП ДЛЯ КРИПТОГРАФИЧЕСКИХ ВЫЧИСЛЕНИЙ И ВСТРОЕННУЮ ЗАЩИЩЕННУЮ ПАМЯТЬ ДЛЯ ХРАНЕНИЯ ИНФОРМАЦИИ:

д. Смарт-карта

51. УСТРОЙСТВО ДЛЯ ИДЕНТИФИКАЦИИ ПОЛЬЗОВАТЕЛЕЙ, ПРЕДСТАВЛЯЮЩЕЕ СОБОЙ МОБИЛЬНОЕ ПЕРСОНАЛЬНОЕ УСТРОЙСТВО, НАПОМИНАЮЩИЕ МАЛЕНЬКИЙ ПЕЙДЖЕР, НЕ ПОДСОЕДИНЯЕМЫЕ К КОМПЬЮТЕРУ И ИМЕЮЩИЕ СОБСТВЕННЫЙ ИСТОЧНИК ПИТАНИЯ:

2. Автономный токен

4. Устройство iButton

52. ДОСТУП ПОЛЬЗОВАТЕЛЯ К ИНФОРМАЦИОННЫМ РЕСУРСАМ КОМПЬЮТЕРА И / ИЛИ ЛОКАЛЬНОЙ ВЫЧИСЛИТЕЛЬНОЙ СЕТИ ПРЕДПРИЯТИЯ ДОЛЖЕН РАЗРЕШАТЬСЯ ТОЛЬКО ПОСЛЕ:

1. Включения компьютера

2. Идентификации по логину и паролю

3. Запроса паспортных данных

4. Запроса доменного имени

1. Аппаратный контролер

2. Электронный замок

3. Система контроля

5. Копировальный аппарат

54. ЭЛЕКТРОННЫЕ ЗАМКИ «СОБОЛЬ» ПРЕДНАЗНАЧЕНЫ ДЛЯ …

1. Обеспечения доверенной загрузки компьютера и контроля целостности файлов в системах

2. Сканирования отпечатков пальцев

3. Проверки скорости и загрузки файлов

5. Идентификации пользователя

55. Для защиты от злоумышленников необходимо использовать:

1. Системное программное обеспечение

2. Прикладное программное обеспечение

3. Антивирусные программы

4. Компьютерные игры

5. Музыку, видеофильмы

56. ФЕДЕРАЛЬНЫЙ ЗАКОН «ОБ ИНФОРМАЦИИ, ИНФОРМАТИЗАЦИИ И ЗАЩИТЕ ИНФОРМАЦИИ» ДАЕТ ОПРЕДЕЛЕНИЕ ИНФОРМАЦИИ:

1. Текст книги или письма

2. Сведения о лицах, предметах, фактах, событиях, явлениях и процессах независимо от формы их представления

3. Сведения о явлениях и процессах

4. Факты и идеи в формализованном виде

5. Шифрованный текст, текст на неизвестном языке

57. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ ЕСТЬ ОБЕСПЕЧЕНИЕ…

1. Независимости информации

2. Изменения информации

3. Копирования информации

4. Сохранности информации

5. Преобразования информации

Если вам нужна помощь в написании работы, то рекомендуем обратиться к профессионалам. Более 70 000 авторов готовы помочь вам прямо сейчас. Бесплатные корректировки и доработки. Узнайте стоимость своей работы

Понравилось? Нажмите на кнопочку ниже. Вам не сложно, а нам приятно).

Чтобы скачать бесплатно Тесты на максимальной скорости, зарегистрируйтесь или авторизуйтесь на сайте.

Важно! Все представленные Тесты для бесплатного скачивания предназначены для составления плана или основы собственных научных трудов.

Друзья! У вас есть уникальная возможность помочь таким же студентам как и вы! Если наш сайт помог вам найти нужную работу, то вы, безусловно, понимаете как добавленная вами работа может облегчить труд другим.

Если Тест, по Вашему мнению, плохого качества, или эту работу Вы уже встречали, сообщите об этом нам.

Добавление отзыва к работе

Добавить отзыв могут только зарегистрированные пользователи.