Что относится к фишинговым атакам

Что такое фишинг: как не стать жертвой хакеров

Что такое фишинговая атака?

Фишинг (англ. phishing, от phone phreaking — «взлом телефонных автоматов» и fishing — «рыбная ловля») — это вид интернет-мошенничества, используемого чтобы получить идентификационные данные пользователей. Он применяется для кражи паролей, номеров карт, банковских счетов и другой конфиденциальной информации.

Как правило, фишинговая атака представляет собой выдачу фейковых сайтов, имитирующих интернет-страницы популярных компаний: соцсетей, интернет-магазинов, стриминговых сервисов и т.д. Хакеры рассчитывают на то, что пользователь не заметит подделки и укажет на странице личные данные: реквизиты карты, логин и пароль, номер телефона. Если человек сделает это, мошенники получат его данные.

Основная проблема, связанная с фишингом, заключается в том, что не существует ПО, которое защитило бы людей и компании: сайты-фейки трудно отличить от оригиналов. Все зависит от потенциальной жертвы — насколько она будет внимательна, распознает ли фейк. Все решает человеческий фактор: уязвимы даже крупнейшие технологические компании.

Последствия фишинговой атаки могут быть масштабными. Яркий пример — взлом кинокомпании Sony Pictures Entertainment в 2014 году. Хакерская группа Guardians of Peace изучила профили сотрудников компании в LinkedIn и разослала им письма с файлами, в которых содержался вирус. Попав на корпоративные компьютеры киностудии, он позволил злоумышленникам месяцами вести слежку и удаленно управлять устройствами. Вскоре хакеры опубликовали в Сети несколько еще не выпущенных фильмов студии: «Ярость», «Энни», «Уильям Тернер», «Все еще Элис» и другие. Кроме того, злоумышленники похитили личные данные 3803 сотрудников Sony Pictures Entertainment и членов их семей, содержимое внутренней электронной почты, информацию о заработной плате и копии неизданных фильмов.

Киберпреступники похитили более 100 Тб данных. Это один из крупнейших взломов корпоративных устройств компании на территории США.

Насколько популярен фишинг среди хакеров?

Количество фишинговых атак растет из года в год. По данным отчета Hi-Tech Trends 2020/2021, предоставленного РБК Трендам международной компанией в сфере кибербезопасности Group-IB, в 2020 году число выявленных и заблокированных фишинговых ресурсов выросло по сравнению с 2019-м более чем вдвое — на 118%. И это давняя тенденция. В 2019 году Group-IB заблокировал 14 093 фишинговых страницы, а годом ранее их было найдено всего 4 494.

Чаще всего хакеры подделывают следующие ресурсы:

Киберпреступники действуют исходя из спроса пользователей на интернет-продукты. В 2020 году практически исчезли фишинг-ресурсы, нацеленные на криптовалютные проекты, так как интерес к ним угас. В 2017-18 годах именно они были популярны у фишеров.

«Начиная с февраля 2020 года, мы видели, как тема COVID-19 активно эксплуатировалась во вредоносных кампаниях — в частности, в фишинговых атаках для компрометации электронной почты сотрудников компаний из США, Новой Зеландии, России и стран Азиатско-Тихоокеанского региона», — рассказал РБК Трендам представитель пресс-службы Group IB.

В 2020 году государства вводили различные льготы и компенсации, а банки позволяли заемщикам отсрочить выплату кредитов. В России получить консультацию по выплатам от государства и отправить заявку на их получение можно на сайте Госуслуг или в онлайн-банках. Мошенники создают страницы-копии этих сайтов, и невнимательные пользователи отправляют им данные.

Какие цели у фишинга?

Фишинговые атаки используют, чтобы украсть ценные данные: реквизиты банковских карт, логин и пароль для входа в аккаунт на каком-либо сайте. Хакеры даже могут шантажировать жертв и требовать деньги в обмен на то, что не станут публиковать данные в Сети.

Фишинговая атака — это также один из способов получить доступ к чужому Apple ID. По мнению экспертов Group IB, кража Apple ID — самый распространенный вид атаки на iOS. Если атака проходит успешно, мошенник получает доступ к облачному хранилищу iCloud и резервным копиям устройств. Если их восстановить на своем устройстве, можно получить доступ к сохраненным файлам. Именно таким образом в Сеть часто утекают интимные фото звезд.

Механика следующая: хакеры рассылают письма с предупреждением о скором снятии денег со счета пользователя в связи с платной подпиской на какое-нибудь приложение. Чтобы жертва действовала быстрее, срок списания устанавливается максимально близким, а сумма внушительная, чтобы человеку было жалко ее потерять.

Для отказа от подписки прикрепляется ссылка на фишинговый сайт, визуально он не отличается от официального ресурса Apple. Там жертва вводит логин и пароль от Apple ID, хакер получает их и авторизуется в аккаунте.

После авторизации хакер может управлять подписками жертвы и восстанавливать резервные копии устройств с ценными файлами. На сайте Apple есть руководство, как распознать фишинговую атаку.

Самые распространенные типы фишинга

По способу распространения сайты-подделки делят на два типа

Это письма или сообщения, отправленные якобы от имени реальной организации или компании — банка, регулятора, госучреждений. Внутри они содержат замаскированную под документ таблицу или картинку, вредоносную программу, ссылку на созданный преступниками сайт, требование перевести деньги на указанный счет или по номеру телефона. Жертва переходит по ссылке и указывает нужные данные, не замечая обмана.

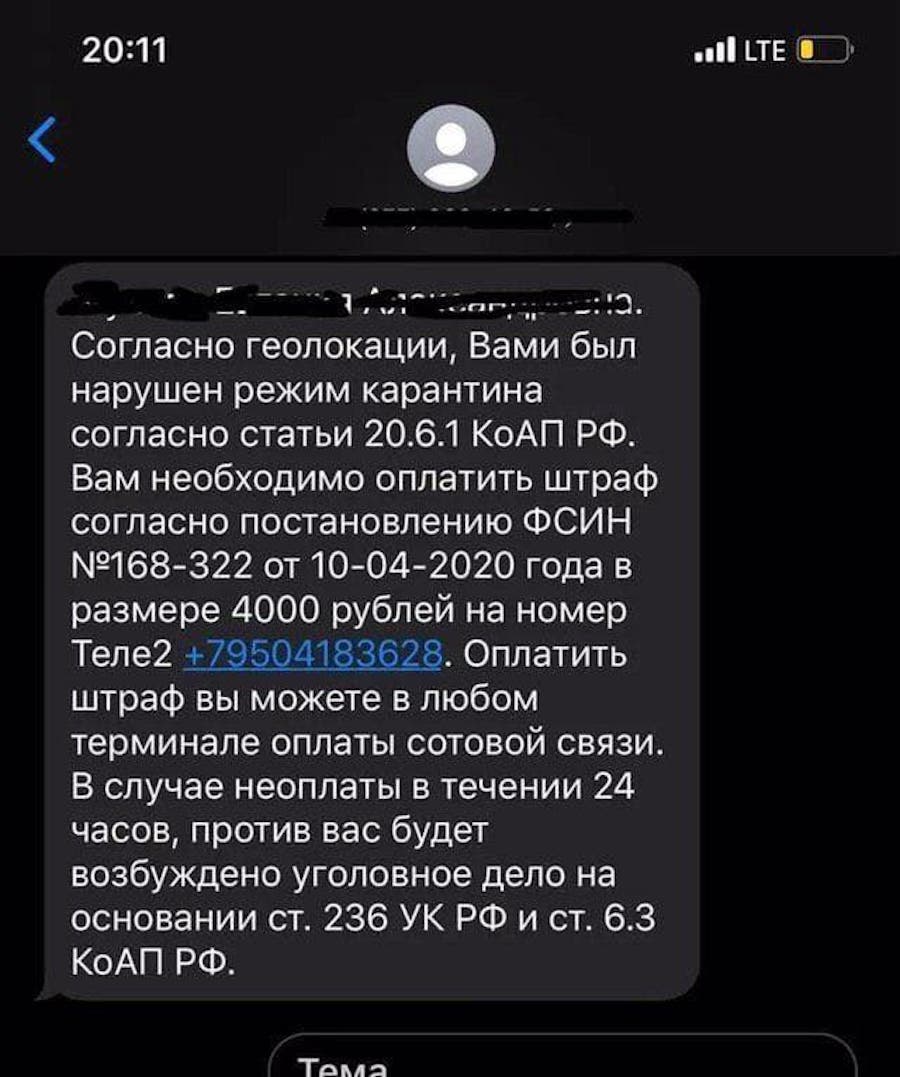

Весной 2020 года москвичам приходили СМС-сообщения о «штрафах» за нарушения режима самоизоляции. Оплатить «штраф» требовали в течение 24 часов по указанному номеру, в противном случае получателю угрожали уголовным делом.

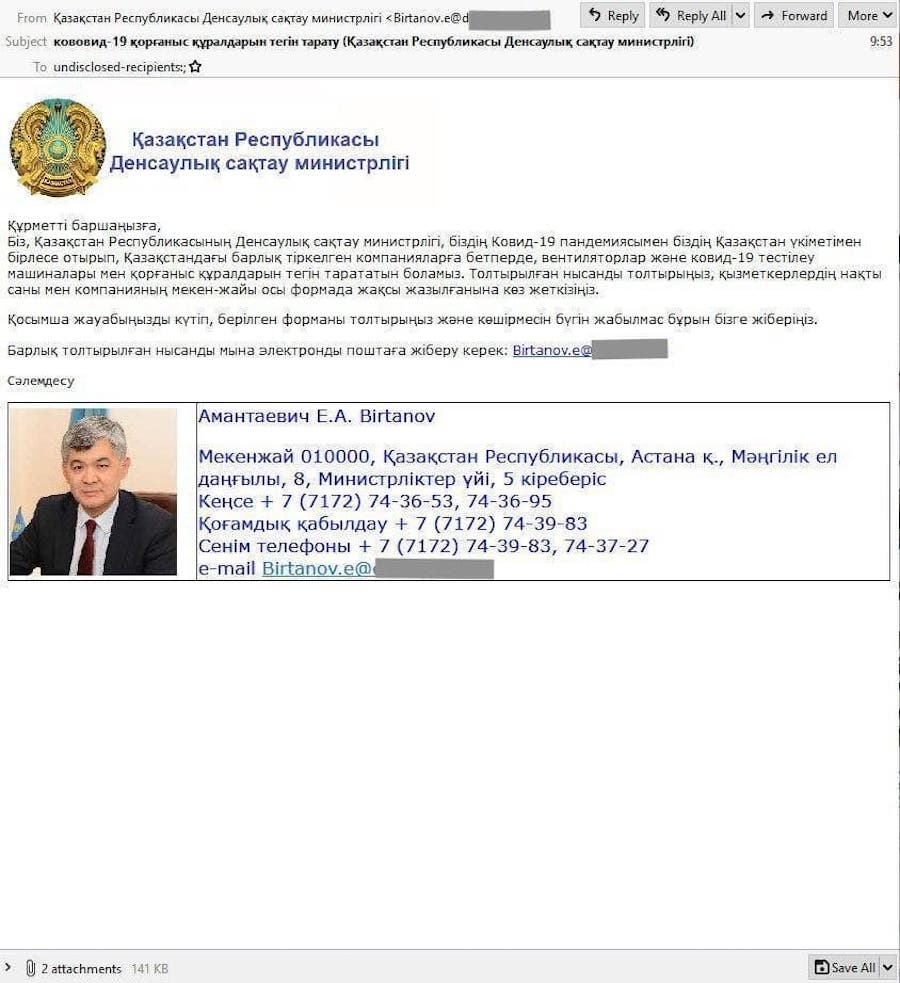

Тогда же в Казахстане рассылали письма от имени местного министра здравоохранения. Злоумышленники сообщали о возможности бесплатно получить защитные средства в рамках госпомощи. Получателям необходимо было лишь заполнить приложенную анкету и отправить по обратному адресу. Во вложении письма находились документы, при запуске которых на компьютер попадала вредоносная программа из семейства Loki PWS, предназначенная для кражи логинов и паролей с зараженного компьютера.

Интернет-мошенники часто активизируются накануне событий, связанных с массовым ажиотажем: это старт продаж новых моделей iPhone, онлайн-распродажи вроде «Черной пятницы», праздники, спортивные мероприятия. В общем, когда пользователи в спешке совершают спонтанные интернет-покупки, могут необдуманно принять решение и не заметить подвох.

В 2020 году накануне «Черной пятницы» эксперты Group-IB обнаружили более 400 сайтов, копирующих маркетплейс AliExpress, и еще 200 сайтов-клонов интернет-магазинов. Мошенники часто используют похожие имена ресурсов чтобы ввести пользователей в заблуждение.

«Опасность подобных сайтов состоит в том, что здесь могут продавать подделки, контрафактный или низкокачественный товар, похищать данные банковских карт покупателей или заражать гаджеты пользователей вирусами», — поделился с РБК Трендами представитель пресс-службы Group IB.

По методу сбора данных также выделяют два типа фишинга

Мошенники используют тот же интерфейс, что у оригинала, и похожие домены, чтобы ввести пользователей в заблуждение. В адресе может быть изменен один знак. Чаще всего, меняют буквы, выглядящие одинаково. Например, строчная L и заглавная I. Aliexpress.com и AIiexpress.com — разные домены, хотя визуально не отличаются.

Как правило, это архив формата.rar. При открытии он заражает устройство вирусом, а тот начинает шпионить за жертвой — собирать данные и отправлять на устройства злоумышленникам.

Кто может стать жертвой фишинга?

Group IB отмечает, что жертвами фишинговых атак могут быть не только обычные пользователи, но и предприниматели, которые в поисках товара зашли на созданные злоумышленниками сайты-клоны производителей.

Также жертвами могут стать бухгалтеры и финансисты, работающие с системами ДБО (дистанционного банковского обслуживания). Их атакуют через популярные профильные ресурсы, которые подделывают или заражают вредоносными программами.

В июне 2017 года у одной из столичных компаний похитили со счета деньги. Group-IB провела экспертизу жесткого диска и обнаружила признаки фишинговой атаки. В тот день сотрудник фирмы открыл браузер Internet Explorer и вбил запрос «НДФЛ с доходов, получаемых с иностранных компаний, когда платить». Одна из ссылок вела на сайт www.glavbukh.ru, с него был загружен вирус. Схема следующая: пользователь заходил на взломанный легальный ресурс, с которого его в скрытом режиме перенаправляли на сервер с набором эксплойтов (программ, ищущих уязвимости в браузере). Они загружали на устройство банковский троян Buhtrap. Преступники получили удаленный доступ к счету и вывели деньги.

Как часто происходят фишинговые атаки в России?

В России ежедневно рассылают до 1 млн сообщений с фейковыми сайтами. Их получают частные лица и организации.

Фишинг применяется для получения доступа к инфраструктуре компаний, далее в ход идут другие способы взлома. По данным разработчика решений по предотвращению и расследованию киберпреступлений Group-IB, около 70% всех целенаправленных атак на российские компании и организации начинаются именно с фишинга. Получив с его помощью доступ хотя бы к одному корпоративному компьютеру, преступник сможет закрепиться в сети организации и получить контроль над всей ее инфраструктурой. Если подобная атака прошла успешно, то последствия для компании могут быть глобальными — утечка конфиденциальных данных, взлом банковских счетов и подобное. Фишинговые атаки активно используют как кибершпионы — прогосударственные хакерские группы — так и киберпреступники.

Одни из самых известных русскоязычных фишеров — группировка Silence. Она стала известна в 2018 году, когда хакеров заподозрили в рассылке вредоносных писем банкам от лица Банка России. В сообщении они предлагали адресатам ознакомиться с новым постановлением. Получателями рассылки, по данным Group-IB, оказались как минимум 52 банка в России и пять банков за рубежом. Хакеры, состоящие в группировке, заражают компьютеры вирусом-шпионом Silence.Downloader aka TrueBot.

В январе 2019 года Silence устроила еще одну масштабную фишинговую атаку, в числе жертв вновь оказались сотрудники российских банков. Рассылку получили более 80 тыс. человек. Письмо приходило под видом приглашения на Международный Форум iFin-2019 или сообщения от «клиента» с просьбой оперативно рассмотреть вопрос по открытию и обслуживанию корреспондентского счета его организации. Внутри содержался архив с вредоносным вложением. Как только его открывали, на компьютер попадал вирус-шпион. Сколько получателей удалось взломать, неизвестно.

Летом 2020 года неизвестной группой хакеров была организована крупная фишинговая атака с помощью подделки сайта ФНС. Сотрудникам всех атакуемых компаний (нефтяных, горнодобывающих, операторов связи и так далее) приходило одинаковое письмо. В адресе отправителя была указана почта info@nalog.ru, полностью имитирующая оригинальный домен ФНС. На деле же письма рассылались с публичных почтовых сервисов, а технические заголовки были подделаны. Автор письма просил явиться в «Главное управление ФНС России» для «дачи показаний по движению денежных средств», а также распечатать и заполнить документы, находящиеся во вложении к письму. В случае невыполнения отправитель обещал применить санкции, предусмотренные УК РФ. Целевое действие жертвы — загрузка прикрепленных файлов. Если она это делала, взломщики получали удаленный доступ к данным ее компьютера.

Самые известные фишинговые атаки

Пожалуй, самая известная фишинговая атака была организована в 2016 году на предвыборный штаб Хиллари Клинтон. Она состояла из двух этапов. В марте 2016 года руководитель избирательного штаба Демократической партии США Джон Подеста получил письмо с фишинговой ссылкой. В письме рекомендовали сменить пароль от аккаунта Google в целях безопасности. Подеста последовал инструкции, и, сам не зная того, предоставил хакерам данные для авторизации в его почтовом ящике.

В апреле 2016 года киберпреступники создали почту-подделку Подесты и разослали сотрудникам Демократической партии США письма с файлом hillaryclinton-favorable-rating.xlsx. Ссылка вела на хакерский сайт. С его помощью мошенники заражали компьютеры демократов и крали с них данные. Так письма попали в руки основателя сайта WikiLeaks Джулиана Ассанжа. Летом 2016 года портал опубликовал письма, свидетельствовавшие о том, что сотрудники Национального комитета демократов США готовили заговор против бывшего кандидата в президенты Берни Сандерса. После этого глава комитета Дебби Вассерман Шульц ушла в отставку. А в октябре 2016 года WikiLeaks обнародовал компрометирующую переписку членов демократической партии США по вопросам ядерной энергетики, публикаций в СМИ, а также внешнеполитической деятельности Хиллари Клинтон.

Частая цель хакеров — облачные хранилища смартфонов. Именно так в 2014 году в Сеть утекли интимные фото актрисы Дженнифер Лоуренс, Кейт Аптон, Рианны и десятка других знаменитостей. Спустя два года американский хакер Райан Коллинз сознался в преступлении — тогда он получил доступ к 50 аккаунтам iCloud и 72 аккаунтам GMail. Это стало возможно с помощью фишинговых сайтов, где жертвы сами указывали данные для авторизации. Коллинз был приговорен к 18 месяцам тюремного заключения.

Спирфишинг: разбираем методы атак и способы защиты от них

Фишинг (phishing) – вид интернет-мошенничества, использующий принципы социальной инженерии. Это письмо в электронной почте, звонок, SMS или сообщение в мессенджере или соц.сети, пытающееся обманом убедить пользователя передать свои конфиденциальные данные, скачать какой-то вредоносный файл или перевести деньги. Для этого отправитель представляется неким другим лицом, от которого подобная просьба вызывает меньше подозрений.

Целевой фишинг (spear phishing) – подвид фишинга, который нацелен на более узкий круг людей. Это может быть какая-то организация, группа ее сотрудников или отдельный человек, в зависимости от намерений атакующего. Получаемое сообщение в этом случае будет рассчитано именно на ограниченный круг лиц. В ходе такой атаки злоумышленник может попытаться:

Различия между фишингом и целевым фишингом

Рассмотрим ход атаки целевого фишинга на примере сообщения на электронной почте.

Сначала злоумышленник проводит большую предварительную работу по поиску информации о цели. Это может быть как адрес электронной почты и имена подрядчиков или коллег, так и увлечения цели, недавние покупки или другие вещи, которые можно узнать из социальных сетей – любая информация, которая поможет в теле письма сбить получателя с толку и заставить поверить в его правдивость.

Затем, вооружившись всеми полученными из доступных источников данными, атакующий составляет фишинговое письмо от лица кого-то, с кем знакома жертва (коллега, член семьи, друг, заказчик и т.п.). Отправляемое сообщение должно создать ощущение срочности и убедить получателя отправить личную информацию в ответе, ввести ее, перейдя по ссылке в письме, или же скачать ВПО из вложений к письму.

В некоторых случаях в идеальном для злоумышленника сценарии после того, как письмо “сработало”, на машину цели устанавливается бэкдор, позволяющий похитить необходимую информацию. Она собирается, шифруется и отправляется атакующему.

Технические средства защиты:

Какие бы технические меры защиты ни были предприняты, нежелательное письмо все равно может попасть в почтовый ящик. Поэтому стоит в письмах обращать внимание на вызывающие подозрение вещи:

Очевидно, недостаточно знать и следовать этим правилам. Необходимо также донести эту информацию до остальных людей в компании. Намного проще противостоять атаке, когда известно, что она может произойти. Важно обучать сотрудников и рассказать им о фишинговых атаках. Может быть также полезно проводить время от времени социотехническое тестирование, чтобы удостовериться, что информация была успешно усвоена.

Противостоять атакам социальной инженерии сложнее всего, поскольку конечным рубежом становится человек. Злоумышленнику тоже могут быть известны все технические способы защиты, поэтому он может изобрести способ их обойти. Однако осведомленность и выполнение несложных правил сильно снижает риск успешной атаки.

Хотите убедиться, что ваши системы надежно защищены? Или интересуетесь, как донести информацию до сотрудников? Обращайтесь, мы с радостью проведем социотехническое тестирование или поможем с обучением и расскажем о подобных атаках.

[Перевод статьи] 7 базовых правил защиты от фишинга

О том, что такое фишинг известно давно. Первые фишинговые атаки были зафиксированы вскоре после появления всемирной паутины. Но несмотря на то, что специалисты по ИБ создают все более совершенные способы защиты от фишинга, новые фишинговые сайты продолжают появляться ежедневно.

Согласно данным некоторых исследований, в 2016 году ежедневно создавалось около 5000 фишинг сайтов. В 2017 эта цифра будет еще больше. Секрет жизнестойкости этого вида мошенничества в том, что он опирается не на “дыры” в программном обеспечении, а на уязвимость в человеческой сущности, у которой есть доступ к важным данным. Поэтому нелишним будет в очередной раз напомнить, что такое фишинг, каковы самые распространенные виды фишинговых атак, а также способы противодействия им.

Фишинг в 2017 году: основные примеры фишинговых атак

Фишинг — это вид интернет-мошенничества, построенный на принципах социальной инженерии. Главная цель фишинга — получить доступ к критически важным данным (например, паспортным), учетным записям, банковским реквизитам, закрытой служебной информации, чтобы использовать их в дальнейшем для кражи денежных средств. Работает фишинг через перенаправление пользователей на поддельные сетевые ресурсы, являющиеся полной имитацией настоящих.

1. Классический фишинг — фишинг подмены

К этой категории можно отнести большую часть всех фишинговых атак. Злоумышленники рассылают электронные письма от имени реально существующей компании с целью завладеть учетными данными пользователей и получить контроль над их личными или служебными аккаунтами. Вы можете получить фишинговое письмо от имени платежной системы или банка, службы доставки, интернет-магазина, социальной сети, налоговой и т.д.

Фишинговые письма создают с большой скрупулезностью. Они практически ничем не отличаются от тех писем, которые пользователь регулярно получает в рассылках от настоящей компании. Единственное, что может насторожить — просьба перейти по ссылке для выполнения какого-либо действия. Переход этот, однако, ведет на сайт мошенников, являющийся “близнецом” страницы сайта банка, социальной сети или другого легального ресурса.

Побудительным мотивом для перехода по ссылке в подобных письмах может выступать как “пряник” (”Вы можете получить 70% скидку на услуги, если зарегистрируетесь в течение суток”), так и “кнут” (”Ваша учетная запись заблокирована в связи с подозрительной активностью. Чтобы подтвердить, что вы владелец аккаунта, перейдите по ссылке”).

Приведем список самых популярных уловок мошенников:

Ваша учетная запись была или будет заблокирована /отключена.

Тактика запугивания пользователя может быть очень эффективной. Угроза того, что аккаунт был или в ближайшее время будет заблокирован, если пользователь сейчас же не зайдет в учетную запись, заставляет тут же потерять бдительность, перейти по ссылке в письме и ввести свой логин и пароль.

В Вашей учетной записи обнаружены подозрительные или мошеннические действия. Требуется обновление настроек безопасности.

В таком письме пользователя просят срочно войти в учетную запись и обновить настройки безопасности. Действует тот же принцип, что и в предыдущем пункте. Пользователь паникует и забывает о бдительности.

Вы получили важное сообщение. Перейдите в личный кабинет, чтобы ознакомиться.

Чаще всего такие письма присылают от имени финансовых организаций. Пользователи склонны верить правдивости писем, поскольку финансовые организации действительно не пересылают конфиденциальную информацию по электронной почте.

Фишинговые письма налоговой тематики.

Такие письма входят в тренд, как только близится время платить налоги. Темы писем могут быть самыми разными: уведомление о задолженности, просьба выслать недостающий документ, уведомление о праве на получение возврата налога, и т.д.

2. Целенаправленная фишинговая атака

Не всегда фишинг бьет наудачу — часто атаки являются персонифицированными, целенаправленными. Цель та же — заставить пользователя перейти на фишинговый сайт и оставить свои учетные данные.

Естественно, у будущей жертвы больше доверия вызовет письмо, в котором к ней обращаются по имени, упоминают место работы, должность, занимаемую в компании, еще какие-либо индивидуальные данные. Причем информацию для направленных фишинговых атак люди чаще всего предоставляют сами. Особенно “урожайны” для преступников такие ресурсы как всем известная LinkedIn — создавая резюме в расчете на потенциальных работодателей, каждый старается указать побольше сведений о себе.

Для предупреждения подобных ситуаций организациям следует постоянно напоминать сотрудникам о нежелательности размещения личной и служебной информации в открытом доступе.

3. Фишинг против топ-менеджмента

Особый интерес для мошенников представляют учетные данные руководства.

Как правило, специалисты по безопасности любой фирмы внедряют четкую систему допусков и уровней ответственности, в зависимости от должности работника. Так, менеджер по продажам имеет доступ к базе данных продукции, а список сотрудников компании для него — запретная зона. HR-специалист, в свою очередь, полностью в курсе, какие вакансии кем заняты, какие только что освободились, кто достоин повышения, но понятия не имеет о номерах и состоянии банковских счетов родной фирмы. Руководитель же обычно сосредотачивает в своих руках доступ ко всем критически важным узлам жизни предприятия или организации.

Получив доступ к учетной записи главы компании, специалисты по фишингу идут дальше и используют ее для коммуникации с другими отделами предприятия, например, одобряют мошеннические банковские переводы в финансовые учреждения по своему выбору.

Несмотря на высокий уровень допуска, менеджеры высшего звена не всегда участвуют в программах обучения персонала основам информационной безопасности. Вот почему, когда фишинговая атака направлена против них, это может привести к особенно тяжелым последствиям для компании.

4. Фишинг рассылки от Google и Dropbox

Сравнительно недавно в фишинге появилось новое направление — охота за логинами и паролями для входа в облачные хранилища данных.

В облачном сервисе Dropbox и на Google Диске пользователи, как личные так и корпоративные, хранят множество конфиденциальной информации. Это презентации, таблицы и документы (служебные), резервные копии данных с локальных компьютеров, личные фотографии и пароли к другим сервисам.

Неудивительно, что получить доступ к учетным записям на этих ресурсах — заманчивая перспектива для злоумышленников. Для достижения этой цели используют стандартный подход. Создается фишинговый сайт, полностью имитирующий страницу входа в аккаунт на том или ином сервисе. Потенциальных жертв на него в большинстве случаев перенаправляет фишинговая ссылка в электронном письме.

5. Фишинговые письма с прикрепленными файлами

Ссылка на подозрительный сайт с целью украсть данные пользователя — не самое страшное, на что способен фишинг. Ведь в этом случае преступники получат доступ лишь к определенной части конфиденциальной информации — логину, паролю, т.е к аккаунту в определенном сервисе. Гораздо хуже, когда фишинг-атака приводит к компрометации всего компьютера жертвы вредоносным программным обеспечением: вирусом-шифровальщиком, шпионом, трояном.

Такие вирусы могут содержаться во вложениях к письмам. Предполагая, что письмо пришло от доверенного источника, пользователи охотно скачивают такие файлы и заражают свои компьютеры, планшеты и лэптопы.

Что такое фарминг

Классический фишинг со ссылками на сомнительные ресурсы постепенно становится менее эффективным. Опытные пользователи веб-сервисов обычно уже осведомлены об опасности, которую может нести ссылка на подозрительный сайт и проявляют осмотрительность, получив странное письмо или уведомление. Заманить жертву в свои сети становится все труднее.

В качестве ответа на снижение результативности традиционных атак злоумышленниками был придуман фарминг — скрытое перенаправление на мошеннические сайты.

Суть фарминга состоит в том, что на первом этапе в компьютер жертвы тем или иным образом внедряется троянская программа. Она зачастую не распознается антивирусами, ничем себя не проявляет и ждет своего часа. Вредонос активируется лишь тогда, когда пользователь самостоятельно, без всякого внешнего воздействия, решает зайти на интересующую преступников страницу в интернете. Чаще всего это сервисы онлайн-банкинга, платежные системы и прочие ресурсы, осуществляющие денежные транзакции. Здесь-то и происходит процесс подмены: вместо проверенного, часто посещаемого сайта хозяин зараженного компьютера попадает на фишинговый, где, ничего не подозревая, указывает нужные хакерам данные. Делается это с помощью изменения кэша DNS на локальном компьютере или сетевом оборудовании. Такой вид мошенничества особенно опасен из-за трудности его обнаружения.

Защита от фишинга — основные правила

Выводы

Полностью уничтожить фишинг в обозримом будущем вряд ли получится: человеческая лень, доверчивость и жадность тому виной.

Ежедневно происходят тысячи фишинговых атак, которые могут принимать самые разнообразные формы:

Только наличие своевременной и наиболее полной информации о методах хакеров, а также здоровая подозрительность по отношению к необычным, неожиданным сообщениям и предложениям, позволят существенно снизить ущерб от этого вида интернет-мошенничества.

Потому обязательно ознакомьтесь с правилами защиты от фишинга. И прежде всего никому не передавайте свои пароли, заведите привычку всегда вбивать адреса нужных сайтов вручную или пользоваться закладками в браузере, будьте особенно внимательны к ссылкам в письмах.