Что относится к фишинговым атакам квид про кво

Полное руководство по фишинговым атакам

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Что такое социальная инженерия? Принцип работы и методы влияния

Само по себе понятие «социальная инженерия» существует крайне давно и активно применяется, как раньше, так и сейчас. Еще в 90-х годах, специалист в области взлома и защиты информации Кевин Митник помог популяризировать данный термин написав ряд книг посвященных теме социальной инженерии и методам воздействия на человека. В 2001 году была выпущена под его авторством книга «Искусство обмана» (англ. «The Art of Deception»), где он рассказывает о реальных историях, как с точки зрения мошенника, так и жертв. Объясняет, почему каждая атака имела свой успех и как ее можно было бы предотвратить.

Техники и методы социальной инженерии

Прежде, чем приступить к действиям, злоумышленник, проведет полную подготовку, которая может занять неделю и месяц, чтобы узнать, как организована работа в компании, или узнать, как живет человек и чем он предпочитает заниматься в свободное время. Подготовка может включать в себя множество факторов, в частности поиск списка телефонных номеров компании и сотрудников, сбор информации через интернет, что сейчас актуально, как никогда. Только после того, как будет собрано достаточное количество данных они смогут прийти и постучать в дверь или сделать телефонный звонок, или принять другие меры для достижения желаемого.

Давайте рассмотрим более подробно, в чем заключается и, что представляет собой каждый из методов.

Фишинг («Рыбная ловля»)

Данный вид воздействия наиболее из распространенных сегодня. Вы регулярно с ним встречаетесь. Главная цель: получить доступа к персональным данным пользователя (логину, паролю, имени, адресу, банковским данным). Чаще всего, атака подразумевает под собой отправку жертве электронного письма на почту, которое выглядит точно так же, как и письмо от официального представителя (игрового аккаунта, платежной системы, социальной сети, банка). Письмо будет содержать в себе элементы, которые будут воздействовать на эмоции человека и требовать решительных действий «здесь и сейчас». Сообщение может содержать в себе тему, например: «Ваш аккаунт пытались взломать, необходимо изменить пароль», «Поздравляем! Вам начислено 1000$ в честь дня Рождения проекта, остался 1 день, спешите» и т.п.

Подделку отличить от оригинала крайне сложно. Всегда стоит обращать внимание на такие детали, как:

Претекстинг

Еще одна форма социальной инженерии, где злоумышленник действует по заранее сфабрикованному сценарию, чтобы получить конфиденциальную информацию от своей жертвы. Атака совершается при предварительной подготовки и с базовыми знаниями (кода агента, номера паспорта, даты рождения, последних цифр банковской карты и т.п.). Преступник, например, может выдавать себя за внешнего ИТ-специалиста и манипулировать сотрудниками фирмы через мобильный телефон или же при физическом присутствии, чтобы получить доступ в желаемую комнату.

В отличие от фишинговых писем, использующих эмоции человека в своих интересах, здесь атаки основана на создании ложного чувства доверия с жертвой. Мошенник придумывает «достоверную» историю, которая не оставляет практически никакого места для сомнения жертве и таким образом получая желаемое.

Посмотрите короткий фрагмент видео из фильма «Кто Я», чтобы иметь более полное представления о том, как работает данная техника:

Претекстинг, в свою очередь имеет две категории:

Квид про кво («Услуга за услугу»)

Мошенник осуществляет подобный вид атаки социальной инженерии, например, путем звонка в компанию через внутренний телефон или пишет на электронную почту, где он выдает себя за сотрудника ИТ-отдела и говорит, что в системе были обнаружены критические сбои, которые необходимо срочно устранить. В свою очередь, ничего не подозревающий сотрудник компании начинает следовать «рекомендациям» специалиста, тем самым предоставляя мошеннику доступ к внутренней системы, а в последствие и к конфиденциальным сведениям.

Троянский конь («Дорожное яблоко»)

Помните историю про троянского коня, который был представлен в качестве подарка, а по факту оказался коварным замыслом? Данный техника атаки переставляет его адаптацию, поскольку жертва не получает «подарок», а находит его сама. Заключается метод в использование физического носителя (дискета, диск, флешка) содержащей на себе вредоносное программное обеспечение. Предварительно злоумышленник подготавливает одну или несколько копий носителя вирусного ПО, оформляет его в фирменном стиле компании или же помечает его каким либо текстом вызывающим интерес, например: «Список сотрудников под сокращение» и т.п. Разбрасывает носители на территории компании, там, где их будет легко найти, у входа в здание, коридорах, туалетах, столовых и ждет.Человек, который обнаружит «яблоко» вероятнее всего захочет удовлетворить свое любопытство и узнать, что на нем находится.

Фрикинг

Впервые о понятие фрикинга стало известно в начале 60-х годов в Америке. Компания Bell, покрывающая на тот период основную часть территорию ранее указанной страны, для своей сети использовала сигналы импульсные, а для передачи сигналов служебных применялся тоновый набор. Разумеется, находчивость людей не знает границ и были такие, которые использовали служебные команды для своих целей. Подавая тоновый сигнал в сеть, по определенному алгоритму можно было позвонить бесплатно, организовать конференцию между несколькими абонентами, получить доступ к управлению сетью, блокировать и перенаправлять звонки. Вскоре Bell сменила свою технологию осуществления звонков.

Обратная социальная инженерия

В данной технике, жертва ничего не подозревая, передает необходимую информацию мошеннику самостоятельно. Как такое может произойти? Примером такой ситуации может служить подобный сценарий. Жертва обращается в ИТ-службу компании с целью восстановить доступ к системе («Я что-то нажала и все пропало»), однако, телефон по которому она позвонила не принадлежит ИТ-отделу, т.к. за неделю до этого злоумышленник сменил контактные номера у сотрудника. Соответственно, жертва ничего не подозревая, думая о том, что разговаривает с подлинным специалистом, предоставляет ему удаленный доступ и сообщает все, что он будет запрашивать. Множество людей, для устранения ошибок или проблем, готовы, как можно скорее передать всю необходимую информацию, в том числе и конфиденциальную.

Сбор информации из открытых источников

В данном случае не требуется от социального хакера специальных навыков и знаний в области психологии или социологии, достаточно умения искать информацию о человеке в интернете. Данная техника стала актуальна с появлением интернета, сетей, форумов и прочих открытых источников, где пользователь самостоятельно загружает свои фотографии, информацию о себе, как общего характера, так и личного. При должном внимание к своей безопасности, можно избежать распространения важных факторов для потенциального преступника.

Серфинг через плечо

Данный метод, сложно организовать специально, тем не менее он имеет место быть. Заключается он в банальном и просто подглядывание за информацией отображаемой у человека на экране смартфона, планшета или ноутбука. Можно осуществить находясь в общественных местах (общественном транспорте, ВУЗах, кафе, парках, аэропортах).

Впритык

Противодействие методам социальной инженерии

Чтобы защитить себя и не стать жертвой атаки социальной инженерии:

Обрести практические и теоретические навыки

Тема является для Вас интересной и актуальной? Прочтите список весьма содержательных книг по социальной инженерии, которые Вы можете скачать на Ваш электронный гаджет или купить и, тем самым изучить тему еще больше:

Так как книги читать мало кто любит, есть небольшая подборка фильмов и сериалов про социальную инженерию, где можно увидеть, в той или иной мере, методы ее применения:

Фильмы:

Сериалы:

Быть уверенным в сегодняшнем и завтрашнем дне Вы можете только с безопасностью. Статья является ознакомительного характера и не призывает Вас к злоупотреблению техниками социальной инженерии. Здесь собраны сведения о том, какие существуют методы и как они работают, узнав их Вы сможете избежать влияния со стороны мошенника и не станете его жертвой, тем самым сохраните конфиденциальную информацию.

Мошенничество и социальная инженерия: как не стать жертвой?

Социальная инженерия – это метод получения необходимого доступа к информации, основанный на особенностях психологии людей.

Самое слабое звено в системе обеспечения безопасности – человек.

Почему люди уязвимы для атак?

1. Теряют бдительность.

2. Легко верят полученной информации, независимо от ее источника.

3. Считают соблюдение политики информационной безопасности пустой тратой времени и сил.

4. Недооценивают значимость информации, которой владеют.

5. Искренне хотят помочь каждому, кто об этом просит.

6. Не осознают пагубных последствий своих действий.

Приемы, применяемые злоумышленниками наиболее часто и успешно в попытках манипулировать людьми:

Людям свойственно желание услужить человеку с авторитетом (властью). Злоумышленник получит нужный ответ, если человек уверен, что спрашивающий имеет власть или право задавать этот вопрос.

Злоумышленник пытается выдать себя за авторитетное лицо одного из подразделений организации (например, руководителя IT-подразделения) или должностное лицо, выполняющее задание организации.

2. Умение расположить к себе

Люди имеют привычку удовлетворить запрос располагающего к себе человека или человека со сходными интересами, мнением, взглядами, либо бедами и проблемами.

В разговоре злоумышленник пытается выяснить увлечения и интересы жертвы, а потом с энтузиазмом сообщает, что это ему близко. Также он может сообщить, что он из той же школы, места, или что-то похожее. Злоумышленник может даже подражать жертве, чтобы создать сходство, видимую общность.

Когда кто-то делает что-то для нас, мы чувствуем желание отплатить взаимностью. Эта сильная черта человеческой натуры проявляется тогда, когда получивший подарок не ждал (не просил) его.

Злоумышленник звонит по случайному номеру в организации и представляется работником Службы техподдержки, опрашивающим, есть ли какие-либо технические проблемы. В случае, если они есть, в процессе их «решения» работник отвечает на многочисленные вопросы злоумышленника, зачастую, не задумываясь сообщая злоумышленнику конфиденциальную информацию (например, пароли, учетные записи), вводит команды, которые позволяют злоумышленнику запустить вредоносное программное обеспечение.

Люди имеют привычку исполнять обещанное. Пообещав, мы сделаем все, потому что не хотим казаться не заслуживающими доверия.

Злоумышленник связывается с подходящим новым работником организации, выдает себя за работника подразделения и предлагает придумать сложный пароль для доступа к информации. Мошенник пытается давать рекомендации по выбору пароля и в целом довольно ответственно (в глазах сотрудника) подходит к своим обязанностям. Когда сотрудник говорит свой пароль, то мошенник утверждает, что пароль правильный и предлагает его сохранить. Сотрудник следует его указанием, так как чувствует, что согласился с человеком и не хочет его подвести.

5. Социальная принадлежность

Людям свойственно не выделяться в своей социальной группе. Действия других являются гарантом истинности в вопросе поведения.

Пример: мошенники приезжает в подразделение с проверкой и называют друг друга по имени. Человек верит им, так как это реальные имена сотрудников компании.

6. Ограниченное количество «бесплатного сыра»

Одна из потенциально опасных для безопасности информации человеческих черт – вера в то, что объект делится частью информации, на которую претендуют другие, или что эта информация доступна только в этот момент.

Злоумышленник рассылает электронные письма, сообщающие, что первые 300 зарегистрировавшихся на новом сайте выиграют 3 билета на премьеру фильма. Когда ничего не подозревающий человек регистрируется на сайте, его просят ввести адрес электронной почты и пароль. Многие люди, даже не задумываясь, введут запрашиваемые данные.

Методы социальной инженерии

Мошенник звонит человеку и представляется работником Банка. Под каким-либо предлогом он просит сообщить личные данные или данные банковских карт.

Возможно, Вас атакуют, если Ваш собеседник:

проявляет к Вам повышенный интерес;

преувеличенное внимание и заботу;

отказывается дать Вам свои координаты;

обращается к Вам со странной или необычной просьбой;

пытается втереться к Вам в доверие или льстит Вам;

говорит с Вами подчеркнуто начальственным тоном.

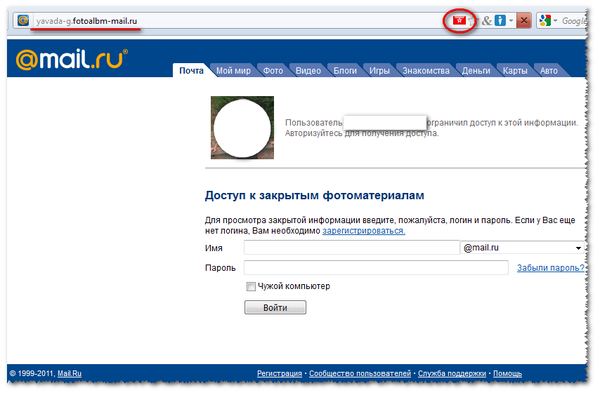

Классическая схема фишинг-атаки:

Вам пришло электронное письмо или SMS-сообщение с просьбой перейти по указанной ссылке.

При переходе по ссылке открывается сайт-подделка.

Вам предлагают ввести Ваш логин и пароль.

Не задумываясь, Вы вводите данные, и готово – злоумышленник уже получил доступ к ранее защищенной информации на настоящем сайте.

Да и без ввода данных, просто после открытия сайта-двойника на Ваш компьютер вполне может попасть некий «троян» непредсказуемого назначения.

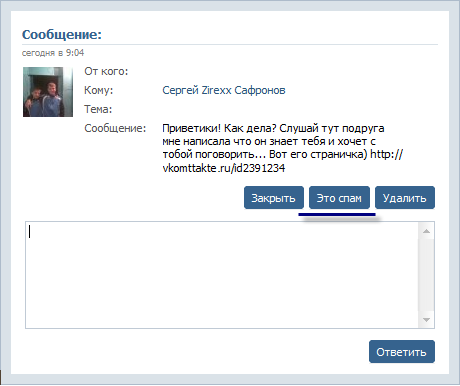

Ссылки на зараженные сайты могут быть отправлены по электронной почте, через социальные сети, системы мгновенного обмена сообщениями.

Мобильные вирусы часто доставляются SMS-сообщениями.

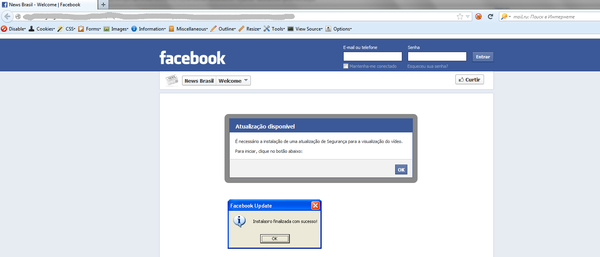

Многие пользователи Facebook столкнулись c «трояном» Facebook.310, который «перекочевывал» на компьютер пользователя Facebook после того, как он «щелкал» на фальшивый видеоролик с сообщением о необходимости обновления видеоплеера.

Вместо обновления устанавливался «троян» Facebook.310, который действовал в Facebook от имени пользователя: устраивал рассылки, ставил «лайки», писал комментарии, открывал доступ к фотоальбому, вступал в группы и т.д.

Вместе с ним устанавливался второй троян-backdoor IRC.Bot.2344, который обеспечивал злоумышленникам внешнее управление компьютером пользователя Facebook, делая зараженный компьютер частью бот-сети, осуществляющей сетевые атаки на сайты коммерческих компаний и государственных структур, платежные системы.

Человек получает звонок отзлоумышленника, который называет себя интернет-провайдером. Звонящий рассказывает, что некоторые компьютеры заражены новым вирусом, который не обнаруживается антивирусом. Этот вирус может уничтожить (повредить) все файлы на компьютере.

Злоумышленник делится информацией, как решить проблему. Затем он просит выполнить некоторые действия.

Человеку неудобно отказать, потому что звонящий лишь предлагает помощь, которая защитит пользователей от вируса. Он готов отплатить, сделав что-нибудь для «доброго человека». Например, ответить на пару вопросов…

6. Самое тривиальное, но тем не менее опаснейший метод социальной инженерии:

Обратная социальная инженерия

«Как такое может произойти? Бред!» – подумаете Вы.

На самом деле лица, обладающие авторитетом в технической или социальной сфере, часто получают идентификаторы, пароли пользователей и другую важную личную информацию просто потому, что никто не сомневается в их порядочности.

Злоумышленник, работающий вместе с жертвой, изменяет на ее компьютере имя файла или перемещает его в другой каталог.

Когда жертва замечает пропажу файла, злоумышленник заявляет, что может все исправить.

Злоумышленник заявляет, что решить проблему можно, только войдя в систему с учетными данными жертвы.

Теперь уже жертва просит злоумышленника войти в систему под ее именем, чтобы попытаться восстановить файл. Злоумышленник «неохотно» соглашается и восстанавливает файл, а по ходу дела крадет идентификатор и пароль жертвы.

З.Ы. не моё, текст написан по многочисленным статьям в интернете.

Антимошенник

3.1K поста 29.8K подписчик

Правила сообщества

* посты об очередном фишинговом сайте

* скриншоты фишинговых сообщений

* переписки с мошенниками

* номера телефонов мошенников

* фото фальшивых квитанций ЖКХ

* фото попрошаек и «работников СНИЛС»

* «нигерийские письма» и прочие баяны

* видео без описания

Подобные посты могут быть добавлены на усмотрение администрации сообщества.

1. Нарушения базовых правил Пикабу.

2. Посты не по тематике сообщества, а также недоказанные случаи мошенничества (в случае обвинения какого-либо лица или организации).

4. Пошаговые, излишне подробные мошеннические схемы и инструкции к осуществлению преступной деятельности.

5. Мотивация к мошенничеству, пожелания и советы «как делать правильно».

6. Флуд, флейм и оскорбления пользователей, в т.ч. провокации спора, распространение сведений, порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

7. Бессодержательное, трудночитаемое и в целом некачественное оформление постов. При наличии подтверждений в комментариях, пост может быть вынесен в общую ленту.

В зависимости от степени нарушения может последовать:

А. Вынос поста в общую ленту (п.1, 2, 3, 5, 7 правил сообщества)

Б. Удаление поста (п.1, п.4 правил сообщества)

В. Занесение пользователя в игнор-лист сообщества (п.6 правил сообщества, а также при систематических нарушениях остальных пунктов)

Просьбы о разбане и жалобы на модерацию принимает администратор сообщества. Жалобы на администратора принимает @SupportCommunity и общество Пикабу.

Страна непуганых идиотов

Живу в Германии, работаю в IT. На днях в нашей конторе ушла налево зарплата одного сотрудника. Хакеры, взломы, использование неизвестных уязвимостей? Не-а. Социальная инженерия, простая до безобразия.

Кто-то с почты на Hotmail написал нашему HR, представился именем этого сотрудника и попросил в связи со сменой банка изменить счет для перечисления зарплаты (это ок, зарплатных карт тут не бывает, сотрудник дает работодателю реквизиты личного счета). HR не смутило ни письмо с левой (а не рабочей) почты, ни отсутствие электронной подписи, ни дикие ашыпки явно указывающие на гуглопереводчик, ни неправильное написание имени. Он пожурил «сотрудника» за некорректно составленное обращение, попросил в следующий раз так не делать и поменял реквизиты во внутренней системе, на основании которой бухгалтерия перевела деньги.

Вскрылось все это только через несколько дней, когда настоящий сотрудник стал выяснять, где его зарплата. Откатывать платеж было уже поздно. Теперь этим занимается полиция, а HR ищет новую работу. Вангую, что счет оформлен на бомжа Ганса, деньги давно ушли так что концов не найти, а Hotmail отдаст полиции IP-адрес прокси в Зимбабве.

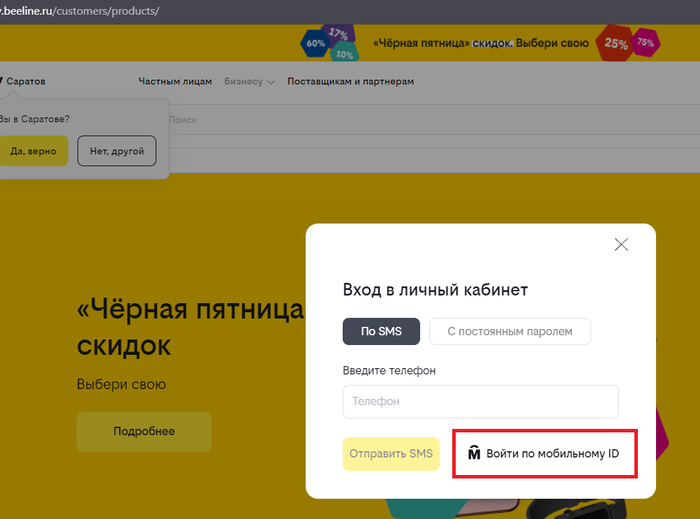

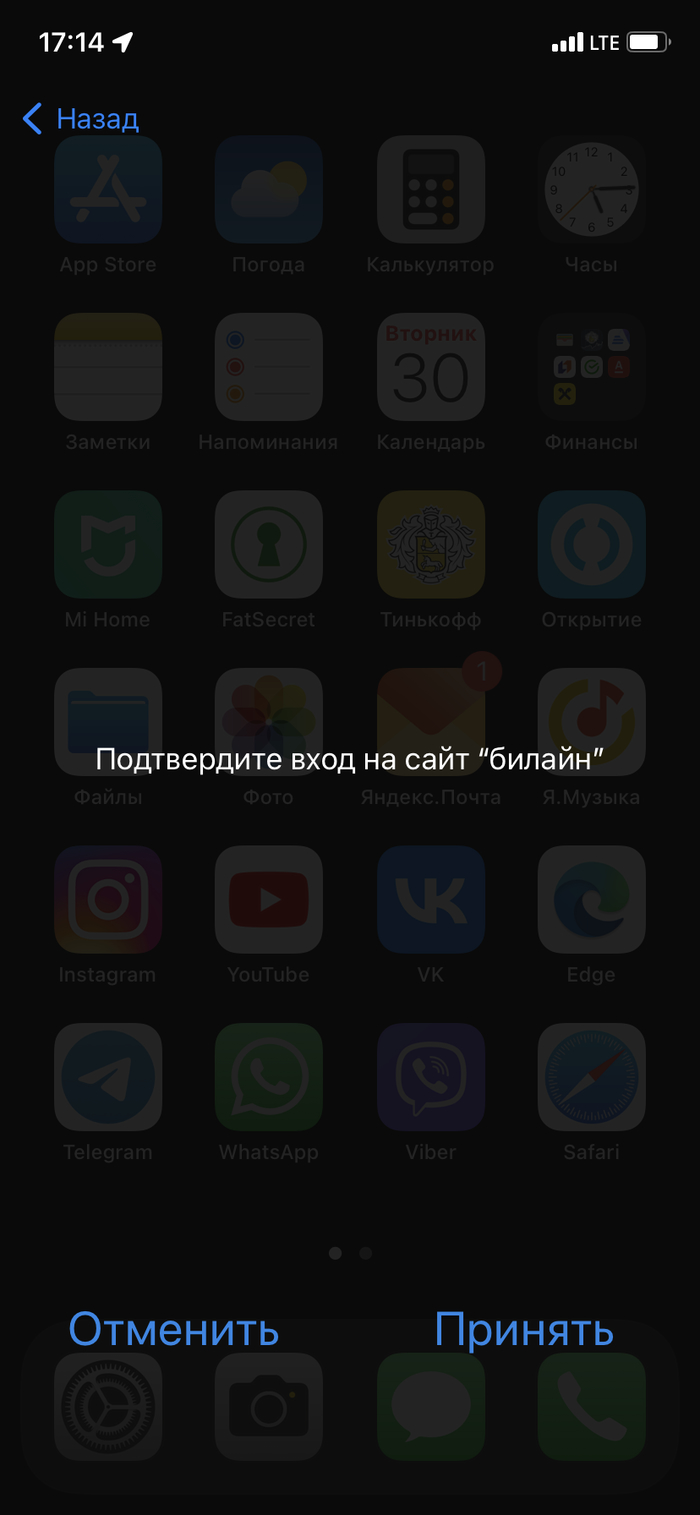

Дыра в безопасности билайн

UPD: может быть это и ФИЧА, а не дыра. Но по одному нажатию «принять» входить в личный кабинет это уж слишком. Сообщение приходит не как пуш, а во весь экран, легко случайно нажать. А модель сяоми black shark 1 сама нажимает «принять».

Электронная подпись: как обходиться без бумаги и при этом не отдать все свои активы мошенникам?

Электронная подпись появилась в России еще в прошлом веке, когда компьютеры были большими, а интернет был по диал-апу. С тех пор применение усиленной электронной подписи (ЭП) расширяется. Её регистрируют как крупные организации, так и совсем небольшие ИП.

После начала пандемии коронавируса случился настоящий бум получений ЭП, ведь иначе бизнес бы встал. В результате за 2020 год было выдано почти вдвое больше сертификатов ЭП, чем в 2019-м. Разберемся, что такое ЭП, почему она так привлекательна для мошенников и как защитить ее от злоумышленников.

ЧТО ТАКОЕ ЭЛЕКТРОННАЯ ПОДПИСЬ?

В этом материале мы говорим об усиленной электронной подписи – идентификаторе человека при дистанционном обмене информацией, имеющем юридическую силу.

Бывает еще простая электронная подпись, подтверждающая, что документ отправил конкретный пользователь. Ее можно сделать с помощью обычных офисных программ, но уровень ее защищенности таков, что всерьез ее воспринимать сложно. Однако простые подписи используются широко. Например, ими незаметно для клиента заверяются все операции по банковским картам. Простая подпись может быть доказательством в арбитражном суде.

Чтобы ввести электронный документооборот, требовался инструмент, одновременно достаточно защищенный, чтобы ему можно было доверять, и достаточно простой, чтобы им мог пользоваться обычный пользователь ПК. Так появилась усиленная электронная подпись.

Усиленная ЭП – это реквизит документа, подтверждающий его авторство и отсутствие изменений в данных с момента подписания. Она защищена криптографическими методами, и взломать ее практически невозможно.

Чтобы подписать документ, нужна пара из секретного и открытого ключа.

Когда человек ставит электронную подпись, алгоритм считает контрольную сумму данных и зашифровывает получившееся значение секретным ключом.

Получатель документа с помощью парного открытого ключа узнаёт, кем именно был подписан документ и проверяет совпадение контрольной суммы. Если после подписи в документе хотя бы переставят запятую или удалят пробел, она будет уже другой. Значит, подпись недействительна.

Из всех ЭП юридической силой собственноручной подписи обладает только усиленная квалифицированная. Чтобы получить ее, нужно, чтобы соответствующий открытый ключ был подписан секретным ключом УЦ.Открытый ключ с метаданными владельца и подписью УЦ и называется сертификатом электронной подписи.

Неквалифицированная подпись используется в основном в деловой среде. Ее может выдать любой удостоверяющий центр (УЦ), в том числе и внутренний УЦ предприятия. Сообщение с неквалифицированной электронной подписью может (по предварительной договоренности сторон и в специально предусмотренных законом случаях) быть приравнено к бумажному документу, подписанному собственноручно.

Квалифицированная подпись по закону считается официальным документом. Она позволяет удаленно работать с налоговой инспекцией, присылать документы в суд – делать все то же, для чего нужна собственноручная подпись. Она подтверждается сертификатом от аккредитованного удостоверяющего центра.

С помощью сотрудников Музея криптографии, который скоро откроется в Москве, мы смогли составить хронологию использования ЭП в России.

1994 – в России принят первый стандарт электронной подписи – ГОСТ Р 34.10-94 (сейчас действуют национальный стандарт ГОСТ Р 34.10-2012 и межгосударственный ГОСТ 34.10-2018)

2002 – вступил в силу первый закон, призванный регулировать использование ЭП – 1-ФЗ «Об электронной цифровой подписи». Он содержал слишком серьезные требования к ЭП и сильно ограничивал возможности по применению электронных документов.

2011 – вышел закон 63-ФЗ «Об электронной подписи», значительно облегчающий ее применение. Это создало основу для перехода к безбумажному документообороту.

2018 – ЭП стала использоваться на портале «Госуслуги»

2019 – появление облачной подписи, которую можно оформить удаленно.

2020 – ключи ЭП можно получать через МФЦ.

2020 – ЭП активно используется в банках для защиты переводов.

Электронная подпись стала по-настоящему доступна. Но так ли это хорошо?

Секретный ключ чужой электронной подписи для мошенников поистине золотой. Имея его, для всего цифрового мира злоумышленник может оставить её настоящего владельца без банковского депозита, бизнеса и единственного жилья.

Самые распространенные преступления с использованием ЭП:

— вывод средств со счетов компании;

— заключение договора дарения или купли-продажи на собственность человека или компании, включая недвижимость и дорогую технику;

— различные манипуляции с организацией: смена руководителя компании, главбуха, других ключевых сотрудников, ограничение доступа организации к госзакупкам и даже ликвидация компании.

Чтобы осознать полный спектр возможностей мошенников, представьте, что вы решили очень сильно навредить собственному материальному положению. Что вы можете для этого сделать? Мошенник с вашим секретным ключом может сделать все то же самое.

Открытый ключ на то и открытый, что давать его можно всем, кому требуется подтвердить вашу электронную подпись. Им можно:

— зашифровать что-то так, что расшифровать сможет только владелец парного секретного ключа;

— проверить подпись, созданную с использованием парного секретного ключа.

Имея доступ к открытому ключу, получить секретный невозможно. Поэтому его можно безопасно предоставлять всем, кому нужно прочитать ваши документы.

УДОСТОВЕРЯЮЩИЙ ЦЕНТР: ЗАЧЕМ ОН НУЖЕН?

На всех сайтах удостоверяющих центров говорится: чтобы получить электронную подпись, нужно получить в УЦ ключевую пару и сертификат. Создается впечатление, что ключевую пару могут сделать только там. Но это а) не так, б) нарушает главное правило работы с ЭП: секретный ключ не должен оказываться в чужих руках. Тем более – в непонятно чьих.

Удостоверяющие центры – это частные организации (порой ИП или вообще частные лица), которые не в полной мере контролируются государством. До 2020 года существовали сотни УЦ, среди которых встречались созданные с мошенническими целями – как раз для кражи секретных ключей. Теперь требования к ним значительно ужесточили, и многие недобросовестные игроки с этого рынка отсеялись. Но все ли? Вряд ли вам хочется проверить это ценой собственной квартиры или бизнеса.

Поэтому если УЦ не аккредитован в Минкомсвязи, с ним можно иметь дело только если:

— это собственный УЦ вашего предприятия;

— он сертифицирует подписи для участия в конкретных мероприятиях (например, в торгах, и тогда УЦ должен иметь аккредитацию не менее чем шести торговых площадок).

Смысл создания аккредитованных УЦ – в дополнительной защите подписи путем сертификации. Сертификат УЦ говорит о том, что его сотрудники удостоверились в том, что конкретный гражданин пришел к ним с паспортом и заявил, что принесенная им ключевая пара принадлежит ему. Для такой идентификации достаточно предоставить в УЦ открытый ключ. Но явиться лично и с паспортом придется. Дистанционные способы подтверждения личности в таком важном деле, как получение сертификата, могут применяться только в исключительных случаях. Если УЦ предлагает такие варианты просто по желанию клиента, возможно, организация настолько же непринципиальна и в других вопросах информационной безопасности.

Кроме выдачи сертификата электронной подписи, УЦ по заявлению владельца может приостановить действие сертификата или отозвать его, и тогда ЭП потеряет силу. Об этом пользователю, имеющему парный открытый ключ, сообщит программа, проверяющая подпись. В сообщении будет сказано: «Подпись верна, сертификат недействителен». Но между тем, как секретный ключ станет кому-либо известен, до тех пор, пока УЦ поместит сертификат открытого ключа в список отозванных, пройдет какое-то время. За этот промежуток злоумышленник вполне может провести операции, которые будут считаться легитимными.

КЕЙС: КАК СДЕЛАТЬ СЕБЕ ЭП

Верный способ защитить секретный ключ от утечек на начальном этапе – сделать на предприятии собственный УЦ. Он не будет аккредитованным, зато вы точно будете знать, кто имеет доступ к настолько важным данным. Приведем кейс от дружественной компании, которая не поленилась немного поработать, и теперь ее руководство спит спокойно. Ну, почти спокойно: инсайдерское в+оздействие (то есть, злой умысел сотрудника) никто не отменял, но это уже другая задача.

Для создания ключевой пары и последующей работы с цифровой подписью мы использовали отдельный компьютер с заведомо «чистой» системой. Мы протестировали несколько систем, и остановились на российском Alt Linux. Для добавления поддержки шифрования и цифровой подписи по ГОСТ в ней оказалось достаточно установить пакет openssl-gost-engine и добавить в начало конфигурационного файла несколько строчек:

В других системах на основе GNU/Linux все тоже заработало, но усилий приложить потребовалось чуть больше. Нам удалось настроить софт для создания ключевой пары под Windows и MacOS, но в этих случаях гораздо острее встает проблема вредоносного ПО, нацеленного на кражу секретного ключа.

После создания ключевых пар мы обратились в аккредитованный УЦ и зарегистрировали их по установленной законом процедуре. Мы предъявили в УЦ открытые ключи и необходимые документы как для физических лиц, так и для организации. Этот этап оказался самым сложным: сотрудники УЦ не сразу поняли, что нам не нужна медвежья услуга по созданию ключевой пары, а достаточно просто подписать уже существующий открытый ключ.

Мы ссылались на ФЗ-63 «Об электронной подписи». В ст. 2 этого закона и во многих других статьях сказано, что сертификат электронной подписи, в том числе квалифицированной, выдает УЦ. Но нет ни слова о том, что УЦ выдает ключевую пару. Сотрудники сначала аргументировали отказ в выдаче сертификата доводами вроде «Ну мы всегда так делали». Но затем они, вероятно, все же почитали закон и посоветовались с юристами. В результате наше законное требование было выполнено, мы успешно избежали навязанной и небезопасной услуги.

С 1 января 2022 года вступят в силу изменения к ФЗ-63, но принципиально поменяется только выбор УЦ, в которых могут получить сертификат руководители предприятий, индивидуальные предприниматели и нотариусы. Список компаний, которые смогут выдать сертификат в таких случаях, будет ограничен УЦ ФНС и организаций, которые налоговая служба сочтет доверенными. Получать ключевую пару именно в них закон по-прежнему не требует.

Как хранить секретный ключ

Ключевую пару можно хранить в специализированном устройстве. Для этого обычно используют рутокен или е-токен. УЦ выдает секретные ключи именно на этих устройствах, но их вполне можно приобрести самостоятельно.

Внешне токен похож на обычную USB-флешку, но внутри содержит не накопитель, а криптопроцессор – устройство, хранящее секретные ключи и осуществляющее внутри себя все необходимые криптопреобразования. Поместить секретные ключи в эти устройства можно, но извлечь их оттуда уже не получится, что обеспечивает дополнительный уровень защиты.

Две главных опасности для секретного ключа – это вредоносное ПО и действия пользователя. Надеяться только на антивирусные программы недостаточно. Важно соблюдать правила:

— не оставлять токен подключенным к компьютеру дольше необходимого;

— не оставлять устройство без присмотра (его нужно всегда иметь при себе или хранить в сейфе);

— ни в коем случае не помещать секретный ключ в облачное хранилище и вообще не использовать для его хранения Интернет.

ЭП: ТЕХНИКА БЕЗОПАСНОСТИ

1. Изучите компьютерную грамотность сами и обучите ей сотрудников или родственников! Антивирусы – это хорошо, но лучшая защита пользователя от кибермошенничества – его собственная голова. Люди, которые могут хотя бы подойти к вашему компьютеру, должны знать, что такое фишинг, как отличить настоящий сайт от подделки и почему нельзя открывать все ссылки подряд.

2. Поддерживайте антивирусную защиту актуальной! Самый распространенный способ «украсть ЭП» (а точнее секретный ключ) на сегодня – зловредные программы, которыми преступники заражают компьютеры.

3. Не используйте токен на компьютере, в защищенности которого вы не уверены.

4. Ключевую пару можно и нужно создать самостоятельно.

5. Не пользуйтесь услугами неаккредитованных удостоверяющих центров, если это не ваш собственный УЦ.

6. Секретный ключ, в том числе содержащий его токен, нельзя передавать никому. Даже родным и близким. Сотрудникам, которые имеют право подписывать документы, сделайте их личные ключи.

7. Паспортные данные и тем более сканы документа должны храниться максимально надежно. Нельзя размещать их в Интернете, даже в якобы безопасных хранилищах. Если при получении какой-либо услуги вместо паспорта допустимо предъявить другой документ, так и поступите. Иначе есть риск обзавестись неучтенной цифровой подписью.

8. Установите пароли на токен и компьютер. Пароль должен иметь достаточную длину и содержать как буквы в разных регистрах, так и цифры со спецсимволами. Еще лучше использовать ключевую фразу (passphrase): это набор слов, разделенных цифрами или спецсимволами. Например, 1k*СпОc0бОв/=\zaS4itit`+token|_|. Его придется выучить наизусть. Записанный на бумажке, даже самый сложный пароль теряет смысл. Достаточно один раз забыть такой листок на столе – и в лучшем случае просто придется заказывать новую подпись.

9. Не храните незащищенный секретный ключ на жестком диске компьютера.

10. Если вы – руководитель, и у ваших подчиненных есть ЭП, дающая право подписывать документы от имени предприятия, при увольнении сотрудника отзывайте его подпись даже раньше, чем он получит расчет.