Что значит сетевая атака

Классификация и способы борьбы с сетевыми атаками

Все понимают, что общество современных людей просто не может без информационных технологий, которые настолько плотно вошли в нашу жизнь, что без них не происходят ни одни бизнес-процессы, не работают производства и офисы. Для развлечения человек также идет в интернет, ведь там можно посмотреть фильм, поиграть в онлайн-игру, почитать книгу и так далее.

Одной из главных задач интернета и интернет-специалистов является обеспечение его безопасности, потому что в противном случае данные всех людей будут в свободном доступе. Опасным процессом в интернет-сети является сетевая атака. Сразу же возникают очевидные вопросы: что такое сетевые атаки, какие атаки бывают на сетевом уровне, какова классификация сетевых атак.

Определение

Сетевая атака — это определенное действие, осуществляемое с целью получения контроля над любой локальной или удаленной вычислительной системой или компьютером. Атака может также предполагать повышение прав аккаунта в определенной сети, дестабилизацию этой сети, а также получение личных данных людей, являющихся пользователями ВС.

Классификация

На данный момент есть множество видов атак, которые различаются:

По характеру воздействия на сеть

По характеру воздействия на сеть можно выделить активные и пассивные варианты. Пассивный тип не оказывает прямого воздействия на работу системы, но может нарушить ее безопасность. Такой тип сложно обнаружить, ведь он не оказывает сильного влияния на ВС. В качестве пассивного примера можно привести прослушку.

Активное воздействие предполагает прямое воздействие на сеть, включающее ограничение ее работоспособности, изменение настроек. Его главное отличие от первого типа в том, что он предполагает свое обнаружение и оставляет после себя следы. Пассивное воздействие такого себе не позволяет.

По цели

Целью могут быть нарушение функционирования, целостности или конфиденциальности ЛСВ. Главной целью любых атак является получение доступа к закрытой информации путем ее перехвата или искажения. Первый вариант подразумевает получение доступа без возможности изменения. Второй, соответственно, с возможностью.

Важно! Эта категоризация является прямой проекцией трех основных видов угроз: отказа от своевременного обслуживания, раскрытия информации и нарушения целостности.

По наличию обратной связи с атакуемым объектом

Классификация предполагает наличие обратной связи и ее отсутствие, когда атака имеет однонаправленный вид. Атакующий субъект производит обмен данными с атакуемым и между ними появляется обратная связь, которая позволяет субъекту иметь актуальную информацию о состоянии объекта. Атаки без обратной связи проводятся тогда, когда не нужно реагировать на изменение состояния объекта.

По условию начала осуществления воздействия

Условие атаки может быть разным. Среди основных: по запросу от объекта, по наступлению определенного действия на стороне объекта, атака без условия. Соответственно безусловная атака производится в любой момент времени. Доступ по запросу предполагает ожидание определенного типа запроса от атакуемого объекта.

По расположению субъекта атаки относительно атакуемого объекта

Эта категория предполагает межсегментное и внутрисегментное расположение. Первый тип означает, что объект и субъект находятся в разных сегментах сети, а второй — в одном сегменте. Под сегментом обычно понимают физически объединенные хосты (компьютеры)

По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие

Среди моделей можно выделить:

Важно! Придумана такая система Международной организацией по стандартизации. Она описывает строение и взаимодействие систем открытого типа.

Краткое описание

Ниже будет представлен список некоторых конкретных видов атак с их описанием:

Технологии обнаружения и алгоритмы действий при борьбе

IT-технологии и устройства развиваются настолько быстрыми темпами, что механизмы защиты, которые являются статичными, не всегда могут должным образом защитить сеть и данные. Специально для этого разрабатываются динамические методы защиты, которые способны оперативно обнаруживать и нейтрализовывать угрозы. По своей сути такой механизм работает по принципу оценки подозрительности действий процесса или службы в сети.

Алгоритм действия направлен на идентификацию и реагирование на подозрительные объекты и осуществляемую ими деятельность, которая может быть направлена на ресурсы сети и вычислительных машин.

Методы защиты

Способы предполагают определенные действия, направленные на защиту целостности и конфиденциальности данных:

Существует много разновидностей сетевых атак. Меры по их предотвращению компьютерный специалист должен принимать заранее. В противном случае возможна утечка личных данных и нарушение целостности сети.

Что значит сетевая атака

Kaspersky Endpoint Security защищает ваш компьютер от сетевых атак.

Сетевая атака – это вторжение в операционную систему удаленного компьютера. Злоумышленники предпринимают сетевые атаки, чтобы захватить управление над операционной системой, привести ее к отказу в обслуживании или получить доступ к защищенной информации. Для этого злоумышленники выполняют прямые атаки, такие как сканирование портов, или используют вредоносные программы, установленные на атакуемом компьютере.

Сетевые атаки можно условно разделить на следующие типы:

Существуют следующие основные типы DoS-атак:

Этот вид сетевых атак применяется в случаях, когда злоумышленнику нужно получить конфиденциальные данные с удаленного компьютера (например, номера банковских карт или пароли), либо использовать удаленный компьютер в своих целях (например, атаковать с этого компьютера другие компьютеры) без ведома пользователя.

Откроется окно настройки программы.

Вы также можете включить Защиту от сетевых атак в Центре защиты. Выключение защиты или компонентов защиты значительно повышает риск заражения компьютера, поэтому информация о выключении защиты отображается в Центре защиты.

Важно! Если вы выключили Защиту от сетевых атак, то после перезапуска Kaspersky Endpoint Security или перезагрузки операционной системы компонент не включится автоматически. Вам потребуется включить Защиту от сетевых атак вручную.

При обнаружении опасной сетевой активности Kaspersky Endpoint Security автоматически добавляет IP-адрес атакующего компьютера в список заблокированных компьютеров, если этот компьютер не добавлен в список доверенных компьютеров.

Откроется окно настройки программы.

Откроется окно со списком доверенных компьютеров и списком заблокированных компьютеров.

Откроется окно подтверждения.

Kaspersky Endpoint Security разблокирует IP-адрес.

Kaspersky Endpoint Security разблокирует IP-адрес и добавит его в список доверенных компьютеров.

Вы можете создать и изменить список доверенных компьютеров. Kaspersky Endpoint Security не блокирует IP-адреса этих компьютеров автоматически при обнаружении исходящей с них опасной сетевой активности.

Откроется окно настройки программы.

Откроется окно со списком доверенных компьютеров и списком заблокированных компьютеров.

При обнаружении сетевой атаки Kaspersky Endpoint Security сохраняет информацию о ней в отчете.

Примечание. Если компонент Защита от сетевых атак завершил работу с ошибкой, вы можете просмотреть отчет и попробовать перезапустить компонент. Если вам не удается решить проблему, обратитесь в Службу технической поддержки.

Вы можете посмотреть сводную статистику по защите от сетевых атак (количество заблокированных компьютеров, количество зарегистрированных событий с момента последнего запуска компонента) в Центре защиты, нажав на кнопку Подробнее в правой части главного окна программы.

Что значит сетевая атака

Порядок действий при обнаружении сетевых атак.

1. Классификация сетевых атак

1.1. Снифферы пакетов

Сниффер пакетов представляет собой прикладную программу, которая использует сетевую карту, работающую в режиме promiscuous mode (в этом режиме все пакеты, полученные по физическим каналам, сетевой адаптер отправляет приложению для обработки). При этом сниффер перехватывает все сетевые пакеты, которые передаются через определенный домен.

IP-спуфинг происходит, когда хакер, находящийся внутри системы или вне ее выдает себя за санкционированного пользователя. Это можно сделать двумя способами. Во-первых, хакер может воспользоваться IP-адресом, находящимся в пределах диапазона санкционированных IP-адресов, или авторизованным внешним адресом, которому разрешается доступ к определенным сетевым ресурсам. Атаки IP-спуфинга часто являются отправной точкой для прочих атак. Классический пример — атака DoS, которая начинается с чужого адреса, скрывающего истинную личность хакера.

Обычно IP-спуфинг ограничивается вставкой ложной информации или вредоносных команд в обычный поток данных, передаваемых между клиентским и серверным приложением или по каналу связи между одноранговыми устройствами. Для двусторонней связи хакер должен изменить все таблицы маршрутизации, чтобы направить трафик на ложный IP-адрес. Некоторые хакеры, однако, даже не пытаются получить ответ от приложений. Если главная задача состоит в получении от системы важного файла, ответы приложений не имеют значения.

Если же хакеру удается поменять таблицы маршрутизации и направить трафик на ложный IP-адрес, хакер получит все пакеты и сможет отвечать на них так, будто он является санкционированным пользователем.

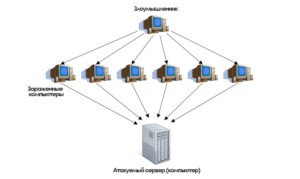

1.3. Отказ в обслуживании (Denial of Service — DoS)

DoS является наиболее известной формой хакерских атак. Против атак такого типа труднее всего создать стопроцентную защиту.

Наиболее известные разновидности DoS:

Атаки DoS отличаются от атак других типов. Они не нацелены на получение доступа к сети или на получение из этой сети какой-либо информации. Атака DoS делает сеть недоступной для обычного использования за счет превышения допустимых пределов функционирования сети, операционной системы или приложения.

В случае использования некоторых серверных приложений (таких как Web-сервер или FTP-сервер) атаки DoS могут заключаться в том, чтобы занять все соединения, доступные для этих приложений и держать их в занятом состоянии, не допуская обслуживания обычных пользователей. В ходе атак DoS могут использоваться обычные Интернет-протоколы, такие как TCP и ICMP (Internet Control Message Protocol). Большинство атак DoS опирается не на программные ошибки или бреши в системе безопасности, а на общие слабости системной архитектуры. Некоторые атаки сводят к нулю производительность сети, переполняя ее нежелательными и ненужными пакетами или сообщая ложную информацию о текущем состоянии сетевых ресурсов. Этот тип атак трудно предотвратить, так как для этого требуется координация действий с провайдером. Если трафик, предназначенный для переполнения вашей сети, не остановить у провайдера, то на входе в сеть вы это сделать уже невозможно, потому что вся полоса пропускания будет занята. Когда атака этого типа проводится одновременно через множество устройств, атака является распределенной DoS (DDoS — distributed DoS).

1.4. Парольные атаки

Хакеры могут проводить парольные атаки с помощью целого ряда методов, таких как простой перебор (brute force attack), троянский конь, IP-спуфинг и сниффинг пакетов. Хотя логин и пароль часто можно получить при помощи IP-спуфинга и снифинга пакетов, хакеры часто пытаются подобрать пароль и логин, используя для этого многочисленные попытки доступа. Такой подход носит название простого перебора (brute force attack). Часто для такой атаки используется специальная программа, которая пытается получить доступ к ресурсу общего пользования (например, к серверу). Если в результате хакер получает доступ к ресурсам, он получает его на правах обычного пользователя, пароль которого был подобран. Если этот пользователь имеет значительные привилегии доступа, хакер может создать для себя «проход» для будущего доступа, который будет действовать даже если пользователь изменит свой пароль и логин.

Еще одна проблема возникает, когда пользователи применяют один и тот же (пусть даже очень хороший) пароль для доступа ко многим системам: корпоративной, персональной и системам Интернет. Поскольку устойчивость пароля равна устойчивости самого слабого хоста, хакер, узнавший пароль через этот хост, получает доступ ко всем остальным системам, где используется тот же пароль.

1.5. Атаки типа Man-in-the-Middle

Для атаки типа Man-in-the-Middle хакеру нужен доступ к пакетам, передаваемым по сети. Такой доступ ко всем пакетам, передаваемым от провайдера в любую другую сеть, может, к примеру, получить сотрудник этого провайдера. Для атак этого типа часто используются снифферы пакетов, транспортные протоколы и протоколы маршрутизации. Атаки проводятся с целью кражи информации, перехвата текущей сессии и получения доступа к частным сетевым ресурсам, для анализа трафика и получения информации о сети и ее пользователях, для проведения атак типа DoS, искажения передаваемых данных и ввода несанкционированной информации в сетевые сессии.

1.6. Атаки на уровне приложений

Атаки на уровне приложений могут проводиться несколькими способами. Самый распространенный из них состоит в использовании слабостей серверного программного обеспечения (sendmail, HTTP, FTP). Используя эти слабости, хакеры могут получить доступ к компьютеру от имени пользователя, работающего с приложением (обычно это бывает не простой пользователь, а привилегированный администратор с правами системного доступа). Сведения об атаках на уровне приложений широко публикуются, чтобы дать возможность администраторам исправить проблему с помощью коррекционных модулей (патчей). Главная проблема с атаками на уровне приложений состоит в том, что они часто пользуются портами, которым разрешен проход через межсетевой экран. К примеру, хакер, эксплуатирующий известную слабость Web-сервера, часто использует в ходе атаки ТСР порт 80. Поскольку Web-сервер предоставляет пользователям Web-страницы, межсетевой экран должен предоставлять доступ к этому порту. С точки зрения межсетевого экрана, атака рассматривается как стандартный трафик для порта 80.

1.7. Сетевая разведка

Сетевой разведкой называется сбор информации о сети с помощью общедоступных данных и приложений. При подготовке атаки против какой-либо сети хакер, как правило, пытается получить о ней как можно больше информации. Сетевая разведка проводится в форме запросов DNS, эхо-тестирования (ping sweep) и сканирования портов. Запросы DNS помогают понять, кто владеет тем или иным доменом и какие адреса этому домену присвоены. Эхо-тестирование (ping sweep) адресов, раскрытых с помощью DNS, позволяет увидеть, какие хосты реально работают в данной среде. Получив список хостов, хакер использует средства сканирования портов, чтобы составить полный список услуг, поддерживаемых этими хостами. И, наконец, хакер анализирует характеристики приложений, работающих на хостах. В результате добывается информация, которую можно использовать для взлома.

1.8. Злоупотребление доверием

Этот тип действий не является «атакой» или «штурмом». Он представляет собой злонамеренное использование отношений доверия, существующих в сети. Примером является система, установленная с внешней стороны межсетевого экрана, имеющая отношения доверия с системой, установленной с его внутренней стороны. В случае взлома внешней системы, хакер может использовать отношения доверия для проникновения в систему, защищенную межсетевым экраном.

1.9. Переадресация портов

Переадресация портов представляет собой разновидность злоупотребления доверием, когда взломанный хост используется для передачи через межсетевой экран трафика, который в противном случае был бы обязательно отбракован. Примером приложения, которое может предоставить такой доступ, является netcat.

1.10. Несанкционированный доступ

Несанкционированный доступ не может считаться отдельным типом атаки. Большинство сетевых атак проводятся ради получения несанкционированного доступа. Чтобы подобрать логин telnet, хакер должен сначала получить подсказку telnet на своей системе. После подключения к порту telnet на экране появляется сообщение «authorization required to use this resource» (для пользования этим ресурсов нужна авторизация). Если после этого хакер продолжит попытки доступа, они будут считаться «несанкционированными». Источник таких атак может находиться как внутри сети, так и снаружи.

1.11. Вирусы и приложения типа «троянский конь»

Рабочие станции клиентов очень уязвимы для вирусов и троянских коней. «Троянский конь» — это не программная вставка, а настоящая программа, которая выглядит как полезное приложение, а на деле выполняет вредную роль.

2. Методы противодействия сетевым атакам

2.1. Смягчить угрозу сниффинга пакетов можно с помощью следующих средств:

2.2. Угрозу спуфинга можно ослабить (но не устранить) с помощью следующих мер:

2.2.3. Наиболее эффективный метод борьбы с IP-спуфингом тот же, что и в случае со сниффингом пакетов: необходимо сделать атаку абсолютно неэффективной. IP-спуфинг может функционировать только при условии, что аутентификация происходит на базе IP-адресов. Поэтому внедрение дополнительных методов аутентификации делает этот вид атак бесполезными. Лучшим видом дополнительной аутентификации является криптографическая. Если она невозможна, хорошие результаты может дать двухфакторная аутентификация с использованием одноразовых паролей.

2.3. Угроза атак типа DoS может снижаться следующими способами:

2.3.3. Ограничение объема трафика (traffic rate limiting) – договор с провайдером (ISP) об ограничении объем трафика. Этот тип фильтрации позволяет ограничить объем некритического трафика, проходящего сети. Обычным примером является ограничение объемов трафика ICMP, который используется только для диагностических целей. Атаки (D) DoS часто используют ICMP.

2.3.4. Блокирование IP адресов – после анализа DoS атаки и выявления диапазона IP адресов, с которых осуществляется атака, обратиться к провайдеру для их блокировки.

2.4. Парольных атак можно избежать, если не пользоваться паролями в текстовой форме. Одноразовые пароли и/или криптографическая аутентификация могут практически свести на нет угрозу таких атак. Не все приложения, хосты и устройства поддерживают указанные выше методы аутентификации.

2.5. Эффективно бороться с атаками типа Man-in-the-Middle можно только с помощью криптографии. Если хакер перехватит данные зашифрованной сессии, у него на экране появится не перехваченное сообщение, а бессмысленный набор символов. Заметим, что, если хакер получит информацию о криптографической сессии (например, ключ сессии), это может сделать возможной атаку Man-in-the-Middle даже в зашифрованной среде.

2.6. Полностью исключить атаки на уровне приложений невозможно. Хакеры постоянно открывают и публикуют в Интернете все новые уязвимые места прикладных программ. Самое главное — хорошее системное администрирование.

Меры, которые можно предпринять, чтобы снизить уязвимость для атак этого типа:

2.7. Полностью избавиться от сетевой разведки невозможно. Если отключить эхо ICMP и эхо-ответ на периферийных маршрутизаторах, вы избавитесь от эхо-тестирования, но потеряете данные, необходимые для диагностики сетевых сбоев. Кроме того, сканировать порты можно и без предварительного эхо-тестирования. Просто этой займет больше времени, так как сканировать придется и несуществующие IP-адреса. Системы IDS на уровне сети и хостов обычно хорошо справляются с задачей уведомления администратора о ведущейся сетевой разведке, что позволяет лучше подготовиться к предстоящей атаке и оповестить провайдера (ISP), в сети которого установлена система, проявляющая чрезмерное любопытство.

2.8. Риск злоупотребления доверием можно снизить за счет более жесткого контроля уровней доверия в пределах своей сети. Системы, расположенные с внешней стороны межсетевого экрана, никогда не должны пользоваться абсолютным доверием со стороны защищенных экраном систем. Отношения доверия должны ограничиваться определенными протоколами и, по возможности, аутентифицироваться не только по IP-адресам, но и по другим параметрам.

2.9. Основным способом борьбы с переадресацией портов является использование надежных моделей доверия (см. п. 2.8). Кроме того, помешать хакеру установить на хосте свои программные средства может хост-система IDS (HIDS).

2.10. Способы борьбы с несанкционированным доступом достаточно просты. Главным здесь является сокращение или полная ликвидация возможностей хакера по получению доступа к системе с помощью несанкционированного протокола. В качестве примера можно рассмотреть недопущение хакерского доступа к порту telnet на сервере, который предоставляет Web-услуги внешним пользователям. Не имея доступа к этому порту, хакер не сможет его атаковать. Что же касается межсетевого экрана, то его основной задачей является предотвращение самых простых попыток несанкционированного доступа.

2.11. Борьба с вирусами и «троянскими конями» ведется с помощью эффективного антивирусного программного обеспечения, работающего на пользовательском уровне и на уровне сети. Антивирусные средства обнаруживают большинство вирусов и «троянских коней» и пресекают их распространение.

3. Алгоритм действий при обнаружении сетевых атак

3.1. Большая часть сетевых атак блокируется автоматически установленными средствами защиты информации (межсетевые экраны, средства доверенной загрузки, сетевые маршрутизаторы, антивирусные средства и т.п.).

3.2. К атакам, требующим вмешательства персонала для их блокировки или снижения тяжести последствий относятся атаки типа DoS.

3.2.1. Выявление DoS атаки осуществляется путем анализа сетевого трафика. Начало атаки характеризуется «забиванием» каналов связи с помощью ресурсоемких пакетов с поддельными адресами. Подобная атака на сайт интернет-банкинга усложняет доступ легитимных пользователей и веб-ресурс может стать недоступным.

3.2.2. В случае выявления атаки системный администратор выполняет следующие действия:

3.3. DoS атака, как правило, используется для маскировки успешно проведенной атаки на ресурсы клиента с целью затруднить ее обнаружение. Поэтому при выявлении DoS атаки необходимо провести анализ последних транзакций с целью выявления необычных операций, осуществить (при возможности) их блокировку, связаться с клиентами по альтернативному каналу для подтверждения проведенных транзакций.

3.4. В случае получения от клиента информации о несанкционированных действиях осуществляется фиксация всех имеющихся доказательств, проводится внутреннее расследование и подается заявление в правоохранительные органы.

Скачать ZIP файл (24151)

Пригодились документы — поставь «лайк» или поддержи сайт материально:

Что значит сетевая атака

Kaspersky Internet Security защищает ваш компьютер от сетевых атак.

Сетевая атака – это вторжение в операционную систему удаленного компьютера. Злоумышленники предпринимают сетевые атаки, чтобы захватить управление над операционной системой, привести ее к отказу в обслуживании или получить доступ к защищенной информации. Для этого злоумышленники выполняют прямые атаки, такие как сканирование портов, или используют вредоносные программы, установленные на атакуемом компьютере.

Сетевые атаки можно условно разделить на следующие типы:

Существуют следующие основные типы DoS-атак:

Этот вид сетевых атак применяется в случаях, когда злоумышленнику нужно получить конфиденциальные данные с удаленного компьютера (например, номера банковских карт или пароли), либо использовать удаленный компьютер в своих целях (например, атаковать с этого компьютера другие компьютеры) без ведома пользователя.

Откроется окно настройки программы.

Вы также можете включить Защиту от сетевых атак в Центре защиты. Выключение защиты или компонентов защиты значительно повышает риск заражения компьютера, поэтому информация о выключении защиты отображается в Центре защиты.

Важно! Если вы выключили защиту от сетевых атак, то после перезапуска Kaspersky Internet Security или перезагрузки операционной системы она не включится автоматически. Вам потребуется включить ее вручную.

При обнаружении опасной сетевой активности Kaspersky Internet Security автоматически добавляет IP-адрес атакующего компьютера в список заблокированных компьютеров, если этот компьютер не добавлен в список доверенных компьютеров.

Откроется окно настройки программы.

Откроется окно со списком доверенных компьютеров и списком заблокированных компьютеров.

Откроется окно подтверждения.

Kaspersky Internet Security разблокирует IP-адрес.

Kaspersky Internet Security разблокирует IP-адрес и добавит его в список доверенных компьютеров.

Вы можете сформировать список доверенных компьютеров. Kaspersky Internet Security не блокирует IP-адреса этих компьютеров автоматически при обнаружении исходящей с них опасной сетевой активности.

Откроется окно настройки программы.

Откроется окно со списком доверенных компьютеров и списком заблокированных компьютеров.

При обнаружении сетевой атаки Kaspersky Internet Security сохраняет информацию о ней в отчете.

Примечание. Если компонент Защита от сетевых атак завершил работу с ошибкой, вы можете просмотреть отчет и попробовать перезапустить компонент. Если вам не удается решить проблему, обратитесь в Службу технической поддержки.

Сводную статистику защиты от сетевых атак (количество заблокированных компьютеров, количество зарегистрированных событий с момента последнего запуска компонента) вы можете просмотреть в Центре защиты, нажав на кнопку Подробнее в правой части главного окна программы.