Что значит оконечное шифрование

Сквозное (оконечное) шифрование

Рубрика: Информационные технологии

Дата публикации: 07.02.2019 2019-02-07

Статья просмотрена: 571 раз

Библиографическое описание:

Шуваев, В. В. Сквозное (оконечное) шифрование / В. В. Шуваев. — Текст : непосредственный // Молодой ученый. — 2019. — № 6 (244). — С. 6-9. — URL: https://moluch.ru/archive/244/56348/ (дата обращения: 09.12.2021).

В последние годы термин сквозное шифрование достаточно популярен, но большинство пользователей не знают принцип работы данного вида шифрования. Сегодня сквозное шифрование является частью нашей повседневной цифровой жизни и отличным механизмом безопасности, который защищает ваши конфиденциальные и личные данные в интернете, такие как номер вашей кредитной карты во время транзакции или ваш телефонный звонок, который может прослушиваться.

Сейчас глобальные проблемы конфиденциальности личной информации людей раскрыты — хакеры пытаются украсть вашу информацию на каждом углу, а правительства шпионят за частной жизнью своих граждан: интернет-звонками, VoIP и приложениями для обмена мгновенными сообщениями с использованием сквозного шифрования. WhatsApp начал применять сквозное шифрование для безопасности более чем миллиарда пользователей вслед за такими приложениями, как Threema и Telegram.

Шифрование

Прежде чем перейти к «сквозной» части, сначала рассмотрим, что такое обычное шифрование. Борьба за безопасность данных и конфиденциальность в интернете — это битва, которая ведется на многих фронтах всякий раз, когда вы отправляете личные данные на другой компьютер или сервер в интернете, что вы делаете много раз в день.

После того, как вы отправляете пакеты данных вашего голосового вызова, чата, электронной почты или номера кредитной карты через джунгли интернета, вы не имеете никакого контроля над тем, кто получит доступ к вашим данным. Такова природа интернета и этим страдают большинство бесплатных сервисов, в том числе Voice over IP. Ваши данные и голосовые пакеты проходят через множество неизвестных серверов, маршрутизаторов и устройств, где любой хакер, Большой Брат или агент спецслужб может перехватить их. Как тогда защитить ваши данные? Шифрование — лучшее средство.

Шифрование включает в себя превращение ваших данных в зашифрованную форму, так что любая сторона, перехватывающая их, не сможет прочитать и понять их, кроме получателя, которому они предназначены. Когда он достигает этого законного получателя, зашифрованные данные изменяются обратно в исходную форму и снова становятся читаемыми и понятными. Последний процесс называется расшифровкой.

Незашифрованные данные называются обычным текстом; зашифрованные данные называются зашифрованным текстом; компьютерный механизм, который работает c данными для шифрования, называется алгоритмом шифрования — это программное обеспечение, которое работает над данными для их шифрования. Ключ шифрования используется вместе с алгоритмом для шифрования открытого текста таким образом, что требуется правильный ключ вместе с алгоритмом для расшифровки данных. Таким образом, доступ к исходным данным может получить только обладатель ключа. Обратите внимание, что ключ – это очень длинная строка символов, которую вам не нужно запоминать, поскольку программное обеспечение сделает все за вас.

Шифрование (до цифровой эры – криптография) использовалось за тысячелетия до нашего времени. Древние египтяне усложняли свои иероглифы, чтобы помешать чужакам узнать свои тайны. Современное и научное шифрование пришло в Средние века с арабским математиком Аль-Кинди, который написал первую книгу по этому вопросу. Большой шаг вперед шифрование сделало во время Второй мировой войны с машиной Enigma и во многих случаях помогло значительно продвинуться в войне.

Теперь самые первые приложения для обмена мгновенными сообщениями и вызова, поставляемые со сквозным шифрованием, поступают из Германии, где люди особенно обеспокоены своей конфиденциальностью (Threema и Telegram). На самом деле, это, возможно, усугубилось скандалом с телефонными звонками канцлера Германии Ангелы Меркель, прослушиваемыми США. Кроме того, Ян Кум, соучредитель WhatsApp, упомянул о своем советском детстве и всех театральных шпионажах, участвующих в качестве одного из стимулов его стремления обеспечить конфиденциальность с помощью шифрования в своем приложении, которое разработчики тем не менее внедрили достаточно поздно.

Симметричное иасимметричное шифрование

Не обращайте внимания на сложные формулировки. Я просто хочу осветить разницу между двумя версиями простой концепции. Ниже приведен пример, иллюстрирующий работу шифрования.

Стив хочет отправить Джону личное сообщение. Сообщение передается через алгоритм шифрования и с помощью ключа шифруется. В то время как алгоритм доступен всем, кто хочет знать, что говорится в сообщении, ключ является секретом между Стивом и Джоном. Если хакер сумеет перехватить сообщение в зашифрованном виде, он не сможет расшифровать его обратно в исходное сообщение, если у него не будет ключа, которого у него нет.

Это называется симметричным шифрованием, в котором один и тот же ключ используется для шифрования и дешифрования с обеих сторон. Это создает опасность, поскольку обе законные стороны должны иметь ключ, который необходимо отправить с одной стороны на другую, тем самым подвергая риску разоблачение ключа. Поэтому данный метод эффективен не во всех случаях.

Асимметричное шифрование является решением. Для каждой стороны используются два типа ключей: один открытый ключ и один закрытый ключ, то есть у каждой стороны есть открытый ключ и закрытый ключ. Открытые ключи доступны обеим сторонам и любому другому лицу, так как обе стороны совместно используют свои открытые ключи до обмена данными. Стив использует открытый ключ Джона для шифрования сообщения, которое теперь может быть расшифровано только с помощью открытого и закрытого ключа Джона.

Этот закрытый ключ доступен только Джону и никому другому, даже отправителю. Этот ключ – единственный элемент, который делает невозможным для любой другой стороны расшифровать сообщение.

Сквозное (оконечное) шифрование

Сквозное шифрование работает, как описано выше, в реализации асимметричного шифрования. Как следует из названия, сквозное шифрование защищает данные таким образом, что они могут быть прочитаны только на двух концах, отправителем и получателем. Никто другой не может прочитать зашифрованные данные, включая хакеров, правительства и даже сервер, через который проходят данные.

Сквозное шифрование по своей сути подразумевает много важных вещей. Рассмотрим двух пользователей WhatsApp, которые обмениваются мгновенными сообщениями или звонят через Интернет. Их данные проходят через сервер WhatsApp при переходе от одного пользователя к другому. Для многих других услуг, которые предлагают шифрование, данные шифруются во время передачи, но защищены только от внешних злоумышленников, таких как хакеры. Сервис может перехватывать данные на своих серверах и использовать их. Потенциально они могут передавать данные третьим лицам или правоохранительным органам. Сквозное шифрование сохраняет данные в зашифрованном виде, без какой-либо возможности расшифровки, даже на сервере. Правоохранительные органы и правительства также относятся к числу тех, кто не может получить доступ к данным даже с разрешения. Теоретически, никто не может расшифровать сообщения, кроме сторон участвующих в переписке.

Как использовать сквозное шифрование

Например, браузер, в котором Вы читаете данный текст, оснащен сквозными инструментами шифрования, и они начинают работать, когда вы участвуете в онлайн-деятельности, которая требует защиты ваших данных во время передачи. Рассмотрим, что происходит, когда вы покупаете что-то в интернете с помощью кредитной карты. Ваш компьютер должен отправить номер кредитной карты продавцу на другом конце света. Сквозное шифрование гарантирует, что только вы и компьютер продавца могут получить доступ к конфиденциальному номеру.

Secure Socket Layer (SSL), или его последняя обновленная версия Transport Layer Security (TLS), является стандартом шифрования для интернета. Когда вы входите на сайт, который предлагает шифрование ваших данных-обычно это сайты, которые обрабатывают вашу личную информацию, такую как личные данные, пароли, номера кредитных карт и т. д. — есть знаки, указывающие на безопасность.

В адресной строке URL-адрес начинается с https: / / вместо http://, что означает безопасность. Вы также увидите изображение где-нибудь на странице с логотипом замка. При нажатии на это изображение открывается всплывающее окно, подтверждающее подлинность сайта. Такие компании, как Symantec, предоставляют веб-сайтам цифровые сертификаты для шифрования.

Голосовые вызовы и другие данные также защищены с помощью сквозного шифрования со многими приложениями и службами. Вы получаете выгоду от конфиденциальности шифрования только с помощью этих приложений для общения.

Приведенное выше описание сквозного шифрования упрощено и теоретически иллюстрирует основополагающий принцип, но на практике это намного сложнее.

Как общаться в Telegram безопасно и конфиденциально

Рассказываем, почему в Telegram надо обязательно использовать «секретные» чаты и как правильно настроить безопасность и приватность.

Недавно принадлежащий Facebook мессенджер WhatsApp изменил политику конфиденциальности пользовательских данных. Многим пользователям такой шаг не понравился — и это привело к бегству части из них из WhatsApp в другие мессенджеры, в том числе в Telegram. Судя по всему, именно этот «исход» помог Telegram всего за несколько дней набрать 25 миллионов новых пользователей — суммарная аудитория мессенджера теперь составляет более 500 миллионов пользователей.

Самое время рассказать о том, как нужно действовать, чтобы общение в Telegram было действительно безопасным и приватным.

Самое главное: сквозное шифрование в Telegram по умолчанию не используется

Первое, что нужно знать о Telegram: в «облачных» чатах — так Telegram называет стандартный тип чатов, которые используются по умолчанию, — не применяется сквозное шифрование. Что такое сквозное шифрование и почему оно важно для безопасности переписки — можно прочитать тут.

Если кратко, то это означает, что Telegram имеет доступ не только к метаданным (кому вы писали, когда писали и как много), как WhatsApp, но и ко всему содержимому переписки пользователей в стандартных чатах, используемых мессенджером по умолчанию. На данный момент, согласно политике конфиденциальности Telegram, эти данные не используются для рекламы. Но, как мы уже знаем по опыту, политика может измениться.

Как включить сквозное шифрование в Telegram: «секретные» чаты

При этом сквозное шифрование в Telegram есть — просто его нужно включать отдельно. Поэтому, если вы дорожите конфиденциальностью своих данных, надо не забывать использовать чаты, в которых сквозное шифрование включено, — Telegram называет их «секретными» чатами.

В «секретных» чатах и текст сообщений, и картинки, и видео, и все остальные файлы передаются с использованием сквозного шифрования. Ключ для расшифровки есть только у собеседников — поэтому Telegram не может получить доступ к этим данным.

Более того, содержимое «секретных» чатов не хранится на серверах Telegram. «Секретные» чаты хранятся только на устройствах участников переписки — как следствие, к ним нельзя получить доступ с другого устройства, плюс они исчезают при выходе из Telegram и при удалении приложения.

Секретные чаты доступны в приложениях для iOS, Android и macOS. В веб-версии и в приложении для Windows «секретные» чаты не поддерживаются, потому что эти версии не могут обеспечить безопасное хранение переписки на устройстве. Так что использовать Telegram для конфиденциальных разговоров на компьютере с Windows или Linux нежелательно.

Как создать «секретный» чат в Telegram

В текущих версиях приложений Telegram опция создания «секретного» чата спрятана довольно глубоко, и ее не так-то легко обнаружить — особенно начинающему пользователю мессенджера.

Чтобы создать «секретный» чат, необходимо открыть профиль вашего собеседника, нажать кнопку с тремя точками (иногда у нее есть подпись Еще, а иногда подписи нет) и выбрать Начать секретный чат.

Как создать «секретный» чат в Telegram

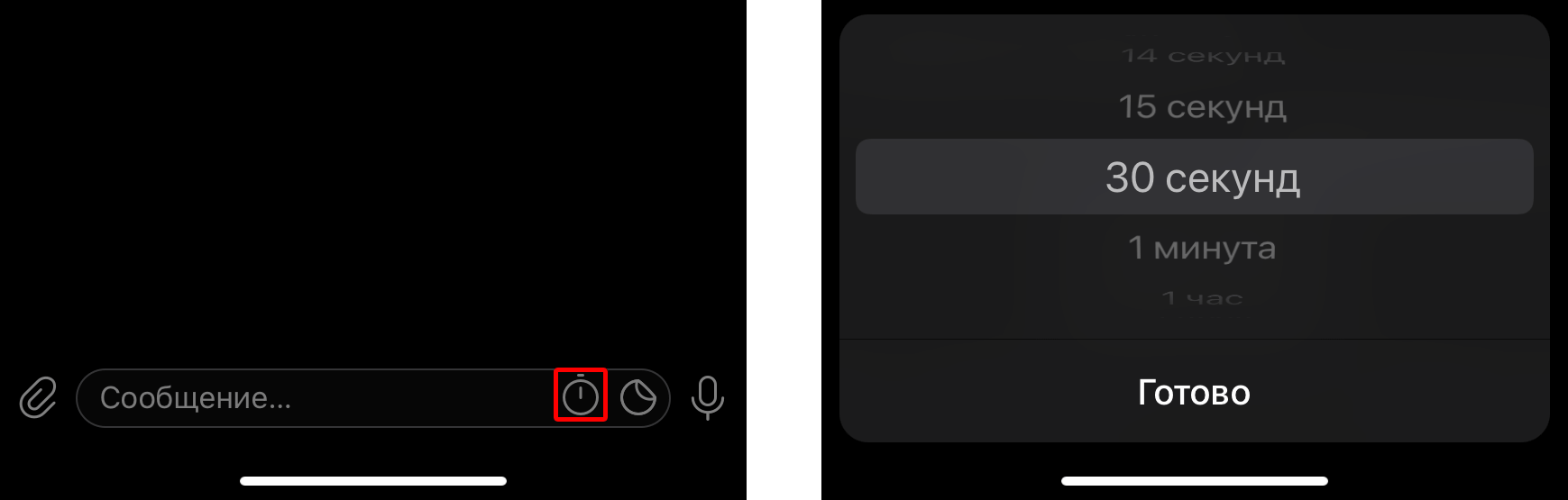

После этого откроется чат, сообщения в котором будут зашифрованы сквозным шифрованием (поначалу в окне чата даже будет об этом специально написано). Также можно установить время, по истечении которого ваши сообщения будут автоматически удаляться: для этого надо кликнуть на значок часов в панели ввода сообщения.

Как установить автоматическое уничтожение сообщений в Telegram по таймеру

Разумеется, автоматическое удаление сообщений не помешает вашему собеседнику сделать скриншоты, но в таком случае в чате появится сообщение об этом. Правда, есть исключение: если скриншот сделал пользователь на macOS, то уведомление об этом не придет.

Что еще полезно знать о Telegram: секретных чатов с одним и тем же собеседником может быть несколько. А вот групповые чаты «секретными» быть не могут, — в отличие от WhatsApp, в котором все чаты по умолчанию используют сквозное шифрование.

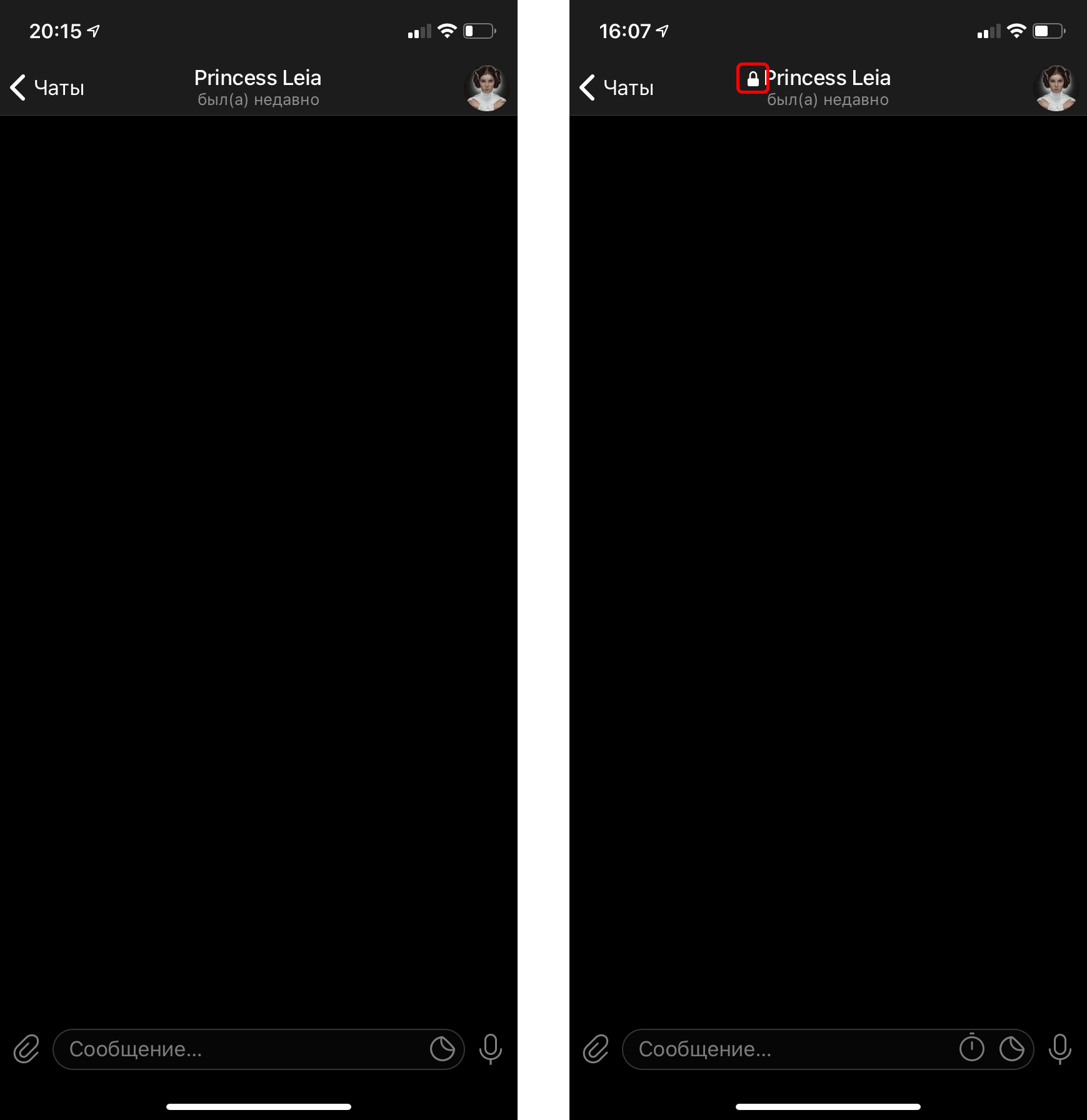

Как внутри чата понять, включено ли сквозное шифрование: иконка с замочком

Поскольку в Telegram есть два типа чатов — обычные «облачные» и «секретные», в которых включено сквозное шифрование, в некоторых случаях бывает важно вовремя понять, в каком из них вы общаетесь. Если в переписке есть какие-то очень важные данные, то лучше бы этому чату быть «секретным», верно?

К сожалению, внутри «секретные» и «облачные» чаты выглядят практически идентично, различаясь буквально несколькими деталями. Чтобы убедиться в том, что сквозное шифрование включено, поищите значок замочка рядом с именем или номером телефона вашего собеседника. Если замочек есть, то это «секретный» чат. Если замочка нет, то сквозное шифрование не включено — и лучше создать новый чат.

Как понять, что вы находитесь в «секретном» чате: ищите замочек вверху экрана

Также можно кликнуть по иконке вашего собеседника — если в чате используется сквозное шифрование, то в самом низу открывшегося окна отобразится строчка Ключ шифрования.

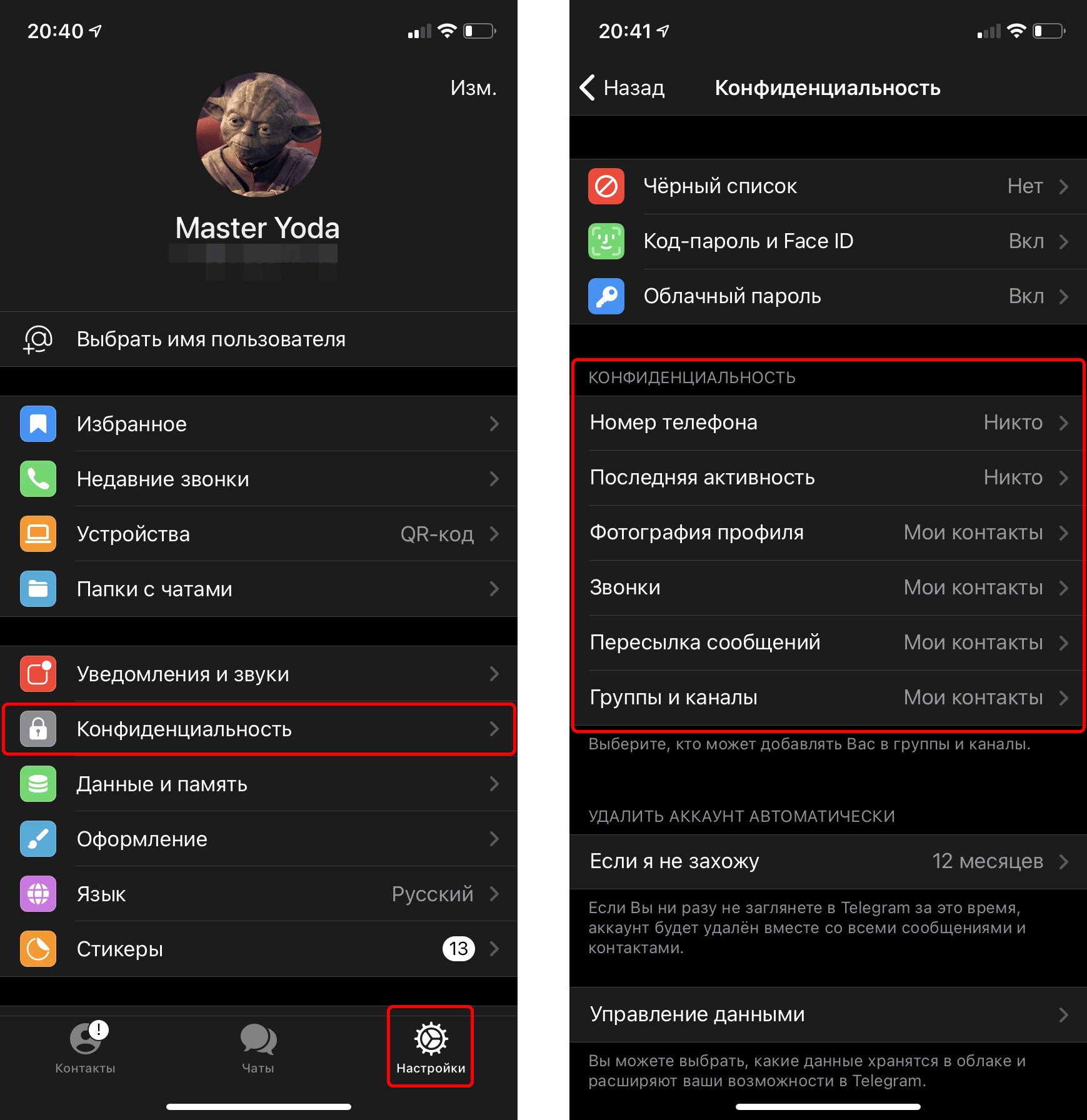

Как настроить безопасность и приватность в приложении Telegram

Также не помешает правильно настроить безопасность и конфиденциальность в приложении. Для этого нажмите кнопку Настройки в правом нижнем углу экрана и выберите пункт Конфиденциальность.

Настройки безопасности в Telegram

Первым делом следует позаботиться, чтобы кто-нибудь не прочитал вашу переписку в тот момент, когда вы случайно оставили разблокированное устройство без присмотра. Для этого на открывшейся вкладке выберите пункт Код-пароль, нажмите Включить код-пароль, придумайте пин-код, который вы не забудете, задайте его и подтвердите.

После этого выберите пункт Автоблокировка и установите какое-нибудь небольшое значение — одну минуту или пять. Если ваше устройство поддерживает вход по отпечатку пальца или по распознаванию лица — можете включить здесь же соответствующую опцию.

Как правильно настроить безопасность в Telegram

Дальше стоит обезопасить аккаунт от угона с помощью двухфакторной аутентификации. Поскольку первичным способом подтверждения входа в аккаунт в Telegram служит одноразовый код в SMS, то в качестве второго фактора мессенджер предлагает задать пароль.

Для этого на вкладке Конфиденциальность выберите Двухэтапная аутентификация (в Android) или Облачный пароль (в iOS) и установите какую-нибудь надежную комбинацию. Важно помнить, что вводить этот пароль вы будете нечасто, поэтому его очень легко забыть. Так что лучше сохранить его в каком-нибудь надежном месте — например, в менеджере паролей.

Что будет, если вы забудете этот облачный пароль? Вам придется сбросить аккаунт. По сути это означает, что вы отправите заявку на полное удаление аккаунта, после чего придется подождать семь дней. Через неделю учетная запись удалится (со всеми контактами, «облачными» чатами и подписками на каналы), и вы сможете завести новый, совершенно пустой аккаунт на тот же номер телефона.

Настройки конфиденциальности в Telegram

Чтобы не делиться лишней информацией со всеми 500 миллионами пользователей Telegram, стоит настроить приватность профиля. Для этого пройдитесь по пунктам настроек Конфиденциальность и поменяйте установленные значения — по умолчанию все эти данные и возможности доступны всем желающим. Мы рекомендуем вот такие настройки:

Как правильно настроить конфиденциальность в Telegram

Безопасность Telegram для самых осторожных

Вышеприведенных советов должно хватить для большинства пользователей, но для наиболее осторожных у нас есть еще несколько рекомендаций:

Ну и, конечно же, не забывайте о том, что даже самый безопасный в мире мессенджер становится беззащитным, если к вашему устройству кто-то получит доступ — физический или удаленный.

Поэтому обязательно блокируйте все свои устройства пин-кодом, вовремя обновляйте все установленные на них программы и операционную систему, а также защищайте их от вредоносного ПО надежным антивирусом.

О каком оконечном шифровании все говорят? (мессенджеры)

Большинство современных сервисов ради безопасности исключают работу с незашифрованным соединением. Особенно активно в этой области работает Гугл, который к лету 2018 года собирается специальным значком «награждать» сайты, у который не стоит сертификат HTTPS.Тема шифрования непосредственно связана с криптовалютами. Но в свете последних событий (ситуация с Телеграм и заявление Вконтакте), все чаще пользователи интересуются спецификой сквозного шифрования (оно же оконечное, end-to-end).Как мы понимаем из контекста, оконечное шифрование необходимо для защиты собственных персональных данных. Без дополнительной защиты файлы из облака, почта и личные документы будут запросто просмотрены злоумышленником или иной заинтересованной стороной.

Что такое оконечное шифрование

Это ситуация, когда две стороны передают друг другу сообщения, и только они имеют доступ к этой информации. Третья сторона не может расшифровать эти данные, поскольку ключи шифрования хранятся на устройствах лиц в диалоге. Таким образом, нельзя дать какой-то один ключ от всей системы, для каждого пользователя он уникален. End-to-end позволяет переносить информацию через разные сервисы, не волнуясь за ее безопасность. Только получатель сможет расшифровать сообщение, ему адресованное.

Сквозное шифрование может использоваться по-разному. Одним из примеров является прямое подключение покупателей и продавцов к электронной платежной системе или производству. Это происходит, когда одна компания предоставляет услугу другой, что управляет продажами, отслеживанием заказов и доставкой товара.

Другим примером E2E-шифрования является участие третьей стороны в работе. Компании часто стремятся быть ведущим поставщиком всех услуг от начала до конца. Единый поставщик комплексных услуг часто бывает в технологической отрасли. Решения по шифрованию возникают, когда поставщик услуг отвечает за покупку, установку, внедрение, обслуживание и взаимодействие с пользователем.

Самое популярное — почта, мессенджеры и чаты.

Мессенджеры со сквозным шифрованием E2E

Signal Private Messenger

Signal Private Messenger получил поддержку от Эдварда Сноудена и занял видное место среди самых безопасных приложений для обмена сообщениями. Он использует расширенное сквозное шифрование для защиты всех сообщений.

Signal Private Messenger бесплатен и довольно прост в использовании,поставляется с открытым исходным кодом: эксперты могут оценить код приложения на наличие каких-либо багов.

Также в приложении зашифрованные голосовые вызовы, групповые чаты, передача мультимедиа, архив, а сообщения могут самоуничтожаться через определенное время.

Подходит для Android и iOS, Chrome.

Telegram — стойкий борец за шифрование данных

Telegram соединяет людей по всему миру через уникальную сеть дата-центров. Известно, что он обеспечивает такую безопасность, которая никогда не дает доступа третьим лицам к вашим данным. Когда пользователь включает функцию «секретные чаты», сообщения могут автоматически самоуничтожаться на всех задействованных устройствах. Кроме того, можно установить опцию для самоуничтожения аккаунта в течение установленного времени.

Приложение несет в себе все необходимые функции, такие как отправка медиафайлов, видео, документов любого типа, а также дает возможность настроить ботов для конкретных задач.

Существует для Android и iOS, десктопа и в web-версии.

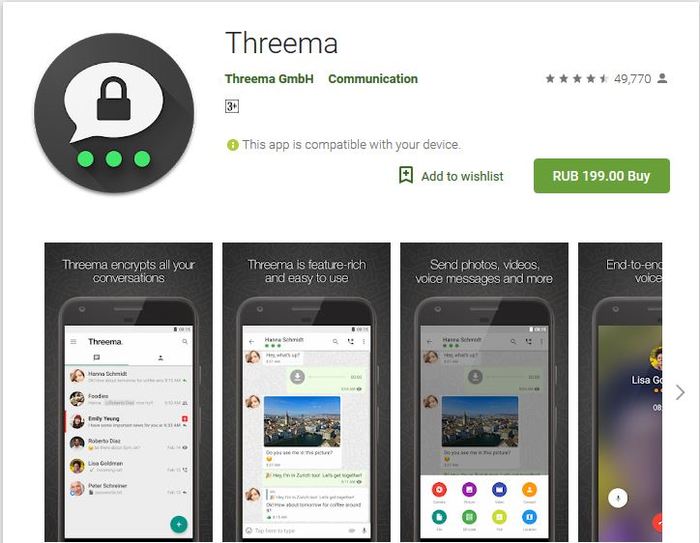

Threema является одним из надежных приложений обмена сообщениями для Android, iOS и Windows phone. Приложение является платным (2,99 доллара).

Приложение не запрашивает адрес электронной почты или номер телефона при регистрации. Вместо этого предоставляет уникальный идентификатор Threema. В дополнение к текстовым сообщениям, Threema обеспечивает end-to-end шифрование для голосовых вызовов, групповых чатов, файлов и даже статусов. Сообщения, отправленные из приложения, немедленно удаляются с серверов после их доставки.

Threema использует сеть с открытым исходным кодом и Криптографическую библиотеку (NaCl) для защиты связи.

WhatsApp предоставляет шифрование

WhatsApp является одним из самых популярных и безопасных приложений для обмена сообщениями: ему доверяют более 1 миллиарда пользователей. В 2014 году приложение сотрудничало с Open Whisper Systems, чтобы интегрировать тот же протокол для чата, что и в Signal. Думаю, лишних слов здесь не нужно, вы и так знакомы с этим мессенджером с защитой сквозным шифрованием

Wickr Me — еще одно впечатляющее приложение для передачи зашифрованных сообщений на Android и iOS. Он шифрует каждое сообщение с помощью расширенного сквозного шифрования. Вы можете отправлять самоуничтожающиеся сообщения, фотографии, видео и голосовые сообщения другим пользователям Wickr.

Приложение ввело функцию «Шредер», которая безвозвратно удаляет все ваши чаты и общий медиа-контент. Вы можете установить таймер для сообщений. Wickr не требует номера телефона или адреса электронной почты при регистрации и не хранит никаких метаданных, связанных с вашим общением в нем.

Также приложение является полностью бесплатным для использования, и он не отображает никаких объявлений.

Приложение ранее было известно как Cyber-Dust. Все разговоры высоко зашифрованы, Dust не хранит сообщения в постоянном хранилище. Вы можете настроить сообщения на удаление сразу после того, как получатель их прочитает.

Приложение отключило возможность делать скриншоты сообщений. Он автоматически обнаруживает и уведомляет вас, если кто-то делает скриншот — это делает его одним из самых безопасных приложений обмена сообщениями. Кроме того, Dust также является социальной сетью: позволяет пожписываться, отправлять и получать текстовые сообщения, стикеры, ссылки, видео и многое другое.

Доступно бесплатно для iOS и Android.

Ранее было известно как SMS Secure. Приложение использует Axolotl для обеспечения оконечного шифрования между пользователями мессенджера. Если у другой стороны не установлено приложение, вы все равно можете общаться с получателем сообщений, как по SMS.

Silence работает как обычное SMS-приложение, поэтому не требует подключения к серверу или интернету на телефоне. Вам не нужно регистрироваться, платить. Также приложение поставляется с открытым исходным кодом.

Помимо вышеупомянутых безопасных текстовых приложений, есть еще несколько. Facebook Messenger и Imessage от Apple тоже обеспечивают шифрование, но они столкнулись с властями. Тем не менее, многие мессенджеры вводят end-to-end шифрование, чтобы быть конкурентоспособными, так как пользователь выбирает безопасность личных данных.

Информационная безопасность

1.2K постов 22.8K подписчика

Правила сообщества

Обязательно к прочтению для авторов:

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.

Автор, что ты хотел сказать этим графоманством?

Все разговоры высоко зашифрованы

Что значит это выражение?

Почему-то не упомянули Riot, у него тоже есть оконечное шифрование.

шифруй-нешифруй, а полностью доверять можно только опенсорсным приложениям.

Позвольте указать вам на то что это очередная тупая рекламная херня

и предлажить вам удалить ссыль на сей рекламный высер

ТС, а причем тут криптовалюты, упоминаемые в первом абзаце? Если уж пишешь пост про шифрование мессенджеров, то либо пиши нормально, либо не пиши совсем. Можешь еще поставить теги «ересь» и «ахинея»

Создатель интернета задумал новый проект. Это будет нечто.

Тим Бернерс-Ли, считающийся одним из «отцов» современного интернета, собирается запустить новый проект. Он трудится над ним вместе с командой единомышленников уже более девяти месяцев.

Проект называется Solid, а его цель — постепенное создание децентрализованной сети, которая должна уничтожить монополию крупных интернет-компаний. На основе Solid разработчики смогут создавать приложения, работающие в связке, но независимо друг от друга и от всей платформы.

Одной из самых главных проблем современного интернета Бернерс-Ли считает утрату пользователями контроля над своими личными данными. Отличие платформы Solid от нынешнего интернета заключается в том, что пользователю будет предоставлен полный контроль над всеми его данными в любых приложениях. Благодаря этому, человек может удалиться из любых сервисов, не оставив в них ничего.

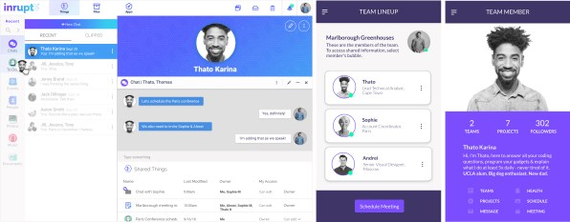

Бернерс-Ли продемонстрировал изданию Fast Company скриншоты одного из приложений, созданных на базе Solid. Это гибрид почтового клиента, облачного хранилища, мессенджера, музыкального сервиса и менеджера задач. Он создал это приложение для собственного пользования, но готов в скором времени поделиться им с другими людьми.

Бернерс-Ли также работает над децентрализованной версией голосового ассистента Alexa, этот проект называется Charlie. В отличие от Alexa, Charlie предоставляет пользователям возможность хранить свои собственные данные и не зависеть от информации из интернета.

Тим Бернерс-Ли является главой Консорциума Всемирной паутины. В марте 2019 года он опубликовал открытое письмо, посвящённое 28-летию с момента запуска интернета. В нём он рассказал, что, по его мнению, крупные интернет-компании монополизировали рынок и не дают развиваться небольшим проектам. Он также выразил надежду на то, что пользователи осознают, что именно от них зависит, каким будет интернет и интернет-сервисы в будущем. Пользователи формируют спрос на различные услуги и вправе не принимать те условия, с которыми они не согласны, делая выбор в пользу сервисов, которые прислушиваются к их желаниям и учитывают их интересы.

До недавнего времени Бернерс-Ли работал в Массачусетском технологическом институте, а теперь он трудится в собственной компании Inrupt. Помимо него в этом проекте задействовано ещё несколько людей, хорошо известных в ИТ-индустрии, а также программисты-волонтёры. Бернерс-Ли собирается привлечь финансирование от инвесторов, и хотя заработок его не особо интересует, платформа Solid может оказать сильное влияние на рынок и пошатнуть позиции компаний, которые стоят миллиарды долларов.

Как вскрывают пароли представители правоохранительных органов

Хакеры, мошенники, работники IT-безопасности, следственные органы и спецслужбы — все они при определенных обстоятельствах могут попытаться добраться до информации, защищенной с помощью паролей. И если инструменты, которыми пользуются хакеры и спецслужбы, в целом практически совпадают, то подход к задаче отличается кардинальным образом. За исключением единичных дел, на раскрытие которых могут быть брошены огромные силы, эксперт работает в рамках жестких ограничений как по ресурсам, так и по времени, которое он может потратить на взлом пароля. Какие подходы используют правоохранительные органы и чем они отличаются от работы хакеров — тема сегодняшнего материала.

Добрым словом и пистолетом

Разумеется, в первую очередь представители органов безопасности действуют методом убеждения. «Ты не выйдешь отсюда, пока не разблокируешь телефон», — говорят они задержанному, положив перед ним документ, где английским по белому написано, что «предъявитель сего имеет право досмотреть содержимое мобильных устройств» задержанного. Вот только о том, что задержанный обязан собственный телефон разблокировать, в документе ни слова. Что совершенно не мешает органам безопасности беззастенчиво пользоваться правом, которого у них нет.

Трудно в такое поверить? На самом деле не очень: последний такой случай произошел буквально на днях. Американский гражданин Сидд Бикканнавар (Sidd Bikkannavar), работающий в NASA, был задержан на границе при въезде в страну; именно «словом и пистолетом» его убедили разблокировать корпоративный смартфон.

Впрочем, подобные меры можно применять не всегда и не ко всем. Мелкого мошенника, брачного афериста или просто любителя накачать музыки «про запас» без внятных доказательств в тюрьму не запрешь, равно как и серьезного преступника с деньгами и адвокатами. Данные приходится расшифровывать, а пароли — вскрывать. И если в делах, связанных с тяжкими преступлениями и угрозой национальной безопасности (терроризм), руки у экспертов развязаны, а ограничений (финансовых и технических) практически нет, то в остальных 99,9% случаев эксперт жестко ограничен как доступными вычислительными возможностями лаборатории, так и временными рамками.

А как с этим обстоят дела в России? На границе устройства разблокировать пока не заставляют, но… процитирую эксперта, который занимается извлечением информации с телефонов и компьютеров задержанных: «Самый действенный способ узнать пароль — это звонок следователю».

Что можно сделать за 45 минут? А за два дня?

Фильмы не всегда врут. На одной из выставок ко мне подошел человек, в котором я сразу опознал начальника полицейского участка: большой, лысый и чернокожий. Информация с жетона подтвердила первое впечатление. «У меня в участке штук двести этих… айфонов, — с ходу начал посетитель. — Что вы можете сделать за 45 минут?» С такой постановкой вопроса мне раньше сталкиваться не приходилось. Впрочем, на тот момент (три года назад) еще были популярны устройства без сканера отпечатков, Secure Enclave только-только появился, а с установкой jailbreak проблем, как правило, не возникало. Но вопрос занозой засел у меня в голове. Действительно, а что можно сделать за 45 минут? Прогресс идет, защита усложняется, а времени у полиции больше не становится.

В самых незначительных делах, когда телефон или компьютер пользователя конфискуются «на всякий случай» (например, задержали за мелкое хулиганство), у следствия не будет ни времени, ни сил, ни зачастую работников высокой квалификации для вскрытия пароля. Не удалось разблокировать телефон за 45 минут? Обратимся к уликам, собранным более традиционным образом. Если за каждое зашифрованное устройство каждого мелкого хулигана биться до последнего, ресурсов не хватит ни на что другое.

В более серьезных случаях, когда конфискуется в том числе и компьютер подозреваемого, следствие может приложить и более серьезные усилия. Опять же, от страны, от тяжести преступления, от важности именно цифровых улик будет зависеть и количество ресурсов, которые можно затратить на взлом.

В разговорах с полицейскими разных стран чаще всего возникала цифра «два дня», при этом подразумевалось, что задача ложится на существующий кластер из пары десятков компьютеров. Два дня на вскрытие паролей, которыми защищены, к примеру, криптоконтейнеры BitLocker или документы в формате Office 2013, — не слишком ли мало? Оказывается, нет.

Как они это делают

Инструменты для взлома паролей у полиции были изначально, но полноценно применять их научились не так давно. К примеру, полицию всегда интересовали пароли, которые можно извлечь из компьютера подозреваемого, — но извлекали их сначала вручную, потом — при помощи единичных утилит, которые могли, например, получить только пароль от ICQ или только пароль к учетным записям в Outlook. Но в последние несколько лет в полиции пришли к использованию инструментов «всё в одном», которые сканируют жесткий диск и Registry устройства и сохраняют в файл все найденные пароли.

Во многих случаях полиция пользуется услугами частных криминалистических лабораторий — это касается как рутины, так и громких дел (толстый намек на процесс в Сан-Бернардино). А вот «частники» готовы воспользоваться самыми «хакерскими» методами: если оригинальные данные не изменяются, а следов вмешательства не остается, то способ, которым был добыт нужный пароль, значения не имеет, — в суде эксперт может сослаться на коммерческую тайну и отказаться раскрывать технические детали взлома.

Иногда действовать требуется быстро: вопрос не в ресурсах, вопрос во времени. Так, в 2007 году в лабораторию поступил запрос: пропал 16-летний подросток. Родители обратились в (тогда еще) милицию, которая и пришла в лабораторию с ноутбуком пропавшего. Ноутбук защищен паролем. Было понятно, что нескольких месяцев на перебор паролей нет. Пошла работа по цепочке. Снят образ диска, параллельно запущена атака на пароль в Windows. Запущен поиск паролей на диске. В результате в Elcomsoft Internet Password Breaker был найден пароль к почте. Больше ничего интересного на компьютере не оказалось. Ничего, что могло бы помочь в поисках, в почте не было, но через почтовый ящик удалось сбросить пароль к ICQ, а там обнаружилась переписка с друзьями, из которой стало понятно, в какой город и к кому «пропал» подросток. Закончилось благополучно.

Однако далеко не всегда у историй хороший конец. Несколько лет назад в лабораторию обратился французский частный следователь. Его помощи попросила полиция: пропал известный спортсмен. Полетел в Монако, дальше следы теряются. В распоряжении следствия оказался компьютер спортсмена. Проанализировав содержимое диска, на компьютере обнаружили iTunes и панель управления iCloud. Стало понятно, что у спортсмена iPhone. Попробовали получить доступ к iCloud: пароль неизвестен, но маркер аутентификации (вытащили из iCloud Control Panel) сработал. Увы, как это часто бывает, в облачной резервной копии не оказалось никаких намеков на местонахождение «пропажи», а сама резервная копия была создана чуть ли не полтора месяца назад. Внимательный анализ содержимого позволил обнаружить пароль от почты — он был сохранен в заметках (тот самый «желтый стикер» с паролем, чтобы не забыть). Зашли в почту, нашли бронь отеля. Полиция подхватилась… Увы, история закончилась плохо: спортсмена нашли мертвым.

Но вернемся к нашим двум дням для взлома. Что можно сделать за это время?

Насколько (бес)полезны стойкие пароли

Не сомневаюсь, ты много раз слышал советы, как выбирать «стойкий» пароль. Минимальная длина, буквы и цифры, специальные символы… А так ли это важно на самом деле? И поможет ли длинный пароль защитить твои зашифрованные тома и документы? Давай проверим!

Для начала — немного теории. Нет, мы не будем в очередной раз повторять мантру о длинных и сложных паролях и даже не будем советовать пользоваться паролехранилками. Просто рассмотрим две картинки:

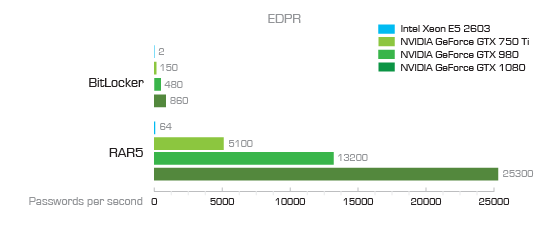

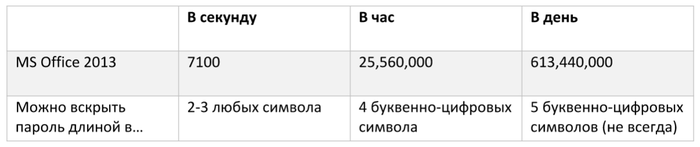

Скорость перебора паролей с использованием видеокарты: вот BitLocker и RAR5

а вот Microsoft Office, Open Office и IBM Notes

Как видим, скорость перебора для томов BitLocker — всего 860 паролей в секунду при использовании аппаратного ускорителя на основе Nvidia GTS 1080 (к слову, это действительно быстро). Для документов Microsoft Office 2013 цифра повыше, 7100 паролей в секунду. Что это означает на практике? Примерно вот это:

Таким образом, на очень быстром компьютере с аппаратным ускорителем пароль, состоящий из пяти букв и цифр, будет взломан за день. Если в том же пятизначном пароле затешется хотя бы один специальный символ (знак препинания, #$%^ и подобное), ломать его придется уже две-три недели. Но пять знаков — мало! Средняя длина пароля сегодня — восемь символов, а это уже далеко за пределами вычислительных возможностей даже самых мощных кластеров в распоряжении полицейских.

Тем не менее большинство паролей все-таки вскрывается, и именно за два дня или даже быстрее, причем вне зависимости от длины и сложности. Как так? Неужели полицейские, как в фильмах, узнают имя собачки подозреваемого и год рождения его дочери? Нет, все гораздо проще и эффективнее, если говорить не о каждом отдельном случае, а о статистических показателях. А с точки зрения статистики гораздо выгоднее использовать подходы, которые работают в «большинстве» случаев, даже если они не дадут результата в конкретном деле.

Сколько у тебя паролей?

Я подсчитал: у меня 83 уникальных пароля. Насколько они на самом деле уникальны — разговор отдельный; пока просто запомним, что у меня их 83. А вот у среднего пользователя уникальных паролей гораздо меньше. По данным опросов, у среднего англоязычного пользователя 27 учетных записей в онлайновых сервисах. Способен ли такой пользователь запомнить 27 уникальных, криптографически сложных паролей? Статистически — не способен. Порядка 60% пользуются десятком паролей плюс их незначительными вариациями (password, password1, ну, так и быть, — Password1234, если сайт требует длинный и сложный пароль). Этим беззастенчиво пользуются спецслужбы.

Если есть доступ к компьютеру подозреваемого, то извлечь из него десяток-другой паролей — вопрос техники и нескольких минут. К примеру, можно воспользоваться программой Elcomsoft Internet Password Breaker, которая вытаскивает пароли из браузеров (Chrome, Opera, Firefox, Edge, Internet Explorer, Yandex) и почтовых клиентов (Outlook, Thunderbird и другие).

В ней можно просто побродить по хранилищам паролей, а можно нажать Export, в результате чего за считаные секунды все доступные пароли будут извлечены из всех поддерживаемых источников и сохранены в текстовый файл (дубликаты удаляются). Вот этот-то текстовый файл и есть готовый словарь, который в дальнейшем используется для вскрытия паролей, которыми зашифрованы файлы с серьезной защитой.

Извлекаем пароли из браузеров и почтовых клиентов

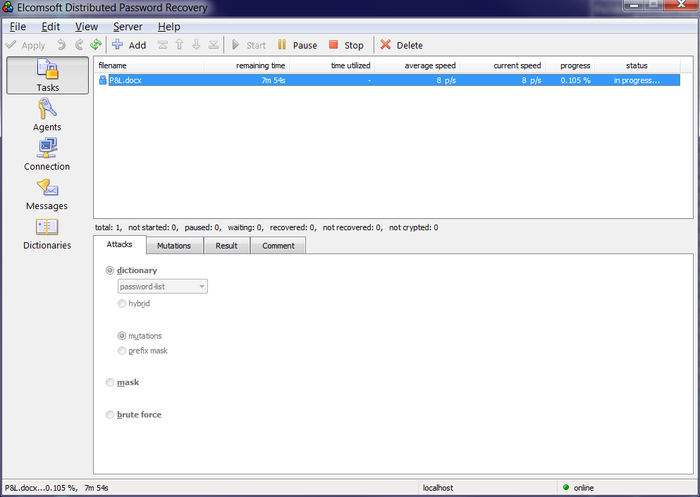

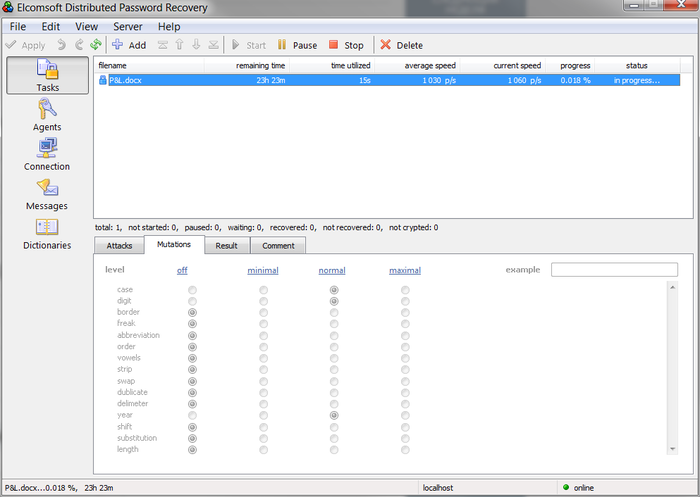

Допустим, у нас есть файл P&L.docx, извлеченный с компьютера пользователя, и есть словарик из его паролей от нескольких десятков (или даже сотни) учетных записей. Попробуем воспользоваться паролями для расшифровки документа. С этим может помочь практически любая программа для перебора паролей, которая поддерживает формат документов MS Office 2013. Нам привычнее Elcomsoft Distributed Password Recovery.

Атака происходит в три этапа. На первом этапе просто подключаем словарь «как есть».

Этот этап занимает доли секунды; вероятность успеха «здесь и сейчас» — порядка 60% для среднестатистического пользователя (не хакера, не айтишника и не киберпреступника).

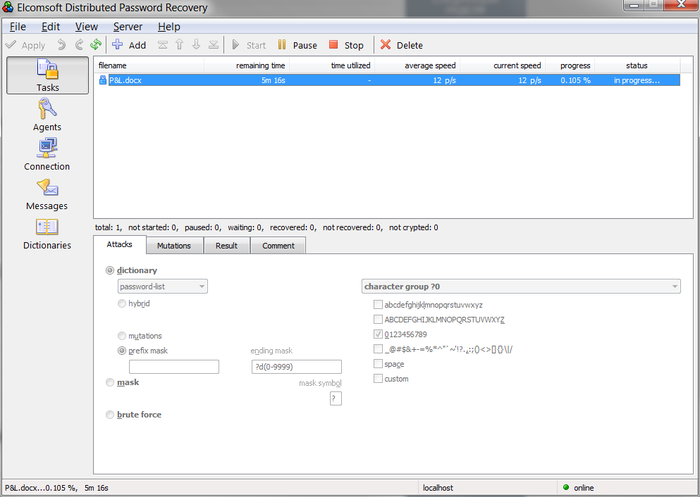

Второй этап — используется тот же словарь, состоящий из паролей пользователя, но в конец каждого пароля дописываются цифры от 0 до 9999.

Наконец, третий этап — тот же документ, тот же словарь, но прогоняются вариации («мутации» в терминологии EDPR). На скриншоте можно увидеть список доступных мутаций:

Большой соблазн — активировать их все, но практического смысла в этом немного. Имеет смысл изучить, как именно конкретный пользователь выбирает свои пароли и какие именно вариации он использует. Чаще всего это одна или две заглавных буквы (вариация case средней степени), одна или две цифры в произвольных местах пароля (вариация digit средней степени) и год, который чаще всего дописывается в конец пароля (вариация year средней степени). Впрочем, на данном этапе все-таки имеет смысл просмотреть пароли пользователя и учесть вариации, которые использует именно он.

На втором и третьем этапах обычно вскрывается каждый десятый пароль. Итоговая вероятность расшифровать документ у среднего пользователя — порядка 70%, причем время атаки ничтожное, а длина и сложность пароля не имеют ровно никакого значения.

Исключения из правила

Если у одного пользователя файлы и учетные записи защищены одними и теми же паролями, это вовсе не означает, что так везти будет каждый раз. Например, в одном случае подозреваемый хранил пароли в виде имен контактов в телефонной книге, а в другом сборник паролей совпадал с именами зашифрованных файлов. Еще один раз файлы были зашифрованы названиями мест отдыха подозреваемых. Инструментов для автоматизации всех подобных случаев просто не существует: даже имя файла следователю приходится сохранять в словарь вручную.

Длина не имеет значения

Если говорить о длине и сложности паролей, то большинство пользователей не привыкли себя утруждать. Впрочем, даже если бы почти все использовали пароли максимальной длины и сложности, это не повлияло бы на скорость атаки по словарям, составленным из утечек.

Если ты следишь за новостями, то, вероятно, слышал об утечках баз данных с паролями из Yahoo (три раза подряд!), LinkedIn, eBay, Twitter и Dropbox. Эти службы очень популярны; в общей сложности утекли данные десятков миллионов учетных записей. Хакеры проделали гигантскую работу, восстановив из хешей большую часть паролей, а Марк Бёрнетт собрал все утечки воедино, проанализировал ситуацию и сделал интереснейшие выводы. По данным Марка, в том, какие пароли выбирают англоязычные пользователи, прослеживаются четкие закономерности:

0,5% в качестве пароля используют слово password;

0,4% в качестве пароля используют последовательности password или 123456;

0,9% используют password, 123456 или 12345678;

1,6% используют пароль из десятки самых распространенных (top-10);

4,4% используют пароль из первой сотни (top-100);

9,7% используют пароль из top-500;

13,2% используют из top-1000;

30% используют из top-10000.

Дальше Марк не анализировал, но мы продолжили его последовательность, воспользовавшись списком из 10 миллионов самых популярных паролей. По нашим данным, пароли из этого списка использует всего 33% пользователей, а длительность атаки растет на три порядка.

Что нам дает эта информация? Вооружившись статистикой и словариком из

10 тысяч самых распространенных паролей, можно попробовать расшифровать файлы и документы пользователя даже в тех случаях, когда о самом пользователе ничего не известно (или просто не удалось получить доступ к компьютеру и извлечь его собственные пароли). Такая простейшая атака по списку из всего 10 тысяч паролей помогает следствию примерно в 30% случаев.

В первой части статьи мы воспользовались для атаки словарем, составленным из паролей самого пользователя (плюс небольшие мутации). Согласно статистике, такая атака работает примерно в 70% случаев. Второй метод — использование списка из top-10000 паролей из онлайновых утечек, что дает, снова согласно статистике, тридцатипроцентную вероятность успеха. 70 + 30 = 100? В данном случае — нет.

Даже если «средний» пользователь использует одни и те же пароли, даже если эти пароли содержатся в утечках, ни о какой гарантии речи не идет. Офлайновые ресурсы, зашифрованные тома и документы могут быть защищены принципиально другими паролями; вероятность этого никто не измерял. При расследовании преступлений, связанных с компьютерами, заметно возрастает вероятность нарваться на пользователя, который не попадает в категорию «средних». Говорить о том, что 30% или 70% паролей любого пользователя вскрываются за несколько минут (априорная вероятность), не совсем корректно. А вот о семидесятипроцентной раскрываемости (апостериорная вероятность) рапортовать можно.

Именно такими, быстрыми, легко автоматизируемыми и неплохо прогнозируемыми способами любят пользоваться правоохранительные органы, если «доброе слово и пистолет» не срабатывают.

Разумеется, на перечисленных атаках процесс не останавливается. Подключаются собственные словари — как с популярными паролями, так и словари английского и национального языков. Как правило, используются вариации, здесь единого стандарта нет. В ряде случаев не брезгуют и старым добрым brute force: кластер из двадцати рабочих станций, каждая из которых укомплектована четырьмя GTX 1080, — это уже полмиллиона паролей в секунду для формата Office 2013, а для архивов в формате RAR5 и вовсе за два миллиона. С такими скоростями уже можно работать.

Разумеется, пароли к учетным записям, которые можно извлечь из компьютера подозреваемого, далеко не всегда помогут в расшифровке файлов и криптоконтейнеров. В таких случаях полиция не стесняется привлекать и другие методы. Так, в одном случае следователи столкнулись с зашифрованными данными на ноутбуках (системные накопители были зашифрованы с использованием BitLocker Device Protection совместно с модулем TPM2.0).

Атаковать эту защиту «в лоб» бесполезно; никакой пароль в этом случае пользователь не устанавливает. Помог анализ другого устройства, на которое пользователь заходил с помощью той же учетной записи Microsoft Account. После восстановления пароля к Microsoft Account расшифровка системного накопителя стала делом техники. В другом случае данные с зашифрованных ноутбуков были найдены на сервере в незащищенном виде.